Décrire les rôles Microsoft Entra et le contrôle d’accès en fonction du rôle (RBAC)

Les rôles Microsoft Entra contrôlent les autorisations pour gérer les ressources Microsoft Entra. Par exemple, la possibilité de créer des comptes d’utilisateur ou d’afficher des informations de facturation. Microsoft Entra ID prend en charge les rôles intégrés et personnalisés.

La gestion des accès en utilisant des rôles est connue sous le nom de contrôle d’accès en fonction du rôle (RBAC). Les rôles intégrés et personnalisés Microsoft Entra sont une forme de RBAC, dans le sens où les rôles Microsoft Entra contrôlent l’accès aux ressources Microsoft Entra. C’est ce que l’on appelle Microsoft Entra RBAC.

Rôles intégrés

Microsoft Entra ID comprend de nombreux rôles intégrés, qui sont des rôles avec un ensemble fixe d’autorisations. Voici quelques-uns des rôles intégrés les plus courants :

- Administrateur général : les utilisateurs détenant ce rôle ont accès à toutes les fonctionnalités d’administration dans Microsoft Entra. La personne qui s’inscrit pour le locataire Microsoft Entra devient automatiquement administrateur général.

- Administrateur d’utilisateur : les utilisateurs dotés de ce rôle peuvent créer et gérer tous les aspects des utilisateurs et des groupes. Ce rôle inclut également la possibilité de gérer les tickets de support et de surveiller l’état d’intégrité des services.

- Administrateur de facturation : les utilisateurs disposant de ce rôle peuvent effectuer des achats, gérer les abonnements et les tickets de support et superviser l’intégrité des services.

Tous les rôles intégrés sont des regroupements d’autorisations préconfigurés conçus pour des tâches spécifiques. L’ensemble fixe d’autorisations inclus dans les rôles intégrés ne peut pas être modifié.

Rôles personnalisés

Bien qu’il existe de nombreux rôles d’administrateur intégrés dans Microsoft Entra, les rôles personnalisés offrent une flexibilité lors de l’octroi de l’accès. Une définition de rôle personnalisé est une collection d’autorisations que vous choisissez à partir d’une liste prédéfinie. Les autorisations à choisir dans la liste sont les mêmes autorisations que celles utilisées par les rôles intégrés. La différence est que vous pouvez choisir les autorisations que vous voulez inclure dans un rôle personnalisé.

L’octroi d’une autorisation en utilisant des rôles Microsoft Entra personnalisés est un processus en deux étapes. La première étape implique la création d’une définition de rôle personnalisée, composée d’une collection d’autorisations que vous ajoutez à partir d’une liste prédéfinie. Une fois que vous avez créé votre définition de rôle personnalisée, la deuxième étape consiste à attribuer ce rôle à des utilisateurs ou des groupes en créant une attribution de rôle.

Une attribution de rôle accorde à l’utilisateur les autorisations dans une définition de rôle au niveau d’une étendue spécifiée. Une étendue définit l’ensemble des ressources Microsoft Entra auxquelles le membre du rôle a accès. Un rôle personnalisé peut être attribué à une étendue d’échelle de l’organisation, ce qui signifie que le membre du rôle dispose des autorisations de rôle sur toutes les ressources. Un rôle personnalisé peut également être attribué au niveau de l’étendue d’objet. Un exemple d’étendue d’objet est une application unique. Le même rôle peut être attribué à un utilisateur sur toutes les applications de l’organisation, puis à un autre utilisateur avec une étendue limitée à l’application Contoso Expense Reports.

Les rôles personnalisés nécessitent une licence Microsoft Entra ID P1 ou P2.

Accorder uniquement l’accès nécessaire aux utilisateurs

Il est recommandé, et plus sécurisé, d’accorder aux utilisateurs les privilèges minimum pour qu’ils fassent leur travail. Cela signifie que si une personne gère principalement des utilisateurs, vous devez affecter le rôle d’administrateur d’utilisateur, et non d’administrateur général. En affectant des privilèges minimum, vous limitez les dommages qui pourraient être faits avec un compte compromis.

Catégories de rôles Microsoft Entra

Microsoft Entra ID est un service disponible si vous vous abonnez à une offre professionnelle Microsoft Online, comme Microsoft 365 et Azure.

Les services Microsoft 365 disponibles comprennent Microsoft Entra ID, Exchange, SharePoint, Microsoft Defender, Teams, Intune et bien plus encore.

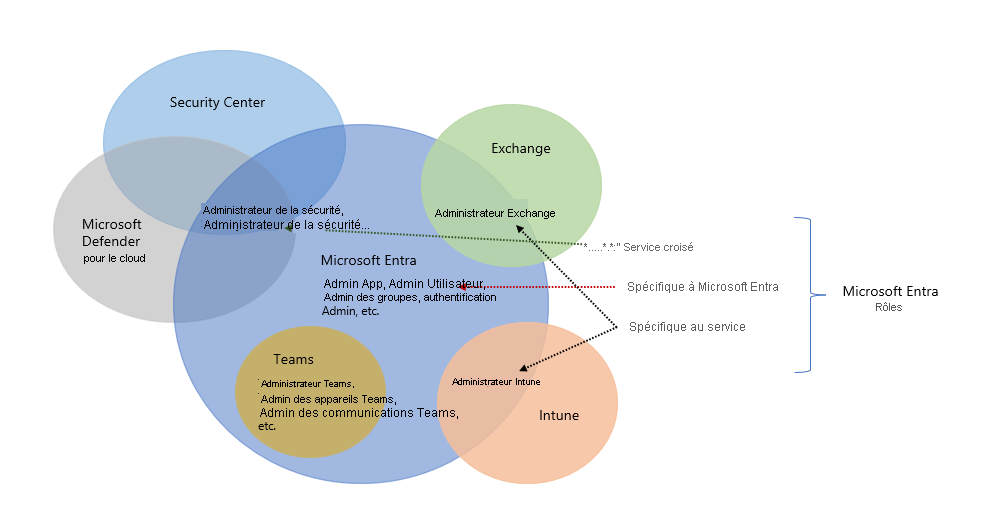

Au fil du temps, certains services Microsoft 365, comme Exchange et Intune, ont développé leurs propres systèmes de contrôle d’accès en fonction du rôle (RBAC), tout comme Microsoft Entra ID a des rôles Microsoft Entra pour contrôler l’accès aux ressources Microsoft Entra. D’autres services tels que Teams et SharePoint n’ont pas de système de contrôle d’accès en fonction du rôle distinct ; ils utilisent les rôles Microsoft Entra pour leur accès administratif.

Pour faciliter la gestion des identités dans les services Microsoft 365, Microsoft Entra ID a ajouté des rôles intégrés propres aux services, chacun d’eux accordant un accès administratif à un service Microsoft 365. Cela signifie que les rôles intégrés Microsoft Entra diffèrent quant à l’endroit où ils peuvent être utilisés. Il existe trois grandes catégories.

Rôles propres à Microsoft Entra : Ces rôles accordent des autorisations pour gérer les ressources dans Microsoft Entra uniquement. Par exemple, les rôles Administrateur d’utilisateurs, Administrateur d’application et Administrateur de groupes accordent tous des autorisations pour gérer des ressources qui résident dans Microsoft Entra ID.

Rôles propres au service : Pour les principaux services Microsoft 365, Microsoft Entra ID comprend des rôles intégrés propres au service qui accordent des autorisations pour gérer les fonctionnalités au sein du service. Par exemple, Microsoft Entra ID comprend des rôles intégrés pour les rôles Administrateur Exchange, Administrateur Intune, Administrateur SharePoint et Administrateur Teams qui peuvent gérer les fonctionnalités avec leurs services respectifs.

Rôles inter-services : Certains rôles dans Microsoft Entra ID couvrent plusieurs services. Par exemple, Microsoft Entra ID a des rôles liés à la sécurité, comme le rôle Administrateur de la sécurité, qui accordent l’accès sur plusieurs services de sécurité au sein de Microsoft 365. De même, le rôle Administrateur de conformité accorde l’accès aux paramètres de conformité dans le Centre de conformité Microsoft 365, Exchange, et ainsi de suite.

Différences entre Microsoft Entra RBAC et Azure RBAC

Comme décrit ci-dessus, les rôles intégrés et personnalisés Microsoft Entra sont une forme de RBAC, dans le sens où ils contrôlent l’accès aux ressources Microsoft Entra. C’est ce que l’on appelle Microsoft Entra RBAC. De la même façon que les rôles Microsoft Entra peuvent contrôler l’accès aux ressources Microsoft Entra, les rôles Azure peuvent également contrôler l’accès aux ressources Azure. Il s’agit d’Azure RBAC. Bien que le concept de RBAC s’applique à la fois à Microsoft Entra RBAC et à Azure RBAC, ce qu’ils contrôlent est différent.

- Microsoft Entra RBAC : les rôles Microsoft Entra contrôlent l’accès aux ressources Microsoft Entra telles que les utilisateurs, les groupes et les applications.

- Azure RBAC - Les rôles Azure contrôlent l’accès aux ressources Azure, telles que les machines virtuelles ou le stockage, à l’aide de Gestion des ressources Azure.

Il existe différents magasins de données où les définitions de rôles et les attributions de rôles sont stockées. De même, les contrôles d’accès se produisent à des points de décision de stratégie différents.