Explorer la synchronisation d’annuaires

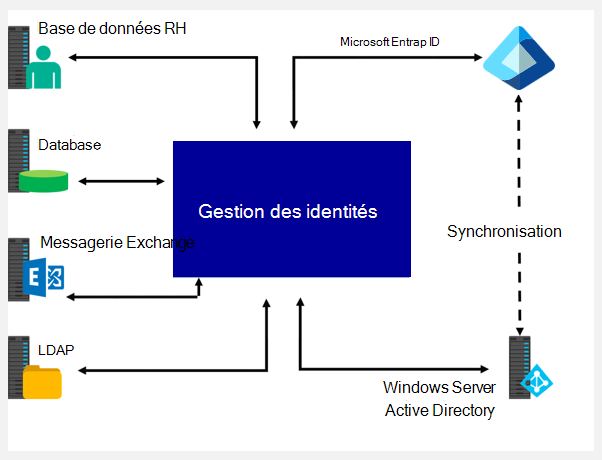

La synchronisation d’annuaires est la synchronisation d’identités ou d’objets (utilisateurs, groupes, contacts et ordinateurs) entre deux répertoires différents. Pour les déploiements Microsoft 365, la synchronisation se fait généralement entre l’environnement de Active Directory local d’une organization et Microsoft Entra ID. Cette conception ne limite pas la synchronisation d’annuaires à un répertoire spécifique. En fait, il peut inclure d’autres répertoires tels que des bases de données RH et un répertoire LDAP, comme illustré dans le diagramme suivant.

Microsoft 365 utilise généralement la synchronisation d’annuaires pour effectuer une synchronisation dans une direction, de l’environnement local à Microsoft Entra ID. Toutefois, les outils de synchronisation recommandés par Microsoft, Microsoft Entra Connect Sync et Microsoft Entra Cloud Sync, peuvent réécrire des objets et des attributs spécifiques dans l’annuaire local. Cette fonctionnalité crée une forme de synchronisation bidirectionnelle.

En plus de réécritre des objets d’annuaire, la synchronisation d’annuaires peut également fournir une synchronisation bidirectionnelle des mots de passe utilisateur. Microsoft Entra Connect Sync est un outil de synchronisation d’annuaires qui fournit une synchronisation bidirectionnelle. Les organisations doivent installer Microsoft Entra Connect Sync sur un ordinateur dédié dans l’environnement local d’une organization.

L’intégration de répertoires locaux à Microsoft Entra ID permet d’améliorer la productivité des utilisateurs. Les utilisateurs n’ont plus besoin de taper des mots de passe pour accéder aux ressources cloud et locales.

Avec cette intégration, les utilisateurs et les organisations peuvent tirer parti des fonctionnalités suivantes :

- Identité hybride. Les organisations qui utilisent un Active Directory local puis se connectent à Microsoft Entra ID peuvent fournir aux utilisateurs une identité hybride commune sur des services locaux ou cloud, y compris l’appartenance à un groupe cohérent.

- Authentification unique (SSO). L’authentification unique contrôle tous les serveurs et services locaux. Par conséquent, les organisations peuvent avoir l’assurance de savoir que Microsoft 365 protège leurs identités et informations utilisateur.

- Authentification multifacteur (MFA). L’authentification multifacteur offre une sécurité d’authentification renforcée avec le service cloud. L’authentification multifacteur est basée sur le principe que les acteurs non autorisés ne disposent pas de toutes les informations requises pour l’accès. L’authentification multifacteur nécessite que les utilisateurs fournissent au moins deux facteurs d’authentification différents pour accéder à un système, une application ou un service. Ces facteurs se répartissent généralement en trois catégories : quelque chose que vous connaissez (par exemple, un mot de passe), quelque chose dont vous disposez (par exemple, un jeton physique ou un carte intelligent) et quelque chose que vous êtes (par exemple, une caractéristique biométrique comme une empreinte digitale ou une reconnaissance faciale).

- Microsoft Entra stratégies (accès conditionnel). Les administrateurs peuvent utiliser des stratégies définies via Microsoft Entra ID pour fournir un accès conditionnel. Ils peuvent baser Microsoft Entra stratégies sur les ressources d’application, l’identité de l’appareil et de l’utilisateur, l’emplacement réseau et l’authentification multifacteur. Cette conception peut fournir un accès conditionnel sans avoir à effectuer de tâches supplémentaires dans le cloud. Un module de formation ultérieur (Gérer l’accès utilisateur sécurisé dans Microsoft 365) dans ce parcours d’apprentissage examine les stratégies d’accès conditionnel plus en détail.

- Utilisez l’identité commune. Les utilisateurs peuvent appliquer leur identité commune via des comptes dans Microsoft Entra ID à Microsoft 365, Intune, applications SaaS et applications non-Microsoft.

- Modèle d’identité commun. Les développeurs peuvent créer des applications qui utilisent le modèle d’identité commun. Cette conception intègre les applications dans Active Directory local lors de l’utilisation de services tels que le proxy d’application Microsoft Entra ou Azure pour les applications cloud).

Recommandations

Votre système d’identité garantit l’accès de vos utilisateurs aux applications que vous migrez et rendez disponibles dans le cloud. Microsoft recommande aux organisations d’utiliser ou d’activer la synchronisation de hachage de mot de passe avec la méthode d’authentification que vous choisissez, pour les raisons suivantes :

Haute disponibilité et récupération d’urgence. L’authentification directe (PTA) et l’authentification fédérée s’appuient sur une infrastructure locale. Pour pTA, l’encombrement local inclut le matériel du serveur et la mise en réseau requis par les agents logiciels PTA. Pour la fédération, l’encombrement local est encore plus grand. Il nécessite des serveurs de votre réseau de périmètre pour proxyer les demandes d’authentification et les serveurs de fédération internes.

Pour éviter les points de défaillance uniques, les organisations doivent déployer des serveurs redondants. Ce faisant, les serveurs disponibles service toujours les demandes d’authentification en cas d’échec d’un composant. PTA et fédération s’appuient également sur des contrôleurs de domaine pour répondre aux demandes d’authentification, qui peuvent également échouer. La plupart de ces composants ont besoin d’une maintenance pour rester en bonne santé. Les organisations sont plus susceptibles de rencontrer des pannes lorsqu’elles ne planifient pas et implémentent correctement la maintenance.

Survie aux pannes locales. Les conséquences d’une panne locale en raison d’une cyberattaque ou d’un sinistre peuvent être considérables. Ils peuvent aller de dommages de réputation à une organization paralysée incapable de faire face à l’attaque. Les organisations victimes d’attaques de programmes malveillants, y compris de rançongiciels ciblés, voient généralement leurs serveurs locaux échouer. Lorsque Microsoft aide les clients à faire face à ce type d’attaques, il voit deux catégories d’organisations :

- Les organisations qui ont activé la synchronisation de hachage de mot de passe avec l’authentification fédérée ou directe, mais qui ont modifié ultérieurement leur méthode d’authentification principale. Désormais, ils utilisent la synchronisation de hachage de mot de passe comme méthode d’authentification principale. Ce faisant, ils ont toujours été de nouveau en ligne en quelques heures après avoir rencontré une panne locale. En utilisant l’accès à la messagerie via Microsoft 365, ils ont travaillé à résoudre les problèmes et à accéder à d’autres charges de travail basées sur le cloud.

- Les organisations qui n’activaient pas auparavant la synchronisation de hachage de mot de passe devaient recourir à des systèmes de messagerie de consommateurs externes non approuvés pour les communications afin de résoudre les problèmes. Dans ce cas, il leur a fallu des semaines pour restaurer leur infrastructure d’identité locale, avant que les utilisateurs puissent se connecter à nouveau aux applications cloud.

Protection des identités. L’une des meilleures façons de protéger les utilisateurs dans le cloud consiste à Microsoft Entra Identity Protection avec Microsoft Entra Premium P2. Microsoft recherche continuellement sur Internet les listes d’utilisateurs et de mots de passe que les acteurs malveillants vendent et rendent disponibles sur le dark web.

Importante

Microsoft Entra ID pouvez utiliser ces informations pour vérifier si un organization a des noms d’utilisateur et des mots de passe compromis. Par conséquent, il est essentiel d’activer la synchronisation de hachage de mot de passe, quelle que soit la méthode d’authentification que vous utilisez, qu’il s’agisse d’une authentification fédérée ou directe.

Microsoft Entra Identity Protection présente les informations d’identification divulguées dans un rapport. Les organisations peuvent utiliser ces informations pour bloquer ou forcer les utilisateurs à modifier leurs mots de passe lorsqu’ils tentent de se connecter avec des mots de passe divulgués.

Lecture supplémentaire. Pour plus d’informations, consultez Prise en main de l’accès conditionnel dans Microsoft Entra ID.