Affecter des rôles Azure

Le contrôle d’accès en fonction du rôle Azure (Azure RBAC) est le système d’autorisation que vous utilisez pour gérer l’accès aux ressources Azure. Pour accorder l’accès, vous devez attribuer des rôles aux utilisateurs, aux groupes, aux principaux de service ou aux identités managées avec une étendue particulière. Étapes principales à suivre lors de l’attribution d’un rôle Azure :

Qui a besoin d’accéder ?

- Utilisateur : une seule personne est nécessaire pour la tâche. Vous pouvez attribuer un rôle à des utilisateurs dans d’autres locataires.

- Groupe : à utiliser quand vous devez accorder le même rôle à un ensemble d’utilisateurs.

- Principal de service : attribuez un rôle à un principal de service quand vous voulez accorder à une application l’accès à une ressource Azure.

- Identité managée : utilisez l’identité managée quand vous voulez qu’une application gère les informations d’identification pour l’authentification.

Sélectionnez le rôle approprié. Utilisez les rôles intégrés ou créez un rôle personnalisé avec les capacités spécifiques dont vous avez besoin.

Rôles Azure intégrés

- Propriétaire : accès complet à toutes les ressources.

- Contributeur : peut créer et gérer tous les types de ressource Azure, mais ne peut pas accorder l’accès.

- Lecteur : peut voir les ressources Azure existantes.

- Administrateur de l’accès utilisateur : attribue l’accès aux ressources Azure.

- D’autres rôles spécifiques à une tâche, comme Contributeur de machines virtuelles, peuvent être attribués.

Identifiez le niveau à affecter au rôle (l’étendue). Étendue représente l’ensemble des ressources auxquelles l’accès s’applique. Dans Azure, vous pouvez spécifier une étendue à quatre niveaux : groupe d’administration, abonnement, groupe de ressources et ressource. Les étendues sont structurées dans une relation parent-enfant. Chaque niveau de hiérarchie rend l’étendue plus spécifique. Vous pouvez attribuer des rôles à n’importe de ces niveaux d’étendue. Le niveau que vous sélectionnez détermine la portée d’application du rôle. Les niveaux inférieurs héritent des autorisations de rôle des niveaux supérieurs. Exemple :

Si vous attribuez le rôle Lecteur à un utilisateur au niveau de l’étendue du groupe d’administration, cet utilisateur peut lire tous les éléments des abonnements dans le groupe d’administration.

Si vous attribuez le rôle Lecteur de facturation à un groupe au niveau de l’étendue de l’abonnement, les membres de ce groupe peuvent lire les données de facturation des groupes de ressources et des ressources dans l’abonnement.

Si vous attribuez le rôle Contributeur à une application au niveau de l’étendue du groupe de ressources, il peut gérer tous les types de ressources de ce groupe de ressources, mais aucun autre groupe de ressources dans l’abonnement.

Il est recommandé d’accorder aux principaux de sécurité les privilèges minimaux dont ils ont besoin pour effectuer leur travail. Évitez d’attribuer des rôles plus larges à des étendues plus importantes, même si cela semble plus pratique dans un premier temps. En limitant les rôles et les étendues, vous limitez les ressources menacées en cas de compromission du principal de sécurité. Pour plus d’informations, consultez Comprendre l’étendue.

Vérifiez que l’utilisateur actuellement connecté dispose des droits nécessaires pour attribuer le rôle Azure.

Attribuez le rôle. Une fois que vous connaissez le principal de sécurité, le rôle et l’étendue, vous pouvez attribuer le rôle. Vous pouvez attribuer des rôles en utilisant le portail Azure, Azure PowerShell, Azure CLI, des Kits de développement logiciel (SDK) Azure ou des API REST. Vous pouvez avoir jusqu’à 2000 attributions de rôles dans chaque abonnement. Cette limite comprend les attributions de rôles au niveau de l’abonnement, du groupe de ressources et des étendues de ressources. Vous pouvez avoir jusqu’à 500 attributions de rôles dans chaque groupe d'administration.

Attribuer un rôle Azure à partir du portail

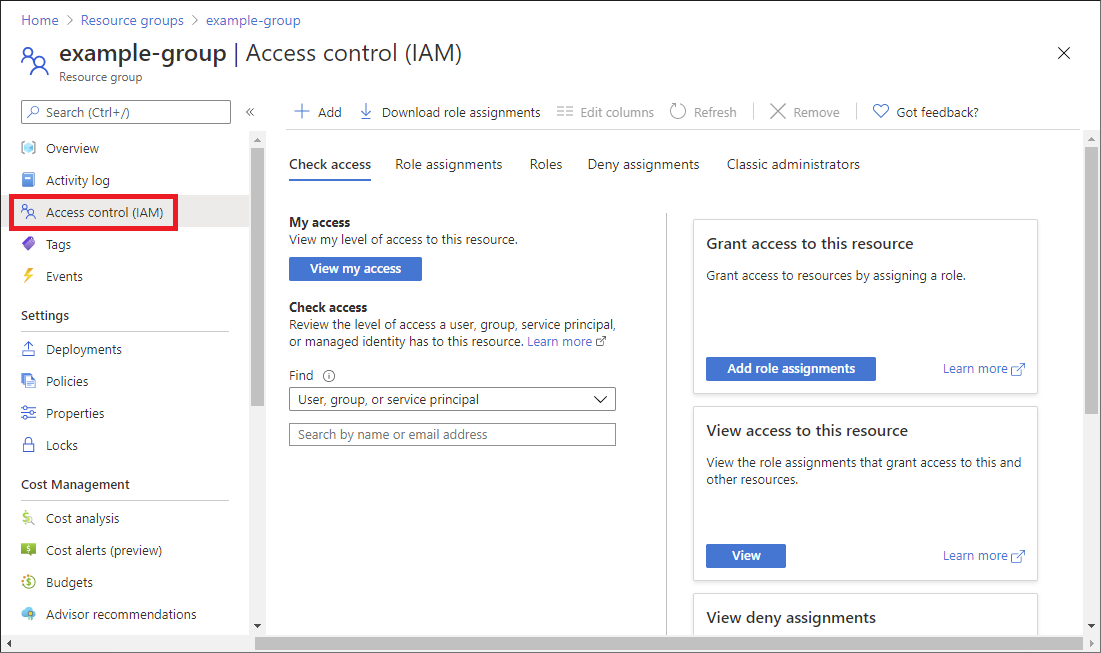

Que vous soyez dans Utilisateur, Groupe, Groupe de ressources ou Abonnement, vous utiliserez généralement la page Contrôle d’accès (IAM) pour effectuer l’attribution. Elle est également connue sous le nom de gestion des identités et des accès (IAM) et apparaît à plusieurs endroits du portail Azure.

Attribuer un rôle Azure avec un script

PowerShell en utilisant la cmdlet Microsoft Graph PowerShell

New-AzRoleAssignment -ObjectId <objectId> `

-RoleDefinitionName <roleName> `

-Scope /subscriptions/<subscriptionId>/resourcegroups/<resourceGroupName>/providers/<providerName>/<resourceType>/<resourceSubType>/<resourceName>

Écriture de scripts CLI

az role assignment create --assignee "{assignee}" \

--role "{roleNameOrId}" \

--resource-group "{resourceGroupName}"