Configurer des rôles Azure personnalisés

Si les rôles intégrés Azure ne répondent pas aux besoins spécifiques de votre organisation, vous pouvez créer vos propres rôles personnalisés Azure. Tout comme les rôles intégrés, vous pouvez attribuer des rôles personnalisés à des utilisateurs, des groupes et des principaux de service dans des étendues de groupe d’administration (en préversion uniquement), d’abonnement et de groupe de ressources. Les rôles personnalisés sont stockés dans une instance Microsoft Entra ID et peuvent être partagés entre les abonnements. Chaque annuaire peut avoir jusqu’à 5 000 rôles personnalisés. Vous pouvez créer des rôles personnalisés à l’aide du portail Azure, d’Azure PowerShell, d’Azure CLI ou de l’API REST.

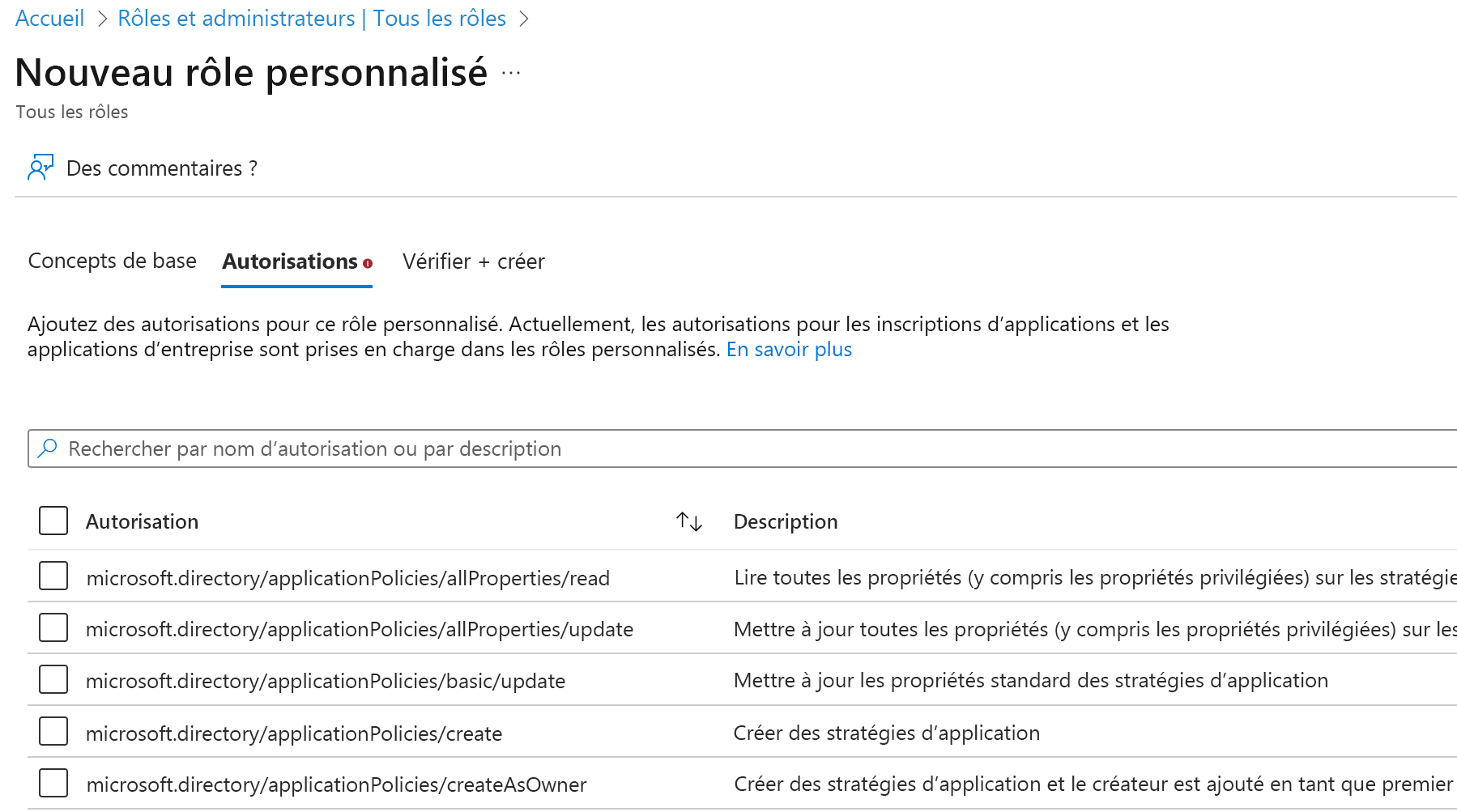

Créer le rôle personnalisé à partir de l’interface utilisateur

Vous attribuez un rôle personnalisé à un utilisateur, un groupe ou une autre ressource comme vous le feriez pour un rôle intégré. Votre administrateur contrôle exactement les fonctionnalités auxquelles le rôle personnalisé a accès. Le principe du privilège minimum vous permet de sélectionner seulement les fonctionnalités dont vous avez besoin. Pour créer le rôle personnalisé :

- Ouvrez le centre d’administration Microsoft Entra.

- Dans le menu Identité, sélectionnez Rôles et administration.

- Sélectionnez + Nouveau rôle personnalisé.

- Ensuite, nommez et affectez les fonctionnalités nécessaires.

Créer un rôle personnalisé à partir d’un modèle JSON

Vous pouvez utiliser un fichier JSON pour créer un rôle personnalisé. Voici un exemple :

{

"properties": {

"roleName": "Billing Reader Plus",

"description": "Read billing data and download invoices",

"assignableScopes": [

"/subscriptions/your-subscription-number"

],

"permissions": [

{

"actions": [

"Microsoft.Authorization/*/read",

"Microsoft.Billing/*/read",

"Microsoft.Commerce/*/read",

"Microsoft.Consumption/*/read",

"Microsoft.Management/managementGroups/read",

"Microsoft.CostManagement/*/read",

"Microsoft.Support/*"

],

"notActions": [],

"dataActions": [],

"notDataActions": []

}

]

}

}

L’astérisque (*) est utilisé comme caractère générique. Si vous devez affecter toutes les autorisations de lecture de la ressource Facturation qui utilisent cette commande Microsoft/Billing/*/read. Le caractère générique peut exister à n’importe quel niveau.