Configurer des stratégies RBAC Azure Key Vault

Vous pouvez accorder l’accès à Azure Key Vault en utilisant le contrôle d’accès en fonction du rôle (RBAC) ou en utilisant des stratégies d’accès Key Vault. Les deux méthodes fonctionnent pour protéger vos secrets, vos certificats et vos clés. Les stratégies d’accès vous donnent un contrôle un peu plus précis, mais peuvent être plus difficiles à gérer. Choisissez la meilleure option en fonction de vos besoins en matière de posture de sécurité.

Attribuer une stratégie d’accès Key Vault

Une stratégie d’accès Key Vault détermine si un utilisateur, une application ou un groupe peut effectuer des opérations sur des secrets, des clés et des certificats Key Vault. Vous pouvez attribuer des stratégies d’accès à l’aide du portail Azure, d’Azure CLI ou d’Azure PowerShell. Le coffre de clés prend en charge jusqu’à 1024 entrées de stratégie d’accès, chaque entrée accordant un ensemble distinct d’autorisations à un principal de sécurité particulier. En raison de cette limitation, nous vous recommandons d’attribuer des stratégies d’accès, autant que possible, à des groupes d’utilisateurs plutôt qu’à des utilisateurs individuels. L’utilisation de groupes facilite grandement la gestion des autorisations pour plusieurs personnes au sein de votre organisation.

Ouvrez Key Vault dans le portail Azure.

Sélectionnez votre coffre de clés ou créez-en un.

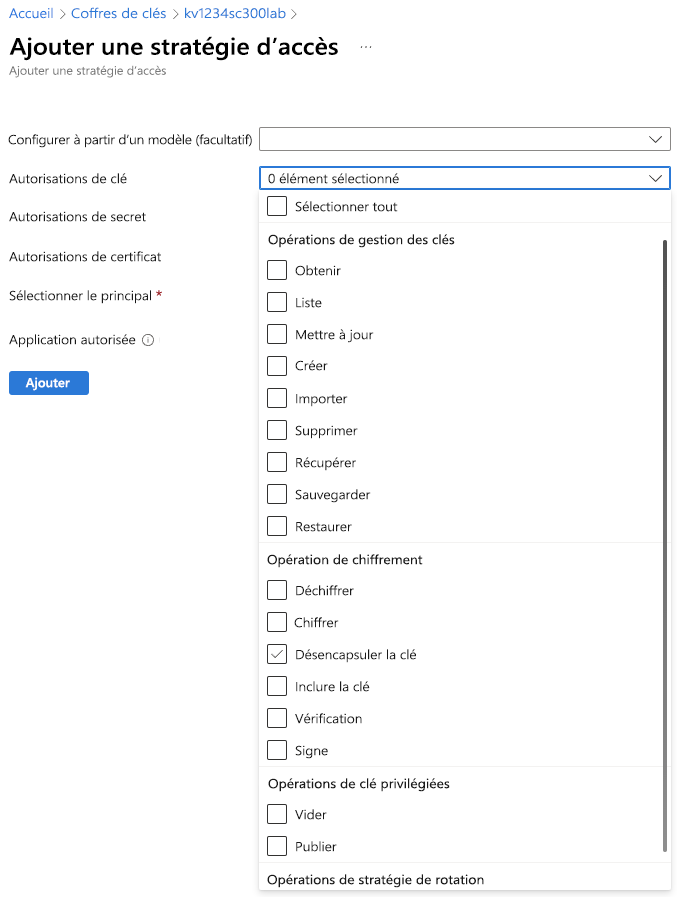

Dans le menu, sélectionnez Stratégies d’accès, puis + Ajouter une stratégie d’accès.

Utilisez la boîte de dialogue pour attribuer l’autorisation spécifique que doit avoir le principal de service.

Remarque

Le principal de service représente l’utilisateur, le groupe ou l’application auquel vous affectez la stratégie.

Sélectionnez Ajouter pour enregistrer et appliquer la stratégie d’accès.

Vous pouvez effectuer cette activité en utilisant un modèle enregistré, PowerShell, l’interface CLI et le portail Azure.

Attribuer un accès à Key Vault en utilisant le contrôle d’accès en fonction du rôle (RBAC)

Le RBAC Azure permet aux utilisateurs de gérer les autorisations de clé, de secrets et de certificats. Il fournit un emplacement unique pour gérer toutes les autorisations sur tous les coffres de clés. Le modèle RBAC Azure vous permet de définir des autorisations pour différents niveaux d’étendue : groupe d’administration, abonnement, groupe de ressources ou ressource individuelle. RBAC Azure pour Key Vault offre également la possibilité d’avoir des autorisations distinctes sur des clés, des secrets et des certificats individuels. Nous recommandons d’utiliser un coffre par application et par environnement (développement, préproduction et production).

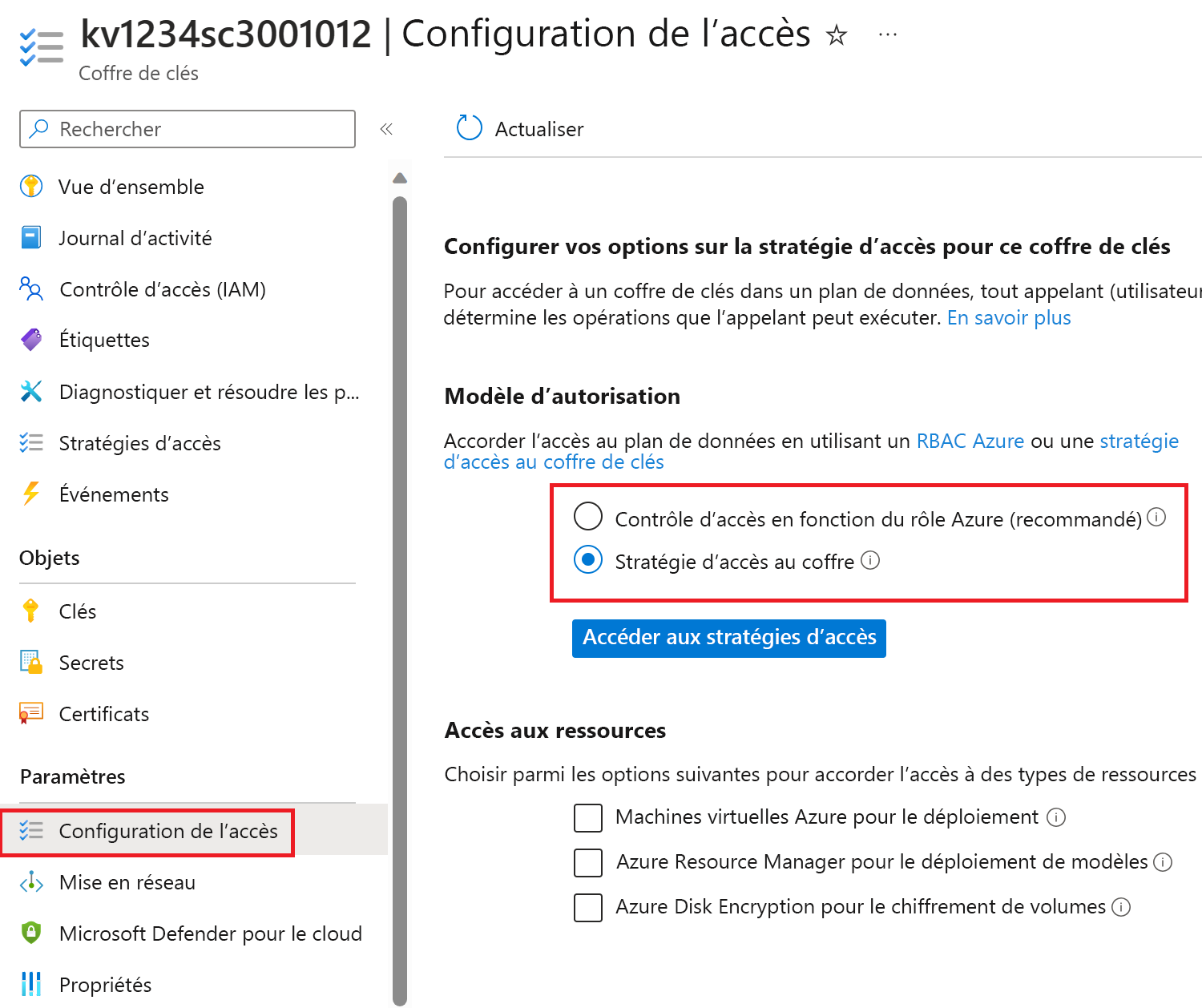

Deux actions sont nécessaires pour utiliser des rôles afin d’accéder à des données dans votre coffre de clés.

Activez le contrôle d’accès en fonction du rôle dans votre coffre de clés.

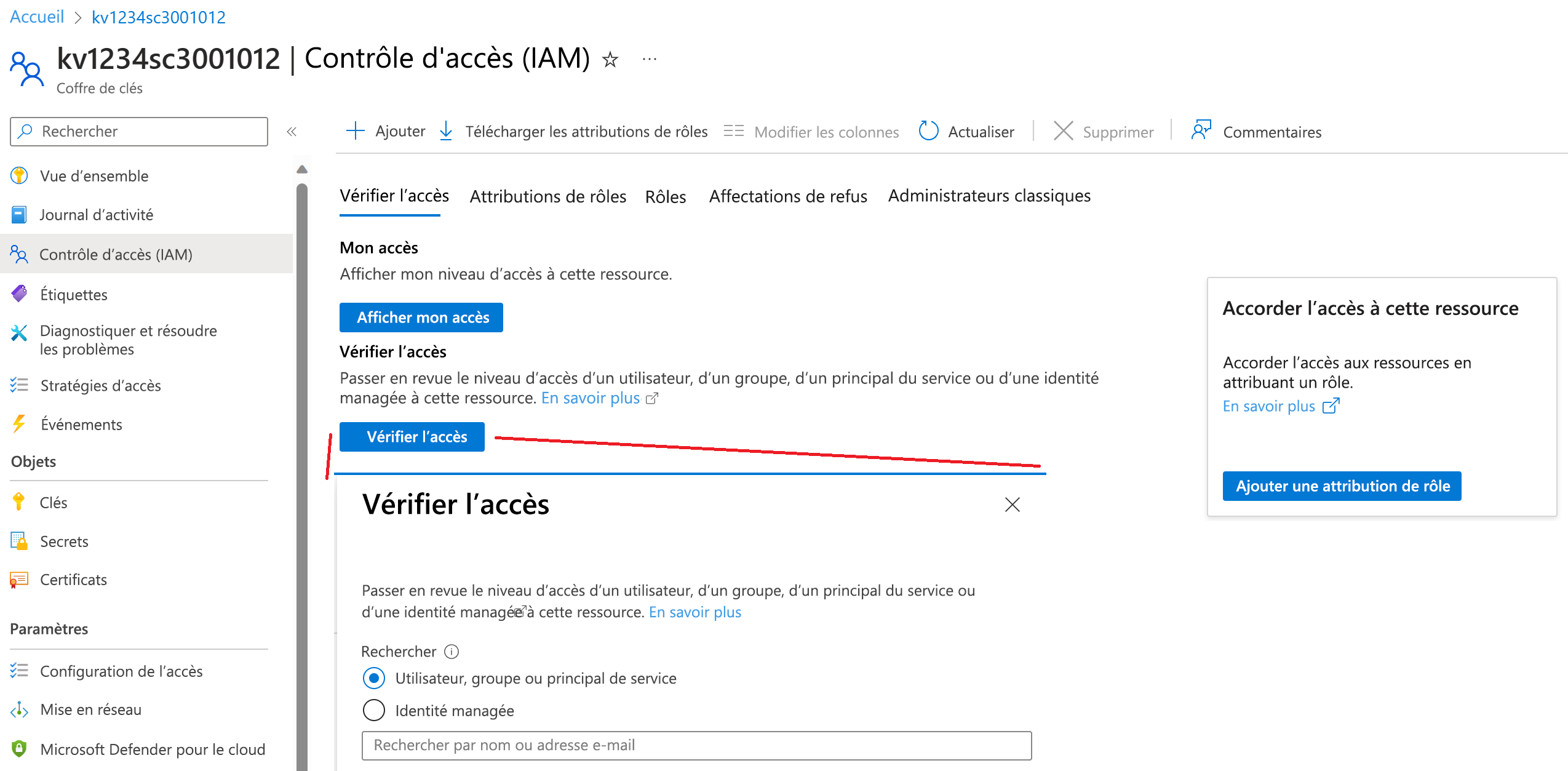

Ouvrez Identité et accès (IAM) du coffre de clés dans le menu. Ensuite, attribuez le rôle comme vous l’avez fait dans d’autres scénarios, par exemple celui de l’identité managée.

| Rôle intégré | Description |

|---|---|

| Administrateur Key Vault | Permet d’effectuer toutes les opération du plan de données sur un coffre de clés et tous les objets qu’il contient, notamment les certificats, les clés et les secrets. Ne peut pas gérer les ressources du coffre de clés ou les attributions de rôle. |

| Agent des certificats Key Vault | Permet d’effectuer une action sur les certificats d’un coffre de clés, à l’exception des autorisations de gestion. |

| Agent de chiffrement Key Vault | Permet d’effectuer une action sur les clés d’un coffre de clés, à l’exception des autorisations de gestion. |

| Utilisateur du service de chiffrement de Key Vault | Permet de lire les métadonnées des clés et d’effectuer des opérations visant à envelopper/désenvelopper. |

| Utilisateur de chiffrement Key Vault | Permet d’effectuer des opérations de chiffrement à l’aide de clés. |

| Lecteur Key Vault | Permet de lire les métadonnées de coffres de clés et de leurs certificats, clés et secrets. Ne peut pas lire des valeurs sensibles, comme les contenus secrets ou les documents clés. |

| Agent des secrets Key Vault | Permet d’effectuer une action sur les secrets d’un coffre de clés, à l’exception des autorisations de gestion. |

| Utilisateur des secrets Key Vault | Permet de lire le contenu du secret. |