Configurer Azure Files

Pour que les utilisateurs de Contoso puissent accéder à Azure Files, ils doivent d’abord s’authentifier, l’accès anonyme n’étant pas pris en charge. En tant qu’ingénieur système principal, vous devez connaître les méthodes d’authentification prises en charge par Azure Files, et qui sont décrites dans le tableau suivant.

| Méthode d'authentification | Description |

|---|---|

| Authentification basée sur l’identité via SMB | Recommandée pour l’accès à Azure Files. Elle offre la même expérience d’authentification unique (SSO) transparente pour l’accès aux partages de fichiers Azure ou locaux. L’authentification basée sur l’identité prend en charge l’authentification Kerberos qui utilise les identités de Microsoft Entra ID (anciennement Azure AD) ou Active Directory Domain Services (AD DS). |

| Clé d’accès | Une clé d’accès est une option plus ancienne et moins flexible. Un compte Stockage Azure a deux clés d’accès qui peuvent être utilisées au moment de l’envoi d’une requête au compte de stockage, notamment à Azure Files. Les clés d’accès sont statiques et offrent un contrôle d’accès total à Azure Files. Les clés d’accès doivent être sécurisées. Vous ne devez pas les partager avec les utilisateurs, car elles contournent toutes les restrictions liées au contrôle d’accès. La bonne pratique consiste à éviter de partager les clés de compte de stockage, et à utiliser l’authentification basée sur l’identité autant que possible. |

| Un jeton de signature d’accès partagé (SAS) | Une signature SAS est un URI (Uniform Resource Identifier) généré dynamiquement en fonction de la clé d’accès de stockage. SAS fournit des droits d’accès restreints à un compte de stockage Azure. Les restrictions incluent les autorisations octroyées, les heures de début et d’expiration, les adresses IP autorisées à partir desquelles les requêtes peuvent être envoyées ainsi que les protocoles acceptés. Grâce à Azure Files, un jeton SAS est utilisé uniquement pour fournir un accès à l’API REST à partir du code. |

Utiliser l’authentification basée sur l’identité

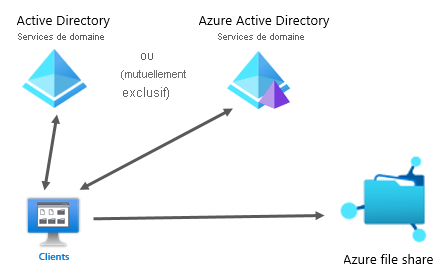

Vous pouvez activer l’authentification basée sur l’identité pour les comptes Stockage Azure. Toutefois, avant de pouvoir le faire, vous devez d’abord configurer votre environnement de domaine. Pour l’authentification Microsoft Entra ID, vous devez activer Microsoft Entra Domain Services (anciennement Azure Active Directory Domain Services). Pour l’authentification AD DS, vous devez vous assurer qu’AD DS est synchronisé avec Microsoft Entra ID et ensuite joindre le domaine au compte de stockage. Dans les deux cas, les utilisateurs peuvent s’authentifier et accéder aux partages de fichiers Azure uniquement à partir d’appareils ou de machines virtuelles joints à un domaine.

Une fois que vous avez activé l’authentification basée sur l’identité pour un compte de stockage, les utilisateurs peuvent accéder aux fichiers du partage de fichiers Azure à l’aide de leurs informations d’identification de connexion. Lorsqu’un utilisateur tente d’accéder à des données dans Azure Files, la demande est envoyée à Microsoft Entra ID pour authentification. Si l’authentification réussit, Microsoft Entra ID retourne un jeton Kerberos. L’utilisateur envoie ensuite une requête incluant le jeton Kerberos. Le partage de fichiers Azure utilise ce jeton pour autoriser la requête. L’authentification AD DS fonctionne de la même manière. AD DS fournit le jeton Kerberos.

Configurer les autorisations du partage de fichiers Azure

Si vous avez activé l'authentification en fonction de l'identité, vous pouvez utiliser des rôles de contrôle d'accès en fonction des rôles (RBAC) pour contrôler les droits d'accès (ou les autorisations) aux partages de fichiers Azure. Azure inclut les rôles relatifs aux partages de fichiers Azure dans le tableau suivant.

| Role | Description |

|---|---|

| Contributeur de partage SMB de données de fichier de stockage | Les utilisateurs de ce rôle ont un accès en lecture, en écriture et pour suppression dans les partages de fichiers Stockage Azure via SMB. |

| Contributeur élevé de partage SMB de données de fichier de stockage | Les utilisateurs de ce rôle ont un accès en lecture, en écriture, pour suppression et pour modification des autorisations NTFS dans les partages de fichiers Stockage Azure via SMB. Ce rôle dispose d’autorisations de contrôle total sur le partage de fichiers Azure. |

| Lecteur de partage SMB de données de fichier de stockage | Les utilisateurs de ce rôle ont un accès en lecture au partage de fichiers Azure via SMB. |

| Lecteur privilégié des données du fichier de stockage | Les utilisateurs ayant ce rôle disposent d'un accès complet en lecture à toutes les données contenues dans les partages pour tous les comptes de stockage configurés, au-delà des autorisations NTFS définies au niveau des fichiers/répertoires. |

| Contributeur privilégié des données du fichier de stockage | Les utilisateurs ayant ce rôle ont un accès complet en lecture, en écriture, en modification des ACL et en suppression de toutes les données des partages pour tous les comptes de stockage configurés, au-delà des autorisations NTFS définies au niveau des fichiers/répertoires. |

Si nécessaire, vous pouvez également créer et utiliser des rôles RBAC personnalisés. Toutefois, les rôles RBAC octroient uniquement l’accès à un partage. Pour accéder aux fichiers, l’utilisateur doit également disposer d’autorisations de niveau fichier.

Les partages de fichiers Azure appliquent les autorisations de fichiers Windows standard au niveau des dossiers et des fichiers. Vous pouvez monter le partage et configurer les autorisations via SMB de la même manière qu’avec les partages de fichiers locaux.

Important

Le contrôle administratif total d’un partage de fichiers Azure, avec notamment la prise de possession d’un fichier, nécessite l’utilisation de la clé de compte de stockage.

Chiffrement des données

Toutes les données stockées dans un compte Stockage Azure (ce qui inclut les données des partages de fichiers Azure) sont toujours chiffrées au repos à l’aide du chiffrement SSE (Storage Service Encryption). Les données sont chiffrées en même temps qu’elles sont écrites dans les centres de données Azure, et sont automatiquement déchiffrées quand vous y accédez. Par défaut, les données sont chiffrées à l’aide des clés gérées par Microsoft, mais vous pouvez utiliser votre propre clé de chiffrement.

Par défaut, le chiffrement en transit est activé pour tous les comptes Stockage Azure. Cela permet de garantir le chiffrement de toutes les données quand elles sont transférées du centre de données Azure vers votre appareil. L’accès non chiffré à l’aide de SMB 2.1 et SMB 3.0 sans chiffrement ou avec HTTP n’est pas autorisé par défaut. Les clients ne peuvent pas se connecter aux partages de fichiers Azure sans chiffrement. Cela est configurable pour un compte Stockage Azure et est efficace pour tous les services de compte de stockage.

Création de partages de fichiers Azure

Azure Files se déploie dans le cadre d’un compte Stockage Azure. Les paramètres que vous spécifiez au moment de la création d’un compte Stockage Azure, par exemple le lieu, le type de réplication et la méthode de connexion, s’appliquent également à Azure Files. Certains paramètres de compte Stockage Azure, par exemple les performances et le type de compte, peuvent limiter les options disponibles pour Azure Files. Par exemple, si vous souhaitez utiliser les partages de fichiers Premium, qui utilisent des disques SSD, vous devez sélectionner le niveau de performance Premium et un compte de stockage de type FileStorage au moment de la création du compte Stockage Azure.

Une fois qu’un compte Stockage Azure est en place, vous pouvez créer un partage de fichiers Azure via le portail Azure, Azure PowerShell, l’interface de ligne de commande Azure (Azure CLI) ou l’API REST. Vous pouvez également créer un compte Stockage Azure via Windows Admin Center quand vous déployez Azure File Sync.

Pour créer un partage de fichiers SMB Azure standard, suivez la procédure suivante. Si vous créez un partage de fichiers Azure premium, vous devez également spécifier la capacité provisionnée.

- Dans le portail Azure, sélectionnez le compte de stockage approprié.

- Dans le volet de navigation, sous Service de fichiers, sélectionnez Partages de fichiers.

- Dans le volet d’informations, dans la barre d’outils, sélectionnez +Partage de fichiers.

- Dans le volet Nouveau partage de fichiers, entrez le Nom souhaité et sélectionnez un Niveau.

- Sélectionnez Vérifier + créer, puis Créer.