Sélectionner un modèle d’intégration Microsoft Entra

Microsoft Entra ID n’est pas un service d’annuaire AD DS dans le cloud. Il s’agit plutôt d’un tout nouveau service d’annuaire conçu pour les applications cloud et web, qui partage certaines fonctionnalités avec AD DS. L’équipe informatique de Contoso peut implémenter Microsoft Entra ID et synchroniser ses identités locales dans le cloud. Ces étapes permettent à l’équipe de Contoso d’utiliser l’authentification SSO pour accéder à la fois aux ressources locales et aux ressources connexes dans le locataire Azure correspondant.

L’équipe informatique peut utiliser Microsoft Entra ID pour augmenter la productivité des employés, simplifier les processus informatiques et améliorer la sécurité pour l’adoption de divers services cloud. Les employés de Contoso peuvent accéder aux applications en ligne à l’aide d’un seul compte d’utilisateur. Contoso peut également effectuer une gestion centralisée des utilisateurs à l’aide d’applets de commande Windows PowerShell bien connues. Il convient également de noter que Microsoft Entra ID est hautement scalable et hautement disponible de par sa conception. L’équipe informatique n’a pas à assurer la maintenance de l’infrastructure associée ni à se soucier de la reprise d’activité après sinistre.

En tant que composant d’Azure, Microsoft Entra ID peut prendre en charge l’authentification multifacteur dans le cadre d’une stratégie d’accès globale relative aux services cloud, offrant ainsi une couche de sécurité supplémentaire. Le contrôle d’accès en fonction du rôle (RBAC), le mot de passe en libre-service, la gestion de groupes en libre-service et l’inscription des appareils fournissent des solutions de gestion des identités prêtes pour l’entreprise. Microsoft Entra ID fournit également une protection avancée des identités ainsi que des rapports et des alertes améliorés qui peuvent vous aider à reconnaître plus efficacement les menaces.

Vue d’ensemble de Microsoft Entra ID

Microsoft Entra ID fait partie de l’offre PaaS (platform as a service) et fonctionne comme un service d’annuaire managé par Microsoft dans le cloud. Il ne fait pas partie de l’infrastructure de base que les clients détiennent et gèrent, ni d’une offre IaaS. Bien que cela implique que vous ayez moins de contrôle sur son implémentation, cela signifie également que vous n’avez pas besoin de dédier des ressources à son déploiement ou à sa maintenance.

Avec Microsoft Entra ID, vous avez également accès à un ensemble de fonctionnalités qui ne sont pas disponibles en mode natif dans AD DS, par exemple la prise en charge de l’authentification multifacteur, la protection des identités et la réinitialisation de mot de passe en libre-service. Vous pouvez utiliser Microsoft Entra ID pour fournir aux organisations et aux particuliers un accès plus sécurisé aux ressources cloud en :

- Configurant l’accès aux applications.

- Configurant l’authentification SSO pour les applications SaaS cloud.

- Gérant les utilisateurs et les groupes.

- Provisionnant les utilisateurs.

- Activant la fédération entre les organisations.

- Implémentant une solution de gestion des identités.

- Identifiant toute activité de connexion irrégulière.

- Configurant l’authentification multifacteur.

- Extension des implémentations Active Directory locales existantes locales dans Microsoft Entra ID.

- Configurant un proxy d’application pour les applications cloud et locales.

- Configurant l’accès conditionnel pour les utilisateurs et les appareils.

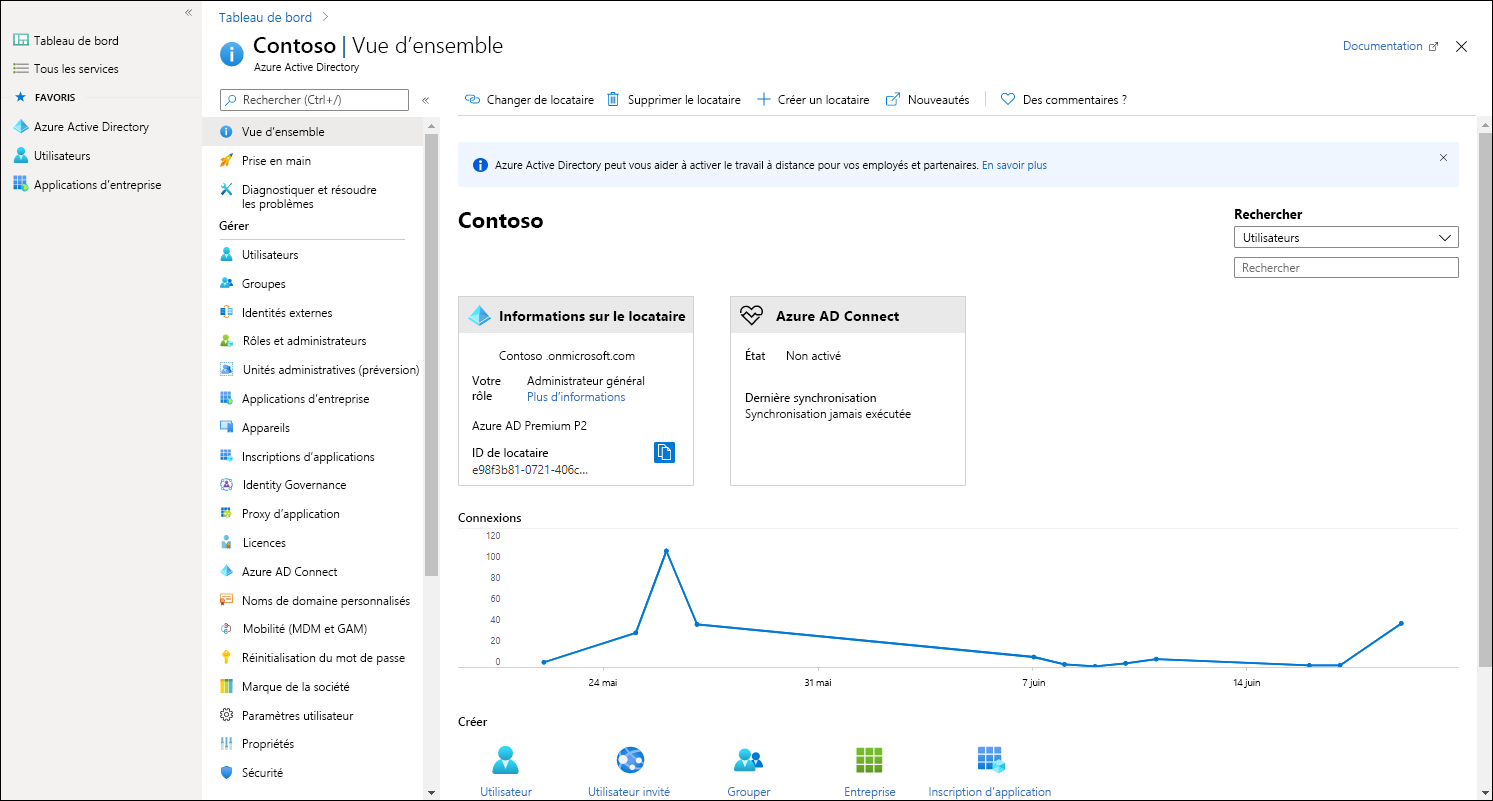

Locataires Microsoft Entra

Contrairement au service d’annuaire AD DS local, le service Microsoft Entra ID a une architecture multilocataire de par sa conception. Il est implémenté spécifiquement pour assurer une isolation entre ses instances d’annuaire individuelles. Il s’agit du plus grand annuaire multilocataire au monde. Il héberge plus d’un million d’instances de services d’annuaire avec des milliards de demandes d’authentification par semaine. Dans ce contexte, le terme locataire représente généralement une entreprise ou une organisation qui a souscrit un abonnement à un service cloud Microsoft, par exemple Microsoft 365, Microsoft Intune ou Azure, chacun tirant parti de Microsoft Entra ID.

Toutefois, du point de vue technique, le terme locataire représente une instance Microsoft Entra individuelle. Dans un abonnement Azure, vous pouvez créer plusieurs locataires Microsoft Entra. Le fait de disposer de plusieurs locataires Microsoft Entra peut être pratique si vous souhaitez tester les fonctionnalités de Microsoft Entra dans un locataire sans affecter les autres.

Remarque

À un moment donné, un abonnement Azure doit être associé à un et un seul locataire Microsoft Entra. Toutefois, vous pouvez associer le même locataire Microsoft Entra à plusieurs abonnements Azure.

Chaque locataire Microsoft Entra se voit affecter le nom de domaine DNS par défaut, qui se compose d’un préfixe unique. Le préfixe est dérivé du nom du compte Microsoft utilisé pour créer un abonnement Azure, ou fourni explicitement au moment de la création d’un locataire Microsoft Entra. Il est suivi du suffixe onmicrosoft.com. L’ajout d’au moins un nom de domaine personnalisé au même locataire Microsoft Entra est possible et courant. Ce nom utilise l’espace de noms de domaine DNS que détient l’entreprise ou l’organisation correspondante, par exemple Contoso.com. Le locataire Microsoft Entra sert de limite de sécurité et de conteneur pour les objets Microsoft Entra comme les utilisateurs, les groupes et les applications.

Caractéristiques de Microsoft Entra ID

Bien que Microsoft Entra ID présente de nombreuses similitudes avec AD DS, il existe également de nombreuses différences. Il est important de comprendre que l’utilisation de Microsoft Entra ID ne consiste pas à déployer un contrôleur de domaine AD DS sur une machine virtuelle Azure, puis à l’ajouter à votre domaine local.

Quand vous comparez Microsoft Entra ID à AD DS, il est important de noter les caractéristiques de Microsoft Entra qui diffèrent d’AD DS :

- Microsoft Entra ID est principalement une solution d’identité. Elle est conçue pour les applications Internet et repose sur les communications HTTP (port 80) et HTTPS (port 443).

- Microsoft Entra ID est un service d’annuaire multilocataire.

- Les utilisateurs et les groupes Microsoft Entra sont créés dans une structure plate où il n’y a ni unité d’organisation ni objet de stratégie de groupe.

- Vous ne pouvez pas interroger Microsoft Entra ID à l’aide du protocole LDAP. Au lieu de cela, Microsoft Entra ID utilise l’API REST sur HTTP et HTTPS.

- Microsoft Entra ID n’utilise pas l’authentification Kerberos. À la place, ce service utilise les protocoles HTTP et HTTPS tels que SAML (Security Assertion Markup Language), WS-Federation (Web Services Federation) et OpenID Connect pour l’authentification. Il utilise également OAuth (Open Authorization) pour l’autorisation.

- Microsoft Entra ID inclut les services de fédération. De nombreux services tiers sont fédérés avec Microsoft Entra ID et lui font confiance.

Options d’intégration de Microsoft Entra

Les petites organisations qui ne disposent pas d’un annuaire local tel qu’AD DS peuvent entièrement s’appuyer sur Microsoft Entra ID en tant que service d’authentification et d’autorisation. Toutefois, le nombre de ces organisations reste assez faible. En effet, la plupart des entreprises recherchent un moyen d’intégrer un service AD DS local avec Microsoft Entra ID. Microsoft propose un service de gestion des identités et des accès à l’échelle du cloud par Microsoft Entra ID, qui fournit plusieurs options pour intégrer AD DS avec Azure. Ces options sont décrites dans le tableau suivant :

| Options | Description |

|---|---|

| Extension d’un service d’annuaire AD DS local à Azure | Avec cette option, vous hébergez des machines virtuelles dans Azure que vous pouvez promouvoir ensuite en tant que contrôleurs de domaine dans votre environnement AD DS local. |

| Synchronisation du AD DS local avec Microsoft Entra ID | La synchronisation d’annuaires permet de propager les informations sur les utilisateurs, les groupes et les contacts sur Microsoft Entra ID et de maintenir ces informations synchronisées. Dans ce scénario, les utilisateurs ne se servent pas des mêmes mots de passe pour accéder aux ressources cloud et locales. Les processus d’authentification sont distincts. |

| Synchronisation d’AD DS avec Microsoft Entra ID à l’aide de la synchronisation de hachage du mot de passe | Dans cette approche, un service AD DS local synchronise les objets avec Microsoft Entra ID, mais il envoie également les codes de hachage de mot de passe des objets utilisateur à Microsoft Entra ID. Avec cette option, les utilisateurs peuvent accéder aux applications et ressources prenant en charge Microsoft Entra ID, en fournissant le même mot de passe que celui de leur connexion locale actuelle. Pour l’utilisateur final, cette approche offre la même expérience de connexion. |

| Implémentation de l’authentification unique entre un service AD DS local et Microsoft Entra ID | Cette option prend en charge la plage la plus large de fonctionnalités d’intégration. Elle permet à un utilisateur de se connecter à Azure après s’être authentifié via le service d’annuaire AD DS local. La technologie qui permet d’offrir cette fonctionnalité s’appelle la fédération. Vous pouvez l’implémenter à l’aide des services de fédération Active Directory (AD FS). AD FS repose sur un ensemble de serveurs et de proxys de fédération, qui correspondent au service de rôle serveur proxy d’application web. Au lieu de déployer AD FS, vous pouvez également utiliser la technologie d’authentification directe, qui fournit presque les mêmes résultats qu’AD FS. Toutefois, elle n’utilise pas de proxy d’application web et nécessite une infrastructure moins complexe qu’AD FS. |

Le répertoire Microsoft Entra n’est pas une extension d’un répertoire local. Il s’agit en réalité d’une copie qui contient les mêmes objets et identités. Les modifications apportées à ces éléments locaux sont copiées vers Microsoft Entra ID, mais les modifications apportées dans Microsoft Entra ID ne sont pas répliquées sur le domaine local.

Conseil

Vous pouvez également utiliser Microsoft Entra ID sans utiliser un répertoire local. Dans ce cas, Microsoft Entra ID agit comme la source principale de toutes les informations d’identité, au lieu de contenir des données répliquées d’un répertoire local.