Implémenter les options VPN Azure

Les centres de données de Contoso prennent en charge la connectivité à distance, ce qui permet aux utilisateurs de travailler à distance. De plus, certaines filiales sont connectées au centre de données du siège via des VPN site à site. En tant qu’ingénieur système principal, vous devez implémenter une solution VPN permettant une prise en charge continue des scénarios d’utilisation actuels.

Conception de la passerelle VPN

À l’aide d’une passerelle Azure, vous pouvez implémenter les différents types de connexion VPN suivants pour répondre aux besoins de votre organisation :

- Tunnel VPN

- Multi-sites

- P2S

- Connexion entre deux réseaux virtuels

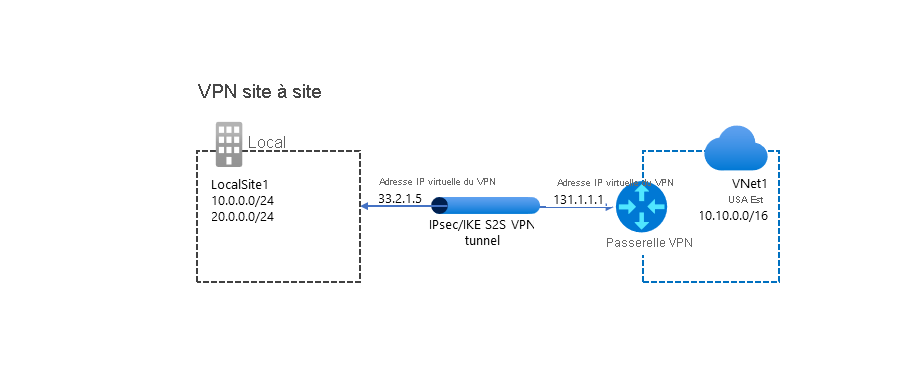

De site à site

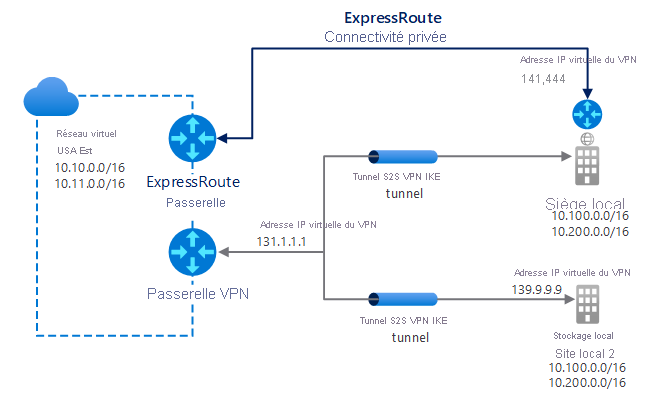

Vous implémentez une connexion S2S via le protocole IPsec (Internet Protocol Security)/IKE (Internet Key Exchange). Vous utilisez des connexions S2S pour prendre en charge les configurations hybrides et entre différents locaux. Pour implémenter une connexion S2S, vous devez disposer d’un périphérique VPN avec une adresse IP publique, comme indiqué dans le schéma suivant.

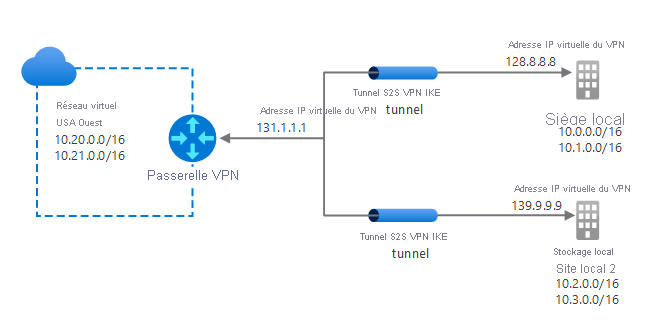

Multi-sites

Une connexion multisite est une variante de la connexion S2S. À l’aide de ce type de connexion, vous créez plusieurs connexions VPN à partir de votre passerelle VNet. Quand vous implémentez des connexions multisites, vous devez utiliser une connexion VPN de type RouteBased.

Comme son nom l’indique, vous utilisez généralement ce type de connexion pour vous connecter à plusieurs sites locaux, à l’image du diagramme suivant.

Conseil

Dans la mesure où un VNet ne peut avoir qu’une seule passerelle VPN, toutes les connexions partagent la bande passante.

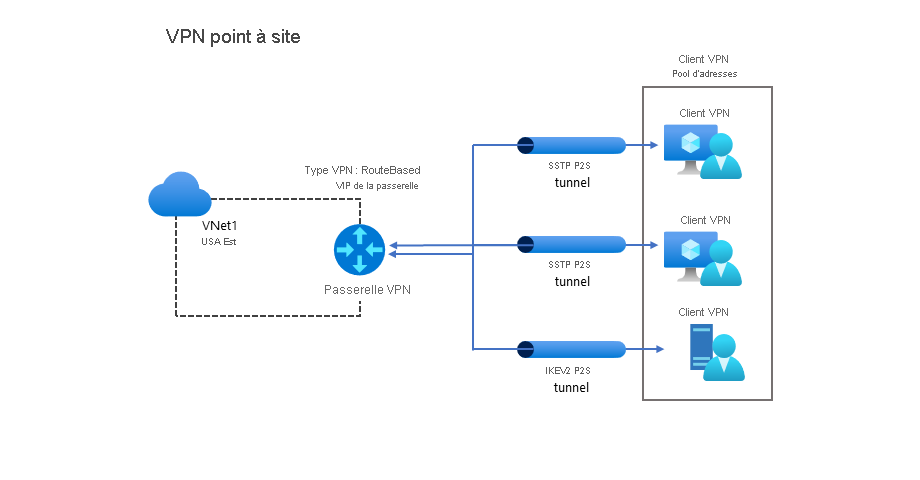

Point à site

Une connexion VPN P2S permet aux utilisateurs de se connecter à votre organisation à partir d’un réseau distant, par exemple depuis leur domicile ou un point d’accès Wi-Fi public. Les utilisateurs lancent généralement les connexions P2S, comme le montre le diagramme suivant. Dans le diagramme, deux utilisateurs lancent une connexion SSTP (Secure Socket Tunneling Protocol), tandis qu’un troisième utilise IKEv2. Contrairement aux connexions S2S, vous n’avez pas besoin d’une adresse IP publique locale ou d’un périphérique VPN pour implémenter les connexions P2S.

Conseil

Vous pouvez utiliser des connexions P2S avec des connexions S2S via la même passerelle VPN.

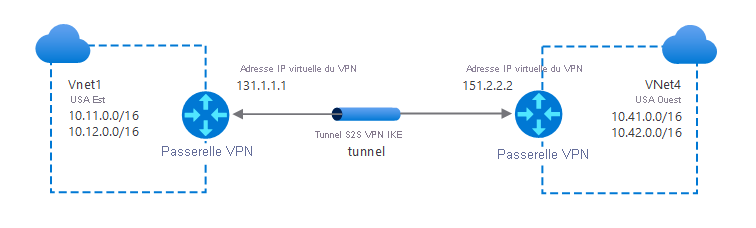

Connexion entre deux réseaux virtuels

À certains égards, l’implémentation des connexions de VNet à VNet est similaire à la connexion d’un seul VNet à un site local (S2S). Dans les deux scénarios, vous utilisez une passerelle VPN pour implémenter un tunnel IPsec/IKE.

Notes

Quand vous implémentez une connexion de VNet à VNet via une passerelle VPN, les VNet n’ont pas besoin de se trouver dans la même région ou le même abonnement Azure.

Conseil

Vous pouvez également utiliser le peering pour connecter des VNet, quel que soit l’emplacement ou l’abonnement. Cette approche peut être plus rapide et plus économe en ressources.

Connexions ExpressRoute

Vous pouvez utiliser les connexions Azure ExpressRoute pour établir une connexion privée entre vos réseaux locaux et le cloud Microsoft, ou d’autres sites au sein de votre organisation. Dans la mesure où la connexion réseau est privée, elle est plus sécurisée et peut également offrir des performances plus importantes. Vous configurez une connexion ExpressRoute à l’aide d’une passerelle VNet. Toutefois, avec une connexion ExpressRoute, vous devez configurer la passerelle VNet en indiquant le type de passerelle ExpressRoute, au lieu de VPN.

Conseil

Bien que le trafic qui transite sur un circuit ExpressRoute ne soit pas chiffré par défaut, vous pouvez configurer la connexion pour envoyer du trafic chiffré.

Vous pouvez également combiner des connexions ExpressRoute et S2S, comme indiqué dans le diagramme suivant. Par exemple, vous pouvez configurer un VPN S2S :

- En tant que chemin de basculement sécurisé pour ExpressRoute.

- Pour vous connecter à des sites qui ne font pas partie de votre réseau, mais qui sont connectés via ExpressRoute.

Implémenter une passerelle VPN

Quand vous configurez votre passerelle VPN, vous devez sélectionner et configurer un certain nombre de paramètres. Tout d’abord, vous devez décider si vous implémentez une configuration basée sur des stratégies ou une configuration basée sur le routage.

Configuration basée sur des stratégies

Si vous choisissez d’implémenter des passerelles basées sur des stratégies (qui sont basées sur un routage statique), vous devez définir des ensembles d’adresses IP que la passerelle utilise pour déterminer les destinations des paquets. La passerelle évalue chaque paquet par rapport à ces ensembles d’adresses IP pour déterminer par quel tunnel un paquet est chiffré et routé.

basé sur la route

Vous pouvez utiliser des passerelles basées sur le routage pour éviter d’avoir à définir les adresses IP qui se trouvent derrière chaque tunnel. Avec les passerelles basées sur le routage, le routage IP détermine l’interface de tunnel à utiliser pour envoyer chaque paquet.

Conseil

Sélectionnez les VPN basés sur le routage pour les appareils locaux, car ils sont plus résilients face aux changements de topologie, par exemple si vous créez des sous-réseaux dans votre VNet.

Vous devez toujours choisir une passerelle VPN basée sur le routage pour les types de connectivité suivants :

- Connexion entre réseaux virtuels

- Connexions P2S

- Connexions multisites

- Coexistence avec une passerelle Azure ExpressRoute

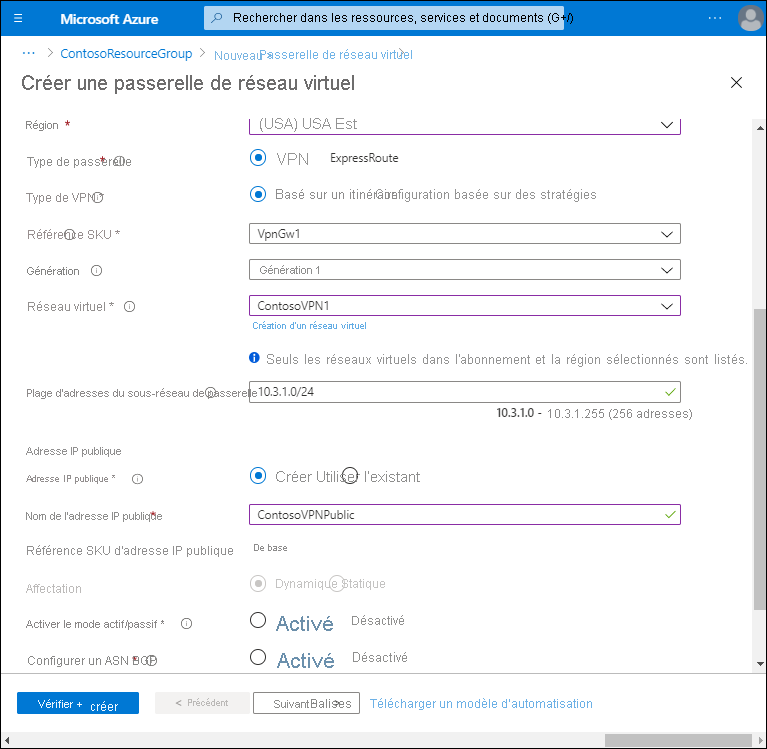

Paramètres supplémentaires

De plus, vous devez également définir les paramètres suivants pour implémenter la passerelle VPN :

- VPN ou ExpressRoute. Choisissez le type de connexion fondamental.

- Plage d’adresses de sous-réseau de la passerelle. Spécifie la plage d’adresses IP privées associée à la passerelle VPN.

- Adresse IP publique. Spécifie l’objet d’adresse IP publique associé à la passerelle VPN.

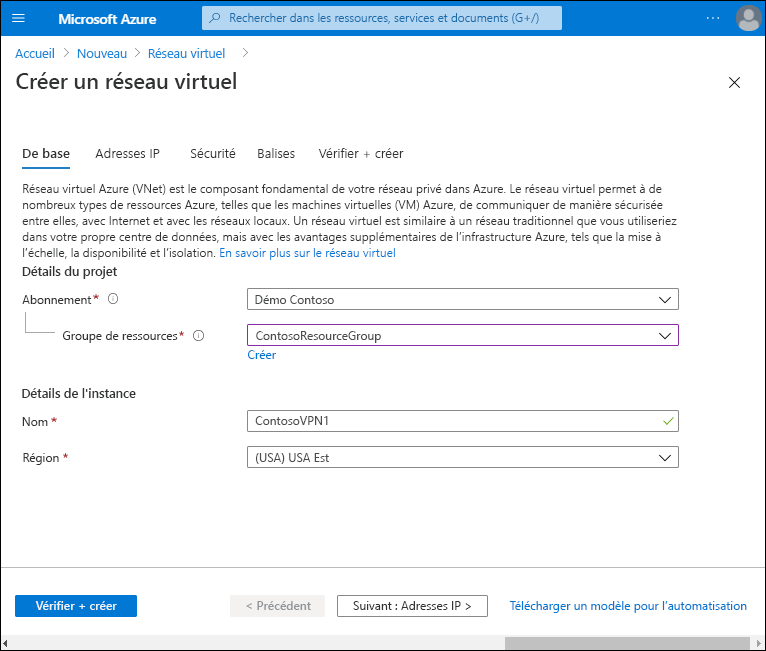

Créer un réseau virtuel

Pour implémenter une passerelle VPN, vous devez disposer d’un VNet. Vous pouvez le créer avant ou pendant la configuration de la passerelle VPN. Nous allons en créer un au préalable. Pour ce faire, ouvrez le portail Azure, puis effectuez la procédure suivante :

Sélectionnez Créer une ressource, puis recherchez et sélectionnez Réseau virtuel.

Dans le panneau Réseau virtuel, sélectionnez Créer.

Créez un VNet en spécifiant les propriétés appropriées : Abonnement, Groupe de ressources, Nom et Région.

Sélectionnez Suivant : Adresses IP>.

Configurez le sous-réseau à associer au VNet en acceptant les paramètres par défaut ou en configurant les vôtres.

Sélectionnez Examiner + créer, puis sélectionnez Créer.

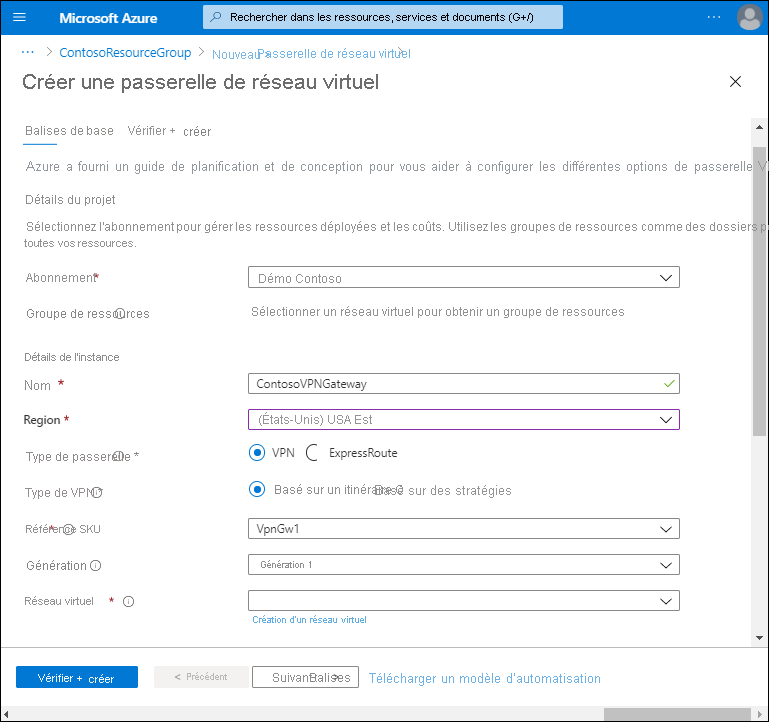

Créer la passerelle

Une fois que vous avez créé le VNet approprié, vous devez ensuite créer la passerelle VPN. Par exemple, pour créer une passerelle VPN basée sur le routage à l’aide du portail Azure, utilisez la procédure suivante :

Dans le portail Azure, recherchez et sélectionnez Passerelle de réseau virtuel.

Dans le panneau Passerelle de réseau virtuel, sélectionnez Créer.

Dans le panneau Créer une passerelle de réseau virtuel, créez la passerelle en spécifiant les propriétés appropriées : Abonnement, Nom et Région.

Choisissez ensuite si vous implémentez une connexion VPN ou ExpressRoute.

Pour une connexion VPN, sélectionnez Basé sur itinéraires ou Basé sur des stratégies.

Sélectionnez le réseau virtuel que vous avez créé.

Configurez la Plage d’adresses de sous-réseau de la passerelle et les paramètres de l’Adresse IP publique.

Sélectionnez Examiner + créer, puis sélectionnez Créer.

Faire un essai

Si vous souhaitez utiliser Azure VPN, essayez ces exercices de labo. Les exercices sont basés sur un environnement bac à sable (sandbox), et ne nécessitent pas d’abonnement Azure pour être effectués :