Gérer les collaborations externes

Microsoft Entra External Identities est une caractéristique qui autorise l'accès à vos applications et ressources à des personnes extérieures à votre organisation. Vos partenaires, distributeurs, fournisseurs, vendeurs et autres utilisateurs invités peuvent « apporter leurs propres identités ». Qu’ils disposent d’une identité numérique émise par une entreprise ou un gouvernement ou d’une identité sociale non gérée telle que Google ou Facebook, ils peuvent utiliser leurs propres informations d’identification pour se connecter. Le fournisseur d’identité de l’utilisateur externe gère leur identité, et vous gérez l’accès à vos applications avec Microsoft Entra ID afin de protéger vos ressources.

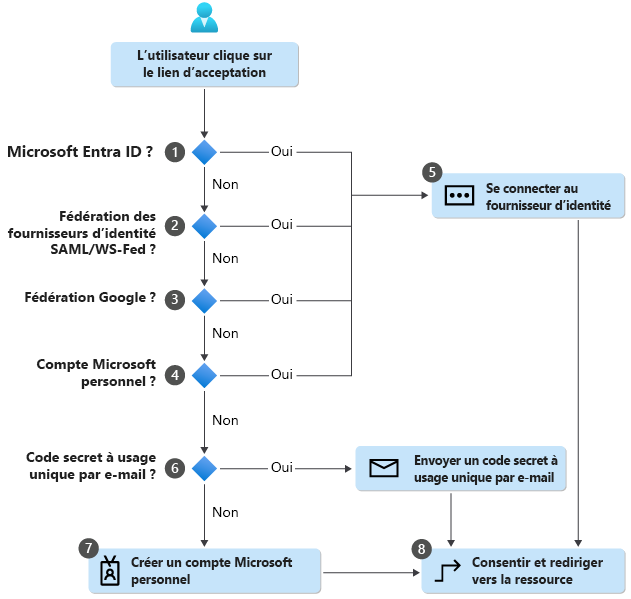

Flux d’acceptation d’invitation

- Microsoft Entra ID effectue une découverte basée sur l’utilisateur pour déterminer si l’utilisateur existe déjà dans un tenant (locataire) Microsoft Entra managé. (Les comptes Microsoft Entra non managés ne peuvent plus être utilisés pour l’acceptation d’invitation.) Si le nom d’utilisateur principal (UPN) de l’utilisateur correspond à la fois à un compte Microsoft Entra existant et à un compte MSA personnel, l’utilisateur est invité à choisir le compte avec lequel il souhaite accepter l’invitation.

- Si un administrateur a activé la fédération SAML/WS-Fed IdP, Microsoft Entra ID vérifie si le suffixe de domaine de l’utilisateur correspond au domaine d’un fournisseur d’identité SAML/WS-Fed configuré et redirige l’utilisateur vers le fournisseur d’identité préconfiguré.

- Si un administrateur a activé la Fédération des services Google, Microsoft Entra ID vérifie si le suffixe de domaine de l’utilisateur est gmail.com ou googlemail.com et le redirige vers Google.

- Le processus d’acceptation vérifie si l’utilisateur dispose d’un MSA personnel. Si l’utilisateur a déjà un MSA existant, il se connecte avec son MSA existant.

- Une fois que le répertoire de base de l’utilisateur est identifié, l’utilisateur est envoyé au fournisseur d’identité correspondant pour se connecter.

- Si aucun annuaire de base n’est trouvé et que la fonctionnalité de code secret à usage unique par e-mail est activée pour les invités, un code secret est envoyé à l’utilisateur via l’e-mail invité. L’utilisateur récupère et entre ce code secret dans la page de connexion Microsoft Entra.

- Si aucun annuaire de base n’est trouvé et que la fonctionnalité de code secret à usage unique par e-mail pour les invités est désactivée, l’utilisateur est invité à créer un MSA consommateur avec l’e-mail invité. Nous prenons en charge la création d’un MSA avec des e-mails professionnels dans des domaines qui ne sont pas vérifiés dans Microsoft Entra ID.

- L’utilisateur, après s’être authentifié auprès du fournisseur d’identité approprié, est redirigé vers Microsoft Entra ID pour terminer l’expérience de consentement.

Scénarios d’identités externes

Microsoft Entra External Identities est axé moins sur la relation d'un utilisateur avec votre organisation, et davantage sur la façon dont l'utilisateur souhaite se connecter à vos applications et ressources. Dans ce cadre, Microsoft Entra ID prend en charge différents scénarios.

Un scénario de collaboration B2B permet d’inviter des utilisateurs externes dans votre propre locataire en tant qu’utilisateurs « invités » auxquels vous pouvez affecter des autorisations tout en les laissant utiliser leurs informations d’identification existantes (pour l’authentification). Les utilisateurs se connectent aux ressources partagées à l’aide d’un processus simple d’invitation et d’échange d’invitation, en utilisant leur compte professionnel ou scolaire, ou n’importe quel autre compte de messagerie. Vous pouvez également utiliser la gestion des droits d’utilisation Microsoft Entra afin de configurer des stratégies qui vous aident à gérer l’accès pour les utilisateurs externes. Aujourd'hui, grâce aux flux d'inscription en libre-service, vous pouvez permettre aux utilisateurs externes de s'inscrire eux-mêmes aux applications. Cette expérience peut être personnalisée pour permettre l’inscription à l’aide d’une identité professionnelle, scolaire ou sociale (comme Google ou Facebook). Vous pouvez également collecter des informations sur l’utilisateur lors du processus d’inscription.

La liste suivante identifie un exemple de scénario de collaboration B2B et détaille certaines des fonctionnalités qu’il fournit :

- Scénario principal : collaboration à l’aide d’applications Microsoft (Microsoft 365, Team, etc.) ou de vos propres applications (applications SaaS, applications personnalisées, etc.).

- Destiné à : collaboration avec des partenaires commerciaux d’organisations externes tels que des fournisseurs, des partenaires et des distributeurs. Les utilisateurs apparaissent en tant qu’utilisateurs invités dans votre annuaire.

- Fournisseurs d'identité pris en charge : les utilisateurs externes peuvent collaborer à l’aide de comptes professionnels, de comptes scolaires, de n’importe quelle adresse e-mail, de fournisseurs d’identité basés sur SAML et WS-Fed, de Gmail ou de Facebook.

- Gestion des utilisateurs externes : les utilisateurs externes sont gérés dans le même annuaire que les employés, mais sont généralement annotés en tant qu’utilisateurs invités. Les utilisateurs invités peuvent être gérés de la même façon que les employés, ajoutés aux mêmes groupes, etc.

- Authentification unique – L'authentification unique auprès de toutes les applications connectées à Microsoft Entra est prise en charge. Par exemple, vous pouvez donner accès à des applications Microsoft 365 ou des applications locales, et à d’autres applications SaaS telles que Salesforce ou Workday.

- Stratégie de sécurité et conformité : gérée par l’organisation hôte ou qui invite (par exemple, avec des règles d’accès conditionnelles).

- Marque : la marque de l’organisation hôte (qui invite) est utilisée.

Gérer les paramètres de collaboration externe dans Microsoft Entra ID

Cette unité explique comment activer la collaboration B2B Microsoft Entra. Nous découvrons ensuite la possibilité de déterminer qui peut convier des invités et de quelles autorisations les invités disposent.

Par défaut, tous les utilisateurs et invités de votre annuaire peuvent inviter des invités, même s’ils ne sont pas associés à un rôle d’administrateur. Les paramètres de collaboration externe vous permettent d’activer ou de désactiver les invitations d’invités pour différents types d’utilisateurs dans votre organisation. Vous pouvez également déléguer des invitations aux utilisateurs individuels, en leur attribuant des rôles qui leur permettent d’inviter des invités.

Microsoft Entra ID offre la possibilité de limiter ce que peuvent voir les utilisateurs invités externes dans votre annuaire Microsoft Entra. Par défaut, un niveau d’autorisation limité est attribué aux utilisateurs invités. Les invités ne peuvent pas répertorier les utilisateurs, les groupes ou d’autres ressources de répertoire, mais les invités peuvent voir l’appartenance à des groupes non masqués. Les administrateurs peuvent modifier le paramètre d’autorisations d’invités, ce qui vous permet de restreindre davantage l’accès invité, afin que les invités puissent uniquement afficher leurs propres informations de profil. Pour plus d’informations, consultez Restriction des autorisations d’accès invité.

Configurer les paramètres de collaboration externe interentreprises

Avec la collaboration B2B (Business to Business) Microsoft Entra, un administrateur client peut définir les stratégies d’invitation suivantes :

- Désactiver les invitations (aucun utilisateur externe ne peut être invité)

- Seuls les administrateurs et les utilisateurs du rôle Inviteur d’invités peuvent inviter

- Les administrateurs, le rôle Inviteur d’invités et les membres peuvent inviter (identique au paramètre ci-dessus, sauf que les membres invités peuvent également inviter des utilisateurs externes)

- Tous les utilisateurs, y compris les invités, peuvent inviter (comme le nom l’indique, tous les utilisateurs du locataire peuvent inviter des utilisateurs externes)

Par défaut, tous les utilisateurs, notamment les invités, peuvent inviter des invités.