Implémenter et gérer la synchronisation de hachage de mot de passe (PHS)

Fonctionnement de la synchronisation de hachage de mot de passe

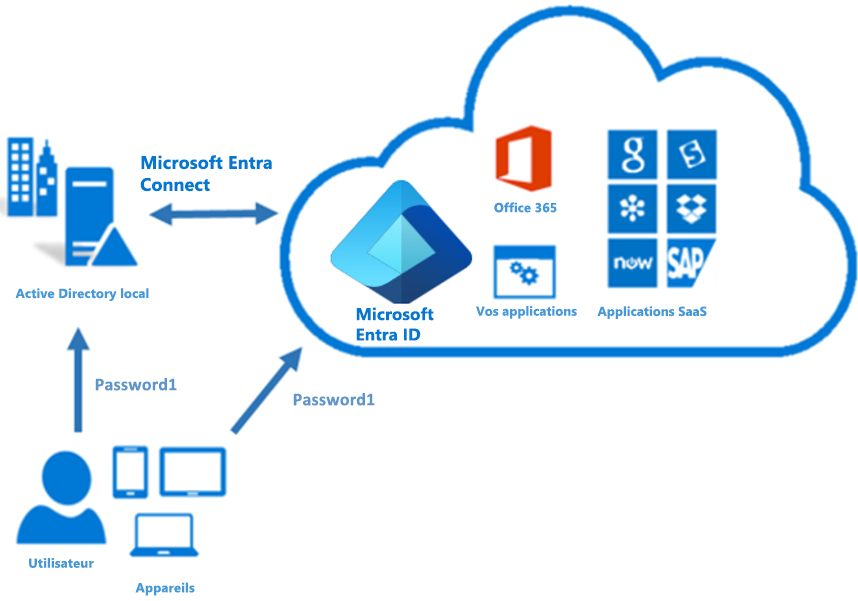

La synchronisation de hachage de mot de passe est l’une des méthodes de connexion utilisées pour accomplir l’identité hybride. Microsoft Entra Connect synchronise le hachage du mot de passe d’un utilisateur entre une instance Active Directory locale et une instance Microsoft Entra basée sur le cloud.

Active Directory Domain Services stocke les mots de passe sous forme de valeur de hachage du mot de passe réel de l’utilisateur. Une valeur de hachage est le résultat d’une fonction mathématique unidirectionnelle (l’algorithme de hachage). Il n’existe aucune méthode pour retrouver la version en texte brut du mot de passe à partir du résultat d’une fonction unidirectionnelle. Pour synchroniser votre mot de passe, Microsoft Entra Connect Sync extrait le hachage de votre mot de passe à partir de l’instance Active Directory locale. Un traitement de sécurité supplémentaire est appliqué au hachage du mot de passe avant sa synchronisation avec le service d’authentification Microsoft Entra. Les mots de passe sont synchronisés pour chaque utilisateur et par ordre chronologique.

Le flux de données réel du processus de synchronisation du hachage de mot de passe est similaire à celui de la synchronisation des données de l’utilisateur. Cependant, les mots de passe sont synchronisés plus fréquemment que la fenêtre de synchronisation d’annuaire standard pour d’autres attributs. Le processus de hachage de synchronisation de mot de passe s’exécute toutes les deux minutes. Vous ne pouvez pas modifier la fréquence de ce processus. Quand vous synchronisez un mot de passe, il remplace le mot de passe cloud existant.

La première fois que vous activez la fonctionnalité de synchronisation de hachage de mot de passe, elle effectue une synchronisation initiale des mots de passe de tous les utilisateurs concernés. Vous ne pouvez pas définir explicitement un sous-ensemble de mots de passe utilisateur à synchroniser lors de la première synchronisation. Une fois la synchronisation initiale terminée, vous pouvez configurer une synchronisation de hachage de mot de passe sélective pour les synchronisations ultérieures.

S’il y a plusieurs connecteurs, il est possible de désactiver la synchronisation du hachage de mot de passe pour certains connecteurs, mais pas pour d’autres. Lorsque vous modifiez un mot de passe local, le mot de passe mis à jour est synchronisé, plus souvent en quelques minutes. La fonctionnalité de synchronisation de hachage de mot de passe tente automatiquement d’effectuer à nouveau les tentatives de synchronisation ayant échoué. Si une erreur se produit lors d’une tentative de synchronisation de mot de passe, une erreur est enregistrée dans l’Observateur d’événements.

Activer la synchronisation de hachage de mot de passe

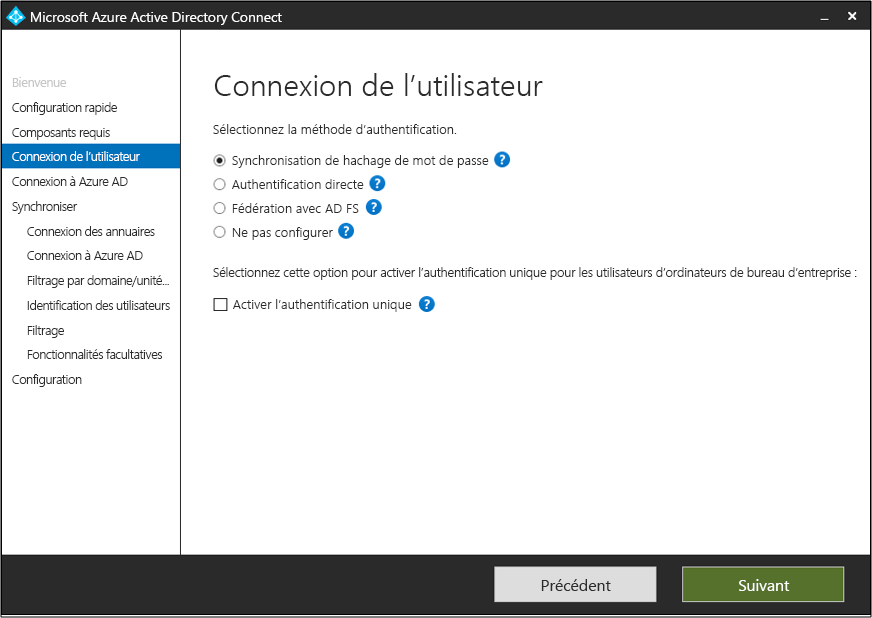

La synchronisation de hachage de mot de passe est activée automatiquement si vous installez Microsoft Entra Connect avec la configuration rapide. Si vous utilisez des paramètres personnalisés lors de l’installation de Microsoft Entra Connect, la synchronisation de hachage de mot de passe est disponible dans la page de connexion utilisateur.

Synchronisation de hachage de mot de passe et standard de traitement des informations fédérales

Si votre serveur est verrouillé selon la norme FIPS (Federal Information Processing Standard), MD5 est alors désactivé.

Pour activer MD5 pour la synchronisation de hachage de mot de passe, procédez comme suit :

- Accédez à

%programfiles%\Azure A D Sync\Bin. - Ouvrez miiserver.exe.config.

- Accédez au nœud configuration/runtime (à la fin du fichier).

- Ajoutez le nœud suivant :

<enforceFIPSPolicy enabled="false"/> - Enregistrez vos modifications.

Pour référence, cet extrait de code indique ce que vous devez obtenir :

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

Utilisation de PingFederate

Configurez PingFederate avec Microsoft Entra Connect pour configurer la fédération avec le domaine auquel vous souhaitez vous connecter. Les prérequis suivants sont obligatoires :

- PingFederate 8.4 ou version ultérieure.

- Un certificat TLS/SSL pour le nom de service de fédération que vous prévoyez d’utiliser (par exemple, sts.contoso.com).

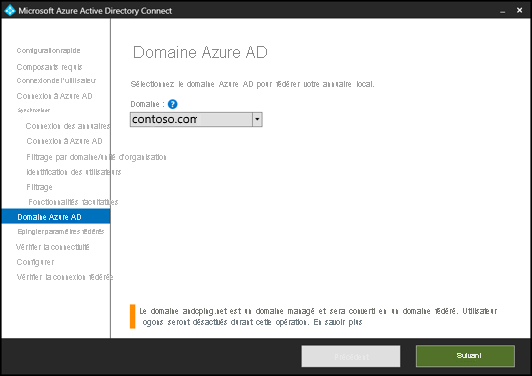

Après avoir choisi de configurer la fédération avec PingFederate dans AD Connect, vous êtes invité à vérifier le domaine que vous voulez fédérer. Sélectionnez le domaine dans le menu déroulant.

Configurez PingFederate en tant que serveur de fédération pour chaque domaine Azure fédéré. Sélectionnez ensuite Paramètres d’exportation pour partager ces informations avec votre administrateur PingFederate. L’administrateur du serveur de fédération met à jour la configuration, puis fournit l’URL et le numéro de port du serveur PingFederate afin que Microsoft Entra Connect puisse vérifier les paramètres de métadonnées.