Implémenter et gérer la fédération

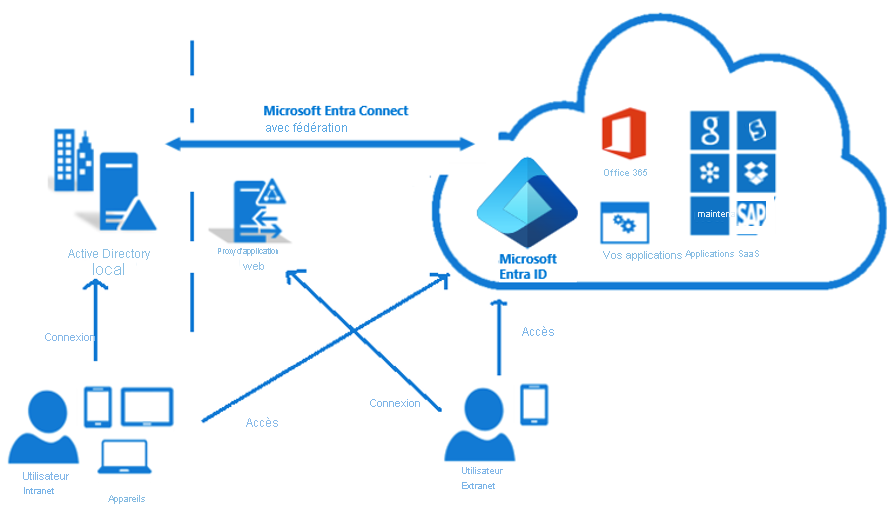

La fédération peut utiliser une batterie Active Directory locale nouvelle ou existante dans Windows Server 2012 R2 (ou version ultérieure) et Microsoft Entra Connect permet aux utilisateurs de se connecter à des ressources Microsoft Entra à l'aide de leur mot de passe local.

La fédération est une collection de domaines pour lesquels une confiance est établie. Le niveau de confiance varie, mais il inclut généralement l’authentification et presque toujours l’autorisation. Une fédération classique peut inclure plusieurs organisations qui ont établi une confiance pour un accès partagé à un ensemble de ressources.

Vous pouvez fédérer votre environnement local avec Microsoft Entra ID et utiliser cette fédération pour l’authentification et l’autorisation. Cette méthode de connexion garantit que toutes les opérations d’authentification de l’utilisateur se produisent localement. Cette méthode permet aux administrateurs d’implémenter des niveaux de contrôle d’accès plus stricts. La fédération est disponible avec AD FS et PingFederate.

Avec l'authentification fédérée, vos utilisateurs peuvent se connecter aux services basés sur Microsoft Entra avec leurs mots de passe locaux. Lorsqu’ils sont sur le réseau d’entreprise, ils n’ont même pas besoin d’entrer leurs mots de passe. En utilisant l’option de fédération avec AD FS, vous pouvez déployer une batterie de serveurs nouvelle ou existante avec AD FS dans Windows Server 2012 R2 ou ultérieur. Si vous choisissez de spécifier une batterie existante, Microsoft Entra Connect configure l’approbation entre votre batterie et Microsoft Entra ID de manière à ce que vos utilisateurs puissent s’authentifier.

Exigence requise pour déployer la fédération avec AD FS et Microsoft Entra Connect

Pour déployer sur une batterie de serveurs AD FS, vous avez besoin des éléments suivants :

- Les informations d’identification de l’administrateur local de vos serveurs de fédération.

- Les informations d’identification de l’administrateur local des serveurs des groupes de travail (ne faisant pas partie d’un domaine) sur lesquels vous avez l’intention de déployer le rôle de proxy d’application web.

- La machine sur laquelle vous exécutez l’Assistant doit être en mesure de se connecter à n’importe quel autre appareil sur lequel vous souhaitez installer AD FS ou un proxy d’application web en utilisant Windows Remote Management.

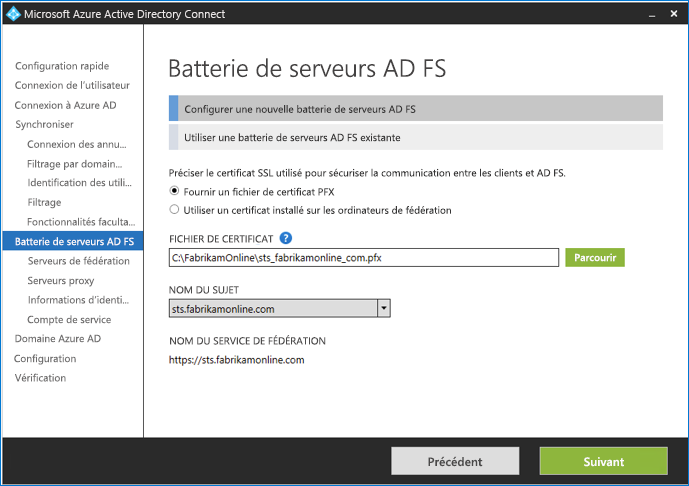

Configurer votre fédération à l'aide de Microsoft Entra Connect pour se connecter à une batterie AD FS

Spécifier les serveurs AD FS Spécifiez les serveurs sur lesquels vous souhaitez installer AD FS. Vous pouvez ajouter un ou plusieurs serveurs selon vos besoins de capacité. Avant la configuration, joignez tous les serveurs AD FS à Active Directory. Cette étape n’est pas requise pour les serveurs proxy d’application Web. Microsoft recommande d’installer un seul serveur AD FS pour les déploiements de test et pilote. Après la configuration initiale, vous pouvez ajouter et déployer d’autres serveurs pour répondre à vos besoins de mise à l’échelle en réexécutant Microsoft Entra Connect.

Spécifier les serveurs proxy d’application web Spécifiez vos serveurs proxy d’application web. Le serveur proxy d’application Web est déployé dans votre réseau de périmètre, face à l’extranet. Il prend en charge les demandes d’authentification provenant de l’extranet. Vous pouvez ajouter un ou plusieurs serveurs selon vos besoins de capacité. Après la configuration initiale, vous pouvez ajouter et déployer d’autres serveurs pour répondre à vos besoins de mise à l’échelle en réexécutant Microsoft Entra Connect.

Spécifier le compte de service pour le service AD FS Le service AD FS nécessite un compte de service de domaine pour authentifier les utilisateurs et rechercher des informations utilisateur dans Active Directory. Il prend en charge 2 types de compte de service :

- Compte de service géré de groupe

- Compte d’utilisateur de domaine

Sélectionnez le domaine Microsoft Entra que vous souhaitez fédérer à l'aide de la page de domaine Microsoft Entra pour configurer la relation de fédération entre AD FS et Microsoft Entra ID. Ici, vous configurez AD FS pour fournir des jetons de sécurité à Microsoft Entra ID. Vous configurez également Microsoft Entra ID pour approuver les jetons de cette instance AD FS. Cette page vous permet de configurer un seul domaine durant l’installation initiale. Vous pourrez configurer des domaines supplémentaires plus tard en réexécutant Microsoft Entra Connect.

Outils Microsoft Entra Connect pour gérer votre fédération

Vous pouvez effectuer différentes tâches liées à AD FS dans Microsoft Entra Connect avec une intervention utilisateur minimale à l'aide de l'Assistant Microsoft Entra Connect. Vous pouvez exécuter à nouveau l'assistant pour effectuer d'autres tâches, même après avoir terminé l'installation de Microsoft Entra Connect en exécutant l'assistant. Par exemple, vous pouvez utiliser l’Assistant pour réparer l’approbation avec Microsoft 365, fédérer avec Microsoft Entra ID à l’aide d’un identifiant de connexion alternatif et ajouter un serveur de proxy d’application Web AD FS (WAP).

Réparer l'approbation vous pouvez utiliser Microsoft Entra Connect pour vérifier l'intégrité actuelle de l'approbation AD FS et Microsoft Entra ID, et prendre les mesures appropriées pour réparer l'approbation.

Fédérer avec Microsoft Entra ID à l'aide d'un ID de connexion alternatif il est recommandé que le nom d'utilisateur principal (UPN) et le nom d'utilisateur principal du cloud soient identiques. Si l’UPN locale utilise un domaine non routable (p. ex. Contoso.local) ou ne peut pas être modifié en raison des dépendances d’application locales, nous vous recommandons de configurer un ID de connexion de substitution. Un ID de connexion de substitution permet de configurer une expérience de connexion dans laquelle les utilisateurs peuvent se connecter avec un attribut autre que leur UPN, comme leur adresse e-mail. Le choix de nom d'utilisateur principal dans Microsoft Entra ID Connect est par défaut l'attribut userPrincipalName dans Active Directory. Si vous choisissez un autre attribut pour le nom d’utilisateur principal et que vous fédérez en utilisant AD FS, Microsoft Entra Connect va configurer AD FS pour l’identifiant de connexion alternatif.

Ajoutez un domaine fédéré il est facile d'ajouter un domaine à fédérer avec Microsoft Entra ID à l'aide de Microsoft Entra Connect. Microsoft Entra Connect ajoute le domaine de la fédération et modifie les règles de revendication pour identifier correctement l’émetteur lorsque plusieurs domaines sont fédérés avec Microsoft Entra ID.

Avec l'ajout d’un serveur AD FS et l’ajout d’un serveur proxy d’application web AD FS.

Écriture différée des appareils

La réécriture d’appareil est utilisée pour activer l’accès conditionnel basé sur l’appareil pour les appareils protégés par AD FS. Cet accès conditionnel fournit une sécurité supplémentaire et l’assurance que l’accès aux applications est accordé uniquement aux appareils approuvés. L’écriture différée des appareils active cette sécurité en synchronisant tous les appareils inscrits dans Azure sur le Active Directory local. Lorsqu’elles sont configurées lors de l’installation, les opérations suivantes sont effectuées pour préparer la forêt Active Directory :

- Si elles n’existent pas, des conteneurs et des objets sont créés et configurés sous : CN=Device Registration Configuration,CN=Services,CN=Configuration,[forest-dn].

- S’ils n’existent pas déjà, créez et configurez de nouveaux conteneurs et objets sous : CN = RegisteredDevices, [domain-dn]. Les objets d’appareil seront créés dans ce conteneur.

- Définissez les autorisations nécessaires sur le compte Microsoft Entra Connector, pour gérer les appareils sur votre Active Directory.