Utiliser WAP comme proxy Web inversé

Le proxy d’application web est un service de rôle d’accès à distance. Ce service de rôle fonctionne en tant que proxy web inverse et fournit aux utilisateurs situés sur Internet un accès aux applications web d’entreprise internes ou aux serveurs de passerelle Bureau à distance. Le Proxy d’application Web peut utiliser AD FS pour pré-authentifier les utilisateurs Internet et agit comme un proxy AD FS pour la publication d’applications prenant en charge les revendications.

Remarque

Une application prenant en compte les revendications peut utiliser toutes les informations relatives à un utilisateur tel que l’appartenance à un groupe, l’adresse e-mail, le service ou l’entreprise dans le cadre de l’autorisation de l’utilisateur.

Avant d’installer le proxy d’application web, vous devez déployer AD FS en tant que prérequis. Le proxy d’application web utilise AD FS pour les services d’authentification. Une fonctionnalité fournie par AD FS est la fonctionnalité d’authentification unique, ce qui signifie que si les utilisateurs entrent leurs informations d’identification pour accéder à une application web d’entreprise une seule fois, ils ne seront plus invités à entrer leurs informations d’identification pour accéder ultérieurement à l’application web d’entreprise. Vous pouvez également utiliser AD FS pour authentifier les utilisateurs sur le proxy d’application web avant que les utilisateurs communiquent avec l’application.

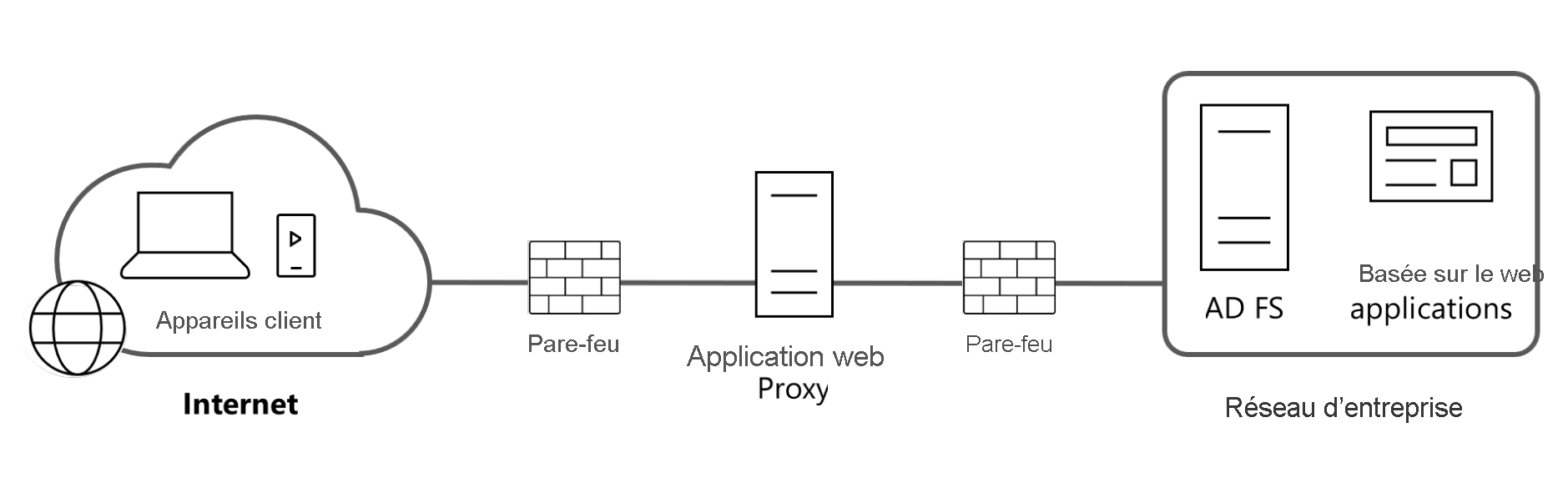

Placer le serveur proxy d’application web dans le réseau de périmètre entre deux appareils de pare-feu est une configuration classique. Le serveur AD FS et les applications publiées se trouvent sur le réseau d’entreprise et, avec les contrôleurs de domaine et d’autres serveurs internes, ils sont protégés par le deuxième pare-feu. Ce scénario fournit un accès sécurisé aux applications d’entreprise pour les utilisateurs situés sur Internet et protège en même temps l’infrastructure informatique de l’entreprise contre les menaces de sécurité sur Internet.

Options d’authentification pour le proxy d’application web

Lorsque vous configurez une application dans le proxy d’application web, vous devez sélectionner le type de préauthentication. Vous pouvez choisir la pré-authentification AD FS ou la pré-authentification directe. La pré-authentification AD FS offre davantage de fonctionnalités et d’avantages, mais la pré-authentification directe est compatible avec toutes les applications web.

Authentification préalable AD FS

L'authentification préalable AD FS utilise AD FS pour les applications Web qui utilisent l'authentification basée sur les revendications. Lorsqu’un utilisateur lance une connexion à l’application web d’entreprise, le premier point d’entrée auquel l’utilisateur se connecte est le proxy d’application web. Le proxy d’application web préauthentifie l’utilisateur sur le serveur AD FS. Si l’authentification réussit, le proxy d’application web établit une connexion au serveur web dans le réseau d’entreprise où l’application est hébergée.

En utilisant la pré-authentification AD FS, vous assurez que seuls les utilisateurs autorisés peuvent envoyer des paquets de données à l’application web. Cela empêche les pirates de tirer parti des failles de l’application web avant l’authentification. La pré-authentification AD FS réduit considérablement la surface d’attaque d’une application web.

Pré-authentification Pass-through

La pré-authentification directe n’utilise pas AD FS pour l’authentification, ni le proxy d’application web préauthentifie l’utilisateur. Au lieu de cela, l’utilisateur est connecté à l’application web via le proxy d’application web. Le proxy d’application web reconstruit les paquets de données à mesure qu’ils sont remis à l’application web, ce qui offre une protection contre les défauts tels que les paquets mal formés. Toutefois, la partie données du paquet passe à l’application web. L’application web est responsable de l’authentification des utilisateurs.

Avantages de la pré-authentification AD FS

La pré-authentification AD FS offre les avantages suivants sur la pré-authentification directe :

- SSO. Permet aux utilisateurs préauthentifiés par AD FS d’entrer leurs informations d’identification une seule fois. Si les utilisateurs accèdent par la suite à d’autres applications qui utilisent AD FS pour l’authentification, ils ne seront plus invités à entrer leurs informations d’identification.

- Authentification multifacteur (MFA). L’authentification multifacteur vous permet de configurer plusieurs types d’informations d’identification pour renforcer la sécurité. Par exemple, vous pouvez configurer le système afin que les utilisateurs entrent leur nom d’utilisateur et leur mot de passe avec une carte à puce.

- Contrôle d’accès multifacteur. Contrôles d’accès multifacteur utilisés dans les organisations qui souhaitent renforcer leur sécurité lors de la publication d’applications web en implémentant des règles de revendication d’autorisation. Les règles sont configurées afin qu’elles émettent un permis ou une revendication de refus, qui détermine si un utilisateur ou un groupe est autorisé ou refusé l’accès à une application web qui utilise la pré-authentification AD FS.

Publier des applications avec le proxy d’application web

Une fois le service de rôle proxy d’application web installé, vous le configurez à l’aide de l’Assistant Configuration du proxy d’application web à partir de la console de gestion de l’accès à distance. À la fin de l’Assistant Configuration du Proxy d’application Web, il crée la console Proxy d’application Web que vous pouvez utiliser une gestion et une configuration supplémentaires du Proxy d’application Web.

L’Assistant de Configuration du proxy d’application web nécessite que vous saisissiez les informations suivantes lors du processus de configuration initial :

- Nom AD FS. Pour localiser ce nom, ouvrez la console de gestion AD FS et, sous Modifier les propriétés du service de fédération, recherchez la valeur dans la zone nom du service de fédération.

- Informations d’identification du compte d’administrateur local pour AD FS.

- Certificat du proxy AD FS. Il s’agit d’un certificat que le proxy d’application web utilisera pour les fonctionnalités de proxy AD FS.

Conseil / Astuce

Le certificat proxy AD FS doit contenir le nom AD FS dans le champ objet du certificat, car l’Assistant Configuration du proxy d’application web l’exige. En outre, le champ de noms de remplacement de l’objet du certificat doit inclure le nom AD FS.

Après avoir terminé l’Assistant Configuration du Proxy d’application Web, vous pouvez publier votre application web à l’aide de la console Proxy d’application Web ou des applets de commande Windows PowerShell. Les applets de commande Windows PowerShell pour la gestion des applications publiées sont les suivantes :

Add-WebApplicationProxyApplicationGet-WebApplicationProxyApplicationSet-WebApplicationProxyApplication

Lorsque vous publiez votre application web, vous devez fournir les informations suivantes :

- Type de pré-authentification, par exemple, Pass-through.

- Application à publier.

- URL externe de l’application, par exemple

https://lon-svr1.adatum.com. - Certificat dont le nom d’objet couvre l’URL externe, par exemple

lon-svr1.adatum.com. - URL du serveur principal, entrée automatiquement lorsque vous entrez l’URL externe.