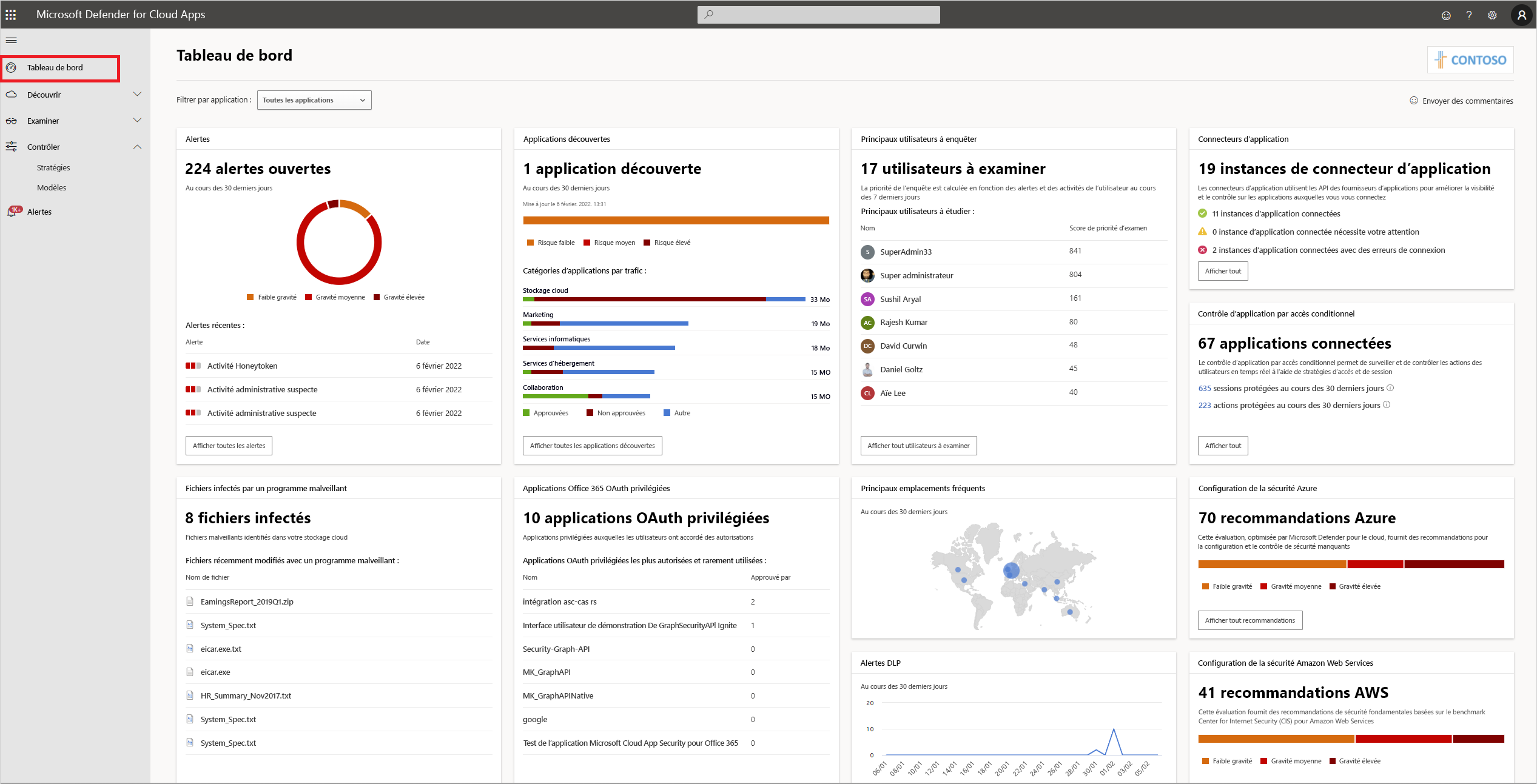

Examiner l’application Defender for Cloud Apps

Les applications de Microsoft Teams vous permettent de tirer parti de fonctionnalités supplémentaires, d’améliorer votre expérience et de faire en sorte que Teams fonctionne pour vous en ajoutant vos services Microsoft et tiers favoris.

Dans l'environnement professionnel moderne, les utilisateurs souhaitent souvent utiliser leurs propres appareils pour accéder à vos systèmes. Ils peuvent télécharger et utiliser des applications à partir de magasins d'applications et d'autres endroits que vous ne pouvez pas contrôler directement. Vous devez vous assurer que ces pratiques ne mettent pas en danger vos données sensibles et critiques pour l'entreprise. Defender pour les applications cloud peut vous aider dans cette tâche.

Qu’est-ce que Defender pour les applications cloud ?

Microsoft Defender pour les applications cloud est un courtier de sécurité d’accès au cloud. Il s'agit d'une couche entre les applications en cloud et les utilisateurs de ces applications. Microsoft Defender pour les applications cloud est conçu pour les professionnels de la sécurité qui doivent surveiller l’activité de manière centralisée et appliquer des stratégies de sécurité.

Microsoft Defender pour les applications cloud s’intègre en mode natif aux solutions Microsoft de pointe. Elle offre une visibilité sur les applications utilisées, un contrôle sur les déplacements de données et des analyses pour identifier et combattre les cybermenaces.

Le cadre Defender pour les applications cloud

Defender pour les applications Cloud utilise une infrastructure en quatre étapes :

Découvrez et contrôlez l’utilisation de Shadow IT: identifiez les applications cloud, les services IaaS et PaaS utilisés par votre organisation. Investiguer les modèles d'utilisation, évaluer les niveaux de risque et la préparation commerciale de plus de 25 000 applications SaaS contre plus de 80 risques. Commencez à les gérer pour garantir la sécurité et la conformité.

Protégez vos informations sensibles partout dans cloud : Comprendre, classer et protéger l'exposition des informations sensibles au repos. Tirez parti de politiques prêtes à l'emploi et de processus automatisés pour appliquer des contrôles en temps réel à toutes vos applications en nuage.

Protéger contre les cybermenaces et les anomalies: détecter les comportements inhabituels dans les applications en nuage pour identifier les logiciels rançonnés, les utilisateurs compromis ou les applications malveillantes, analyser les utilisations à haut risque et prendre automatiquement des mesures correctives pour limiter le risque pour votre organisation.

Évaluer la conformité de vos applications sur le cloud : Évaluez si vos applications sur le cloud répondent aux exigences de conformité pertinentes, y compris la conformité réglementaire et les normes du secteur. Prévenez les fuites de données vers des applications non conformes et limitez l’accès aux données réglementées.

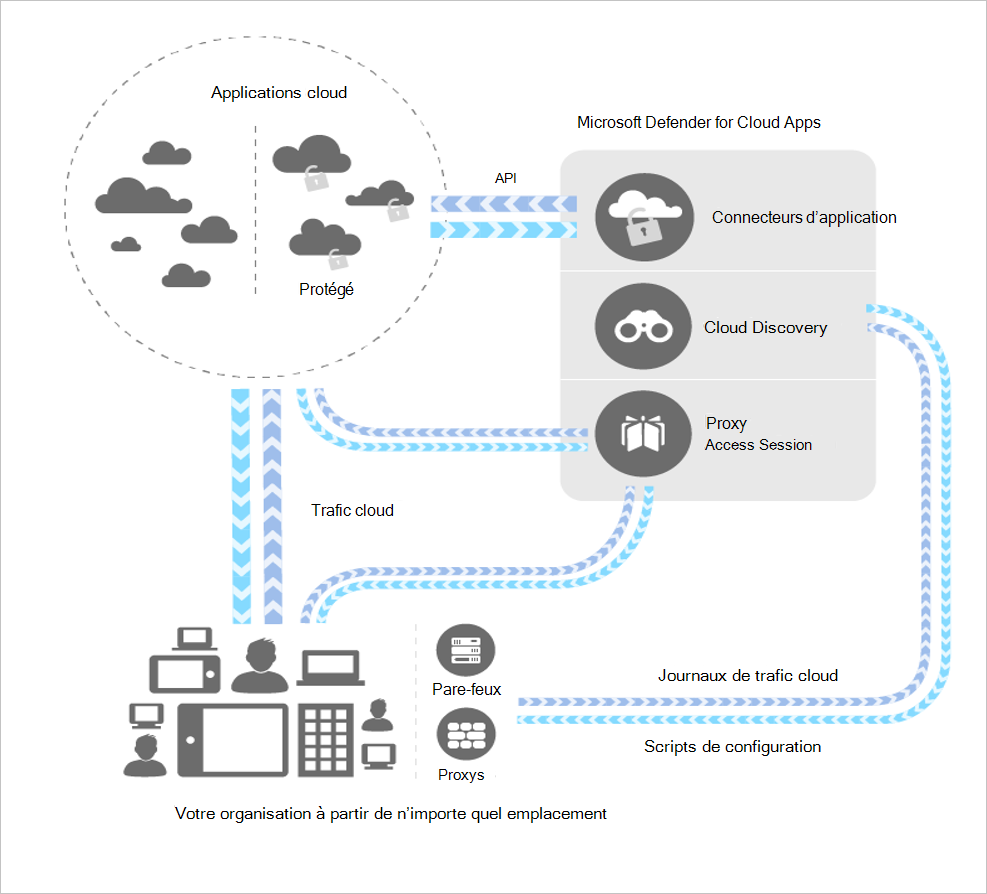

Architecture

Defender pour les applications cloud offre les fonctionnalités suivantes :

Cloud Discovery: utilisez Cloud Discovery pour mapper et identifier votre environnement cloud et les applications cloud utilisées par votre organisation.

Applications approuvées ou non approuvées: les applications doivent être approuvées ou non approuvées une fois que vous avez examiné la liste des applications découvertes dans votre environnement. Sécurisez votre environnement en approuvant ou en sanctionnant les applications sûres ou en interdisant ou en désanctionnant les applications indésirables.

Connecteurs d’application: déployez des connecteurs d’application qui utilisent les API des fournisseurs d’applications pour offrir une visibilité et un contrôle par Defender pour les applications Cloud sur les applications auxquelles vous vous connectez.

Le contrôle des applications à accès conditionnel: offre une protection, une visibilité et un contrôle en temps réel des accès et des activités au sein de vos applications en cloud. Les contrôles de session dans Defender pour les applications cloud fonctionnent avec les applications recommandées.

Stratégies: vous permet de définir la façon dont vous souhaitez que les utilisateurs se comportent dans le cloud. Vous détectez les comportements à risque, les violations ou les points de données et activités suspects dans votre environnement en cloud. Si nécessaire, vous pouvez intégrer des flux de travail de remédiation pour parvenir à une atténuation complète des risques.

Contrôle d’application d’accès conditionnel

Pour permettre aux applications recommandées d’être contrôlées par le Contrôle d’application par accès conditionnel de Defender pour les applications cloud, il y a quatre étapes :

Configurez votre fournisseur d’identité (IdP) pour qu’il fonctionne avec Defender pour les applications cloud.

Connectez-vous à chaque application avec un utilisateur ayant accès à la stratégie.

Vérifiez que les applications sont configurées pour utiliser les contrôles d'accès et de session.

Testez le déploiement.

Vous devez également disposer d' Azure Active Directory (Azure AD) Premium P1 ou supérieur, ou de la licence requise par votre solution de fournisseur d'identité (IdP), et de licences pour Microsoft App Security.

Contrôle de stratégies

Vous utilisez des stratégies pour définir la façon dont vous voulez que les utilisateurs se comportent dans le cloud. Les stratégies vous permettent de détecter les comportements à risque, les violations ou les points de données et activités suspects dans votre environnement cloud. Vous pouvez intégrer des flux de travail de remédiation pour atténuer les risques. Il existe plusieurs types de stratégies qui correspondent aux différents types d'informations que vous souhaitez recueillir sur votre environnement en cloud et aux types de mesures correctives que vous pourriez prendre. Les exemples incluent :

Mettre en quarantaine une menace de violation de données.

Bloquez l'utilisation d'une application en cloud à risque par votre organisation.

Pour plus d’informations, voir :