Exercice - Investiguer un incident

En tant qu’ingénieur de sécurité Contoso, vous devez analyser les suppressions de machines virtuelles de l’abonnement Contoso Azure et être alerté quand une activité similaire se produit à l’avenir. Vous décidez d’implémenter une règle analytique pour créer un incident quand un utilisateur supprime une machine virtuelle existante. Vous pouvez investiguer ensuite l’incident pour en déterminer les détails avant de le fermer une fois l’investigation terminée.

Dans cet exercice, vous créez une règle analytique Microsoft Sentinel pour détecter quand une machine virtuelle est supprimée. Vous supprimez ensuite la machine virtuelle que vous avez créée au début de ce module, puis investiguez et résolvez l’incident créé par la règle.

Pour effectuer cet exercice, assurez-vous que vous avez terminé l’exercice de configuration au début du module et que le connecteur Activité Azure affiche maintenant l’état Connecté.

Créer une règle analytique à partir de l’Assistant

Créez une règle analytique qui crée un incident quand une machine virtuelle est supprimée de l’abonnement Azure de Contoso.

- Dans le portail Azure, recherchez et sélectionnez Microsoft Sentinel, puis sélectionnez l’espace de travail Microsoft Sentinel que vous avez créé.

- Dans votre page Microsoft Sentinel, sélectionnez Analytique sous Configuration dans le menu de gauche.

- Dans la page Analytique, sélectionnez Créer>Règle de requête planifiée.

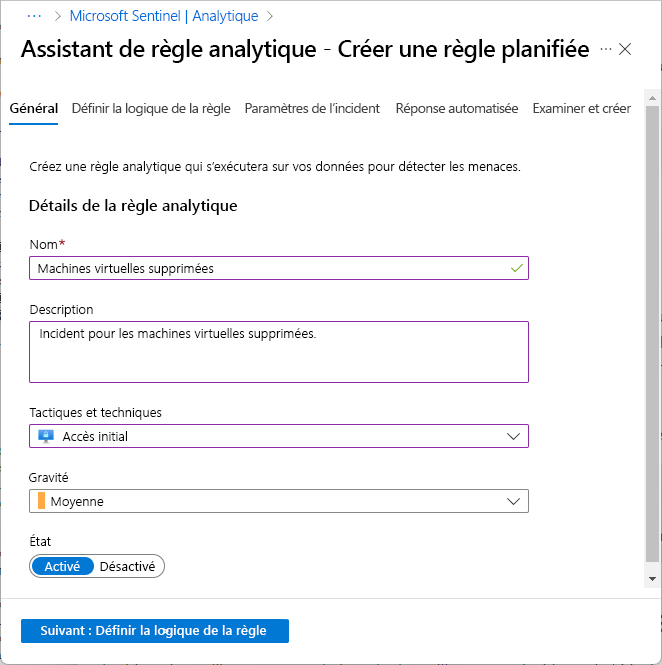

Onglet Général

Sous l’onglet Général de l’Assistant, fournissez les informations suivantes.

- Nom : entrez Machines virtuelles supprimées.

- Description : entrez une description pour aider les autres utilisateurs à comprendre ce que fait la règle.

- Tactiques et techniques : sélectionnez Accès initial.

- Gravité : Sélectionnez Moyenne.

- État : sélectionnez Activé.

Sélectionnez Suivant : Définir la logique de la règle.

Onglet Définir la logique de la règle

Sous l’onglet Définir la logique de la règle, dans la section Requête de règle, entrez la requête suivante :

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressFaites défiler vers le bas pour afficher ou définir les options de configuration suivantes :

- Développez la section Mappage d’entités pour définir les entités retournées dans le cadre de la règle de requête, que vous pouvez utiliser pour une analyse approfondie. Dans cet exercice, utilisez les valeurs par défaut.

- Dans la section Planification de la requête, configurez la fréquence d’exécution de la requête et la durée d’historique à observer. Définissez Exécuter la requête tou(te)s les sur 5 minutes.

- Dans la section Seuil d’alerte, vous pouvez spécifier le nombre de résultats positifs pouvant être retournés pour la règle avant qu’une alerte soit générée. Utilisez la valeur par défaut est supérieur à 0.

- Dans la section Regroupement d’événements, acceptez la sélection par défaut Regrouper tous les événements dans une seule alerte.

- Dans la section Suppression, pour Arrêter l’exécution de la requête une fois l’alerte générée, conservez la valeur par défaut Désactivé.

- Dans la section Simulation des résultats, sélectionnez Tester avec les données actuelles et observez les résultats.

Sélectionnez Suivant : Paramètres d’incident.

Onglet Paramètres d’incident

- Sous l’onglet Paramètres d’incident, vérifiez que l’option Créer des incidents à partir d’alertes déclenchées par cette règle analytique a la valeur Activé.

- Dans la section Regroupement des alertes, sélectionnez Activé pour regrouper les alertes associées en incidents. Vérifiez que l’option Regrouper les alertes en un seul incident si toutes les entités correspondent (recommandé) est sélectionnée.

- Vérifiez que l’option Rouvrir les incidents correspondants fermés est désactivée.

- Sélectionnez Suivant : Réponse automatisée.

Vérifier et créer

- Sélectionnez Suivant : Vérification).

- Sous l’onglet Vérifier et créer, quand la validation réussit, sélectionnez Créer.

Supprimer une machine virtuelle

Pour tester la détection des règles et la création d’incidents, supprimez la machine virtuelle que vous avez créée pendant la configuration.

- Dans le portail Azure, recherchez et sélectionnez Machines virtuelles.

- Dans la page Machines virtuelles, cochez la case en regard de simple-vm, puis sélectionnez Supprimer dans la barre d’outils.

- Dans le volet Supprimer les ressources, entrez supprimer dans le champ Entrer « supprimer » pour confirmer la suppression, puis sélectionnez Supprimer.

- Sélectionnez à nouveau Supprimer.

Patientez quelques minutes avant de passer à l’étape suivante.

Investiguer l’incident

Dans cette étape, vous Investiguez l’incident créé par Microsoft Sentinel quand vous avez supprimé la machine virtuelle. Jusqu’à 30 minutes peuvent être nécessaires pour que l’incident apparaisse dans Microsoft Sentinel.

- Dans le portail Azure, recherchez et sélectionnez Microsoft Sentinel, puis sélectionnez votre espace de travail Microsoft Sentinel.

- Dans votre page Microsoft Sentinel, sélectionnez Incidents sous Gestion des menaces dans le volet de navigation gauche.

- Dans la page Incidents, sélectionnez l’incident dont le titre est Machines virtuelles supprimées.

- Dans le volet d’informations Machines virtuelles supprimées à droite, observez les détails de l’incident, notamment son propriétaire, son état et sa gravité. Appliquez les mises à jour suivantes :

- Sélectionnez Propriétaire>Me l’attribuer>Appliquer.

- Sélectionnez État>Actif>Appliquer.

- Sélectionnez Afficher les détails complets.

- Dans le volet gauche de la page Incident, observez les totaux pour Événements, Alertes et Signets dans la section Preuve.

- En bas du volet, sélectionnez Examiner.

- Dans la page Investigation, sélectionnez les éléments suivants dans le graphe d’investigation :

- L’élément d’incident Machines virtuelles supprimées au centre de la page montrant les détails de l’incident.

- L’entité utilisateur représentant votre compte d’utilisateur, indiquant que vous avez supprimé la machine virtuelle.

- En haut de la page Examiner, sélectionnez État>Fermé.

- Dans le menu déroulant Sélectionner la classification, sélectionnez Positif inoffensif - Suspect, mais attendu.

- Dans le champ Commentaire, entrez Test des étapes de création et de résolution d’un incident, puis sélectionnez Appliquer.

- Sélectionnez les icônes de fermeture pour fermer les pages Examiner et Incident.

- Dans la page Incidents, vous constatez que les éléments Incidents ouverts et Incidents actifs indiquent maintenant la valeur 0.

Vous avez créé une règle analytique Microsoft Sentinel, supprimé une machine virtuelle pour créer un incident, puis investigué et fermé l’incident créé par la règle.

Nettoyer les ressources

Pour éviter des frais, supprimez les ressources Azure que vous avez créées dans ce module quand vous avez fini de les utiliser. Procédez comme suit pour supprimer les ressources :

- Dans le portail Azure, recherchez Groupes de ressources.

- Dans la page Groupes de ressources, sélectionnez azure-sentinel-rg.

- Dans la page azure-sentinel-rg, sélectionnez Supprimer le groupe de ressources dans la barre de menus supérieure.

- Dans la page Supprimer un groupe de ressources, sous Entrer le nom du groupe de ressources pour confirmer la suppression, entrez azure-sentinel-rg.

- Sélectionnez Supprimer, puis de nouveau Supprimer.