Qu’est-ce qu’Azure Firewall Manager ?

Commençons par une définition et une vue d’ensemble des fonctionnalités principales de Firewall Manager. Cette vue d’ensemble devrait vous aider à déterminer quand utiliser Firewall Manager et s’il est adapté aux besoins de votre organisation.

Qu’est-ce que la gestion centralisée des pare-feu ?

La gestion centralisée des pare-feu implique la gestion simultanée de plusieurs pare-feu. Il peut être difficile de gérer plusieurs pare-feu individuellement. À mesure que vos besoins de sécurité changent, vous devrez probablement reconfigurer tous vos pare-feu pour vous assurer que leurs paramètres sont synchronisés. De même, si vos besoins de sécurité augmentent, vous devrez probablement mettre à jour tous vos pare-feu. L’utilisation de Firewall Manager simplifie la gestion des pare-feu.

Définition de Firewall Manager

Azure Firewall Manager vous permet de centraliser la gestion de plusieurs instances de Pare-feu Azure. Le Pare-feu Azure est un service de sécurité réseau basé sur le cloud qui est complètement managé. En implémentant le Pare-feu Azure, vous pouvez contribuer à la protection de vos ressources Azure.

Votre équipe de sécurité doit configurer et gérer les règles de niveau application et réseau pour le filtrage du trafic. Si votre organisation dispose de plusieurs instances de Pare-feu Azure, vous bénéficiez d’une centralisation de ces configurations. Firewall Manager vous permet de :

- Centraliser la gestion des pare-feu.

- Englober plusieurs abonnements Azure.

- Englober différentes régions Azure.

- Implémenter des architectures hub-and-spoke pour assurer la gouvernance et la protection du trafic.

Stratégie de pare-feu

Une stratégie de pare-feu est le point central de Firewall Manager. Une stratégie de pare-feu peut se composer de :

- Paramètres NAT.

- Regroupements de règles de réseau.

- Regroupements de règles d’application.

- Paramètres de renseignement sur les menaces.

Vous appliquez des stratégies de pare-feu aux pare-feu. Après avoir créé des stratégies, vous pouvez les associer à un ou plusieurs réseaux virtuels ou hubs virtuels.

Conseil

Vous pouvez créer et gérer des stratégies de Pare-feu Azure en utilisant le portail Azure, l’API REST, des modèles, Azure PowerShell et Azure CLI.

Comment gérer de manière centralisée vos pare-feu

Pour gérer de manière centralisée vos pare-feux Azure, déployez Firewall Manager. Elle fournit les fonctionnalités suivantes :

Déploiement et configuration centralisés

Vous permet de configurer plusieurs instances de Pare-feu Azure. Ces instances multiples peuvent potentiellement englober des régions et des abonnements Azure.Gestion centralisée des routes

Évite d’avoir à créer manuellement des routes définies par l’utilisateur sur des réseaux virtuels Spoke.Important

La gestion centralisée des routes est disponible uniquement sur une architecture de hub virtuel sécurisé.

Stratégies hiérarchiques

Permettent de centraliser la gestion des stratégies de Pare-feu Azure sur plusieurs hubs virtuels sécurisés. Votre équipe de sécurité informatique peut alors créer des stratégies de pare-feu globales et les appliquer à l’ensemble de votre organisation.Intégration tierce

Prend en charge l’intégration d’une sécurité tierce en tant que fournisseur de services.Disponibilité interrégionale

Vous permet de créer des stratégies de Pare-feu Azure dans une région et de les appliquer dans d’autres régions.Plan de protection DDoS

Vous pouvez associer vos réseaux virtuels à un plan de protection DDoS dans Azure Firewall Manager.Gérer les stratégies Web Application Firewall

Vous créer et associer de manière centralisée des stratégies Web Application Firewall (WAF) pour vos plateformes de livraison d’applications, à savoir Azure Front Door et Azure Application Gateway.

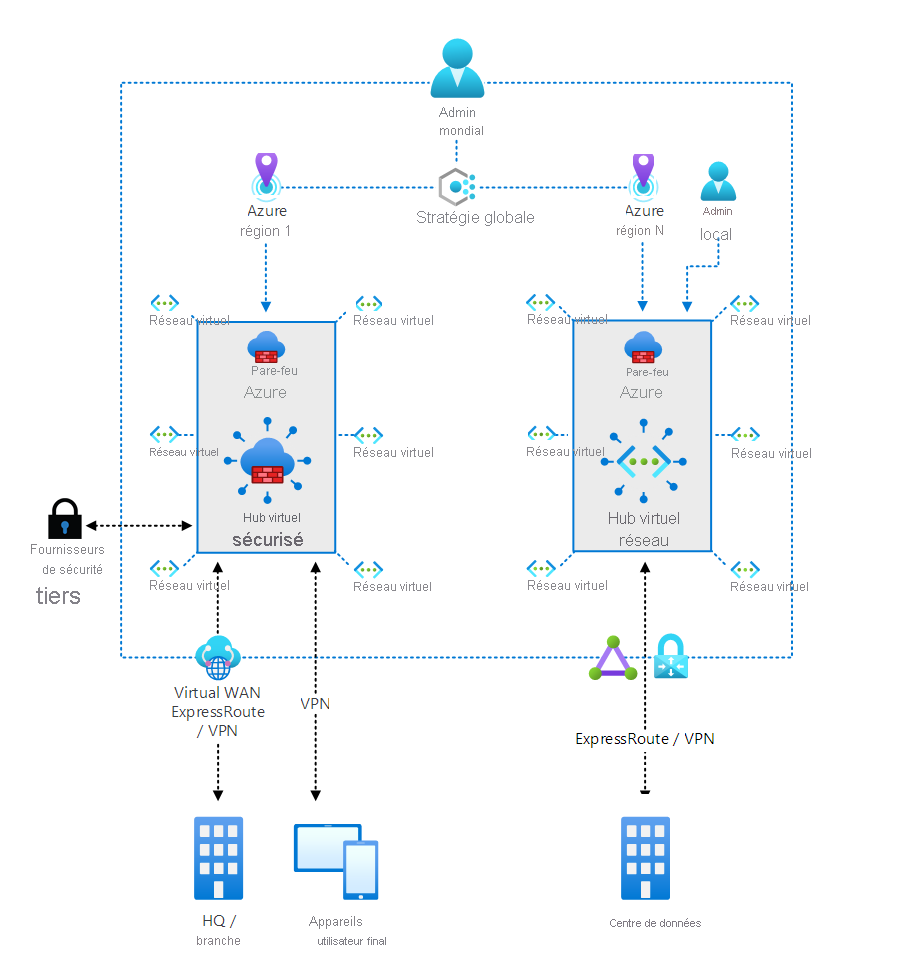

Vous pouvez implémenter Firewall Manager dans l’une des deux architectures décrites dans le tableau ci-dessous.

| Type d’architecture | Description |

|---|---|

| Réseau virtuel hub | Réseau virtuel Azure standard que vous créez et gérez. Lorsque vous associez des stratégies de pare-feu à ce type de hub, vous créez un réseau virtuel hub. La ressource sous-jacente de cette architecture est un réseau virtuel. |

| Hub virtuel sécurisé | Ressource gérée par Microsoft qui vous permet de créer facilement des architectures hub-and-spoke. Lorsque vous associez des stratégies, vous utilisez un hub virtuel sécurisé. La ressource sous-jacente est un hub de réseau étendu virtuel. |

Le diagramme suivant illustre chacun de ces types d’architecture. Un administrateur général a le contrôle sur l’ensemble des stratégies de sécurité d’une organisation. Un administrateur local a du contrôle sur les stratégies associées à un réseau virtuel hub.