Qu’est-ce que Liaison privée Azure ?

Avant d’en savoir plus sur Azure Private Link et ses fonctionnalités et avantages, examinons le problème que Private Link permet de résoudre.

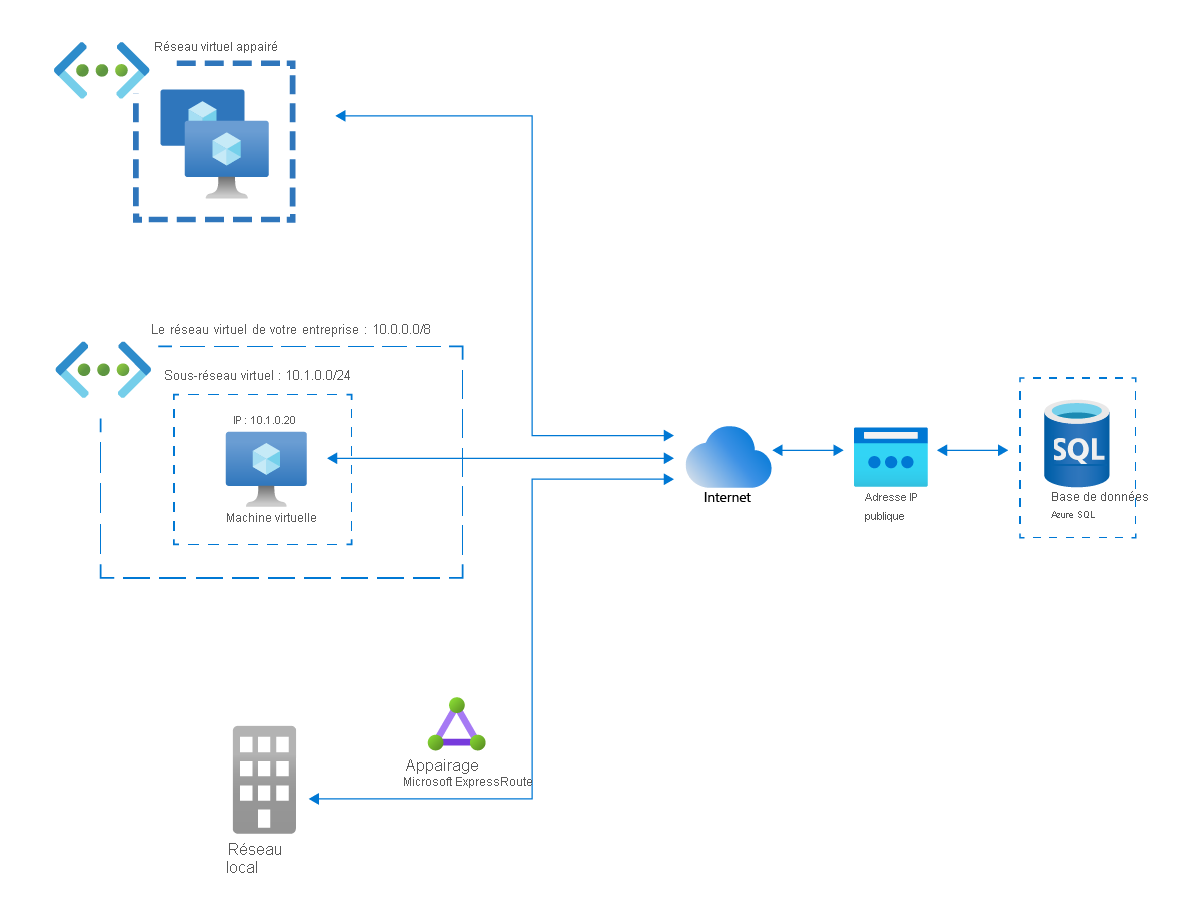

Contoso dispose d’un réseau virtuel Azure, et vous souhaitez vous connecter à une ressource PaaS, par exemple une base de données SQL Azure. Lorsque vous créez de telles ressources, vous spécifiez généralement un point de terminaison public comme méthode de connectivité.

Le fait de disposer d’un point de terminaison public signifie qu’une adresse IP publique est affectée à la ressource. Ainsi, même si votre réseau virtuel et la base de données SQL Azure se trouvent dans le cloud Azure, la connexion entre ces deux éléments se fait via Internet.

Le problème est que votre base de données SQL Azure est exposée à Internet via son adresse IP publique. Cette exposition entraîne plusieurs risques de sécurité. Les mêmes risques de sécurité sont présents lorsqu’une ressource Azure est accessible via une adresse IP publique à partir des emplacements suivants :

- Un réseau virtuel Azure appairé

- Un réseau local qui se connecte à Azure via ExpressRoute et l’appairage Microsoft

- Un réseau virtuel Azure d’un client qui se connecte à un service Azure offert par votre entreprise

Private Link est conçu pour éliminer ces risques de sécurité en supprimant la partie publique de la connexion.

Vue d’ensemble de Private Link

Private Link fournit un accès sécurisé aux services Azure. Private Link garantit ce niveau de sécurité en remplaçant le point de terminaison public d’une ressource par une interface réseau privée. Il existe trois points clés à prendre en compte avec cette nouvelle architecture :

- La ressource Azure devient, en un sens, une partie de votre réseau virtuel.

- La connexion à la ressource utilise désormais le réseau principal Microsoft Azure au lieu du réseau Internet public.

- Vous pouvez configurer la ressource Azure pour qu’elle n’expose plus son adresse IP publique, ce qui élimine ce risque de sécurité.

Qu’est-ce qu’Azure Private Endpoint ?

Private Endpoint est la technologie clé sur laquelle repose Private Link. Private Endpoint est une interface réseau qui permet une connexion privée et sécurisée entre votre réseau virtuel et un service Azure. En d’autres termes, Private Endpoint est l’interface réseau qui remplace le point de terminaison public de la ressource.

Notes

Private Endpoint n’est pas un service gratuit. Vous payez un forfait par heure, ainsi que des frais par gigaoctet pour le trafic entrant et sortant qui transite par le point de terminaison privé.

Qu’est-ce que le service Azure Private Link ?

Private Link vous donne un accès privé depuis votre réseau virtuel Azure aux services PaaS et aux services Microsoft Partner dans Azure. Mais que se passe-t-il si votre entreprise a créé ses propres services Azure utilisés par les clients de l’entreprise ? Est-il possible de proposer à ces clients une connexion privée aux services de votre entreprise ?

Oui, à l’aide du service Azure Private Link. Ce service vous permet d’offrir des connexions Private Link à vos services Azure personnalisés. Les utilisateurs de vos services personnalisés peuvent alors accéder à ces services en privé, c’est-à-dire sans utiliser Internet, depuis leurs propres réseaux virtuels Azure.

Notes

Aucuns frais ne sont facturés pour l’utilisation du service Private Link.

Principaux avantages de Private Link

Associé à Private Endpoint et au service Private Link, Private Link offre les avantages suivants :

- Accès privé aux services PaaS et aux services Microsoft Partner sur Azure. Lorsque vous utilisez un point de terminaison privé, les services Azure sont mappés à votre réseau virtuel Azure. Peu importe que la ressource Azure se trouve dans un autre réseau virtuel et dans un locataire Active Directory différent : Pour les utilisateurs de votre réseau virtuel Azure, la ressource semble faire partie de ce réseau.

- Accès privé aux services Azure dans n’importe quelle région. Private Link fonctionne globalement. La connexion privée à un service Azure fonctionne même si le réseau virtuel de ce service se trouve dans une région différente de celle de votre réseau virtuel.

- Itinéraires non publics vers les services Azure. Lorsqu’un service Azure est mappé à votre réseau virtuel, l’itinéraire du trafic change. Tout le trafic entrant et sortant entre votre réseau virtuel et le service Azure transite par le réseau principal Microsoft Azure. Le réseau Internet public n’est jamais utilisé pour le trafic du service.

- Les points de terminaison publics ne sont plus nécessaires. Étant donné que tout le trafic vers et depuis un service Azure mappé transite désormais par le réseau principal Microsoft Azure, le point de terminaison public pour le service n’est plus nécessaire. Vous pouvez désactiver ce point de terminaison public et, par conséquent, éliminer une possible menace de sécurité.

- Vos réseaux virtuels Azure appairés bénéficient également d’un accès aux ressources gérées Private Link. Si vous utilisez un ou plusieurs réseaux virtuels Azure appairés, aucune configuration supplémentaire n’est nécessaire pour que ces réseaux appairés accèdent à une ressource Azure privée. Les clients au sein d’un réseau appairé peuvent accéder au point de terminaison privé que vous avez mappé à un service Azure.

- Votre réseau local a également accès aux ressources gérées par Private Link. Votre réseau local se connecte-t-il à votre réseau virtuel Azure à l’aide de l’appairage privé ExpressRoute ou d’un tunnel VPN ? Dans ce cas, aucune configuration supplémentaire n’est nécessaire pour permettre aux clients du réseau local d’accéder à une ressource Azure privée.

- Protection contre l’exfiltration des données. Lorsque vous mappez un point de terminaison privé à un service Azure, vous mappez ce point à une instance spécifique de ce service. Par exemple, si vous configurez un accès privé à Stockage Azure, vous mappez l’accès à un objet blob, une table ou une autre instance de stockage. Si une machine virtuelle de votre réseau est compromise, l’attaquant ne peut pas déplacer ou copier des données vers une autre instance de ressource.

- Accès privé à vos propres services Azure. Vous pouvez implémenter le service Private Link et offrir aux clients un accès privé à vos services Azure personnalisés.

Disponibilité des liaisons privées

Private Link et Private Endpoint fonctionnent avec de nombreux services Azure. Pour maintenir à jour les derniers services et régions qui prennent en charge Private Link, reportez-vous à la section Mises à jour Azure.