Introduction aux bonnes pratiques

Ce module aborde l’article sur les infrastructures de Confiance Zéro et les meilleures pratiques pour les fonctionnalités cybersécuritaires de Microsoft.

Imaginez que vous êtes architecte de la cybersécurité dans une grande organisation. Vous avez été chargé de moderniser la cybersécurité de l’organisation. Vous savez que les meilleures pratiques sont essentielles pour atteindre cet objectif, mais vous ne savez pas quelle infrastructure utiliser. Vous avez entendu parler de la Confiance Zéro et de ses avantages potentiels, mais vous ne savez pas par où commencer. Ce module vous aide à comprendre les meilleures pratiques et à les utiliser en tant qu’architecte de la cybersécurité. Vous découvrirez également le concept de Confiance Zéro et comment bien démarrer avec celui-ci dans une organisation.

Le module se divise en cinq unités :

- Introduction aux meilleures pratiques

- Présentation de la Confiance Zéro

- Initiatives de Confiance Zéro

- Piliers technologiques de la Confiance Zéro, partie 1

- Piliers technologiques de la Confiance Zéro, partie 2

À la fin de ce module, vous serez en mesure de comprendre comment utiliser les meilleures pratiques en tant qu’architecte de cybersécurité, de comprendre le concept de la Confiance Zéro et comment elle peut être utilisée pour moderniser la cybersécurité d’une organisation, et enfin de savoir quand utiliser différentes infrastructures de meilleures pratiques telles que MCRA, CAF et WAF.

Objectifs d’apprentissage

À la fin de ce module, l’apprenant sera en mesure de :

- Découvrez comment utiliser les meilleures pratiques en tant qu’architecte de cybersécurité.

- Comprendre le concept de Confiance Zéro et comment il peut être utilisé pour moderniser la cybersécurité d’une organisation.

- Comprendre quand utiliser différentes infrastructures de bonnes pratiques comme MCRA, CAF et WAF.

Le contenu du module vous aidera à préparer l’examen de la certification SC-100 : Microsoft Cybersecurity Architect.

Prérequis

- Connaissance conceptuelle des stratégies de sécurité, des exigences, de l’architecture de Confiance zéro et de la gestion des environnements hybrides

- Expérience pratique avec les stratégies de Confiance zéro, l’application de stratégies de sécurité et le développement d’exigences de sécurité en fonction des objectifs métier

Meilleures pratiques

Les bonnes pratiques sont recommandées pour réaliser des choses qui ont été jugées les plus efficaces. Les bonnes pratiques vous aident à éviter les erreurs et à vous assurer que vos ressources et vos efforts ne sont pas gaspillés.

Les bonnes pratiques se présentent sous de nombreuses formes :

- Instructions exactes sur ce qu’il faut faire, pourquoi le faire, qui devrait le faire et comment le faire

- Principes généraux pour aider à la prise de différents types de décisions et à la réalisation de différents types d’actions

- Instructions faisant partie d’une architecture de référence qui décrit les composants à inclure dans une solution et comment les intégrer ensemble

Microsoft a incorporé les bonnes pratiques de sécurité dans différentes formes d’aide, notamment :

- Architectures de référence de Microsoft pour la cybersécurité

- Benchmark de sécurité cloud Microsoft

- Cloud Adoption Framework (CAF)

- Azure Well-Architected Framework (WAF)

- Meilleures pratiques de sécurité Microsoft

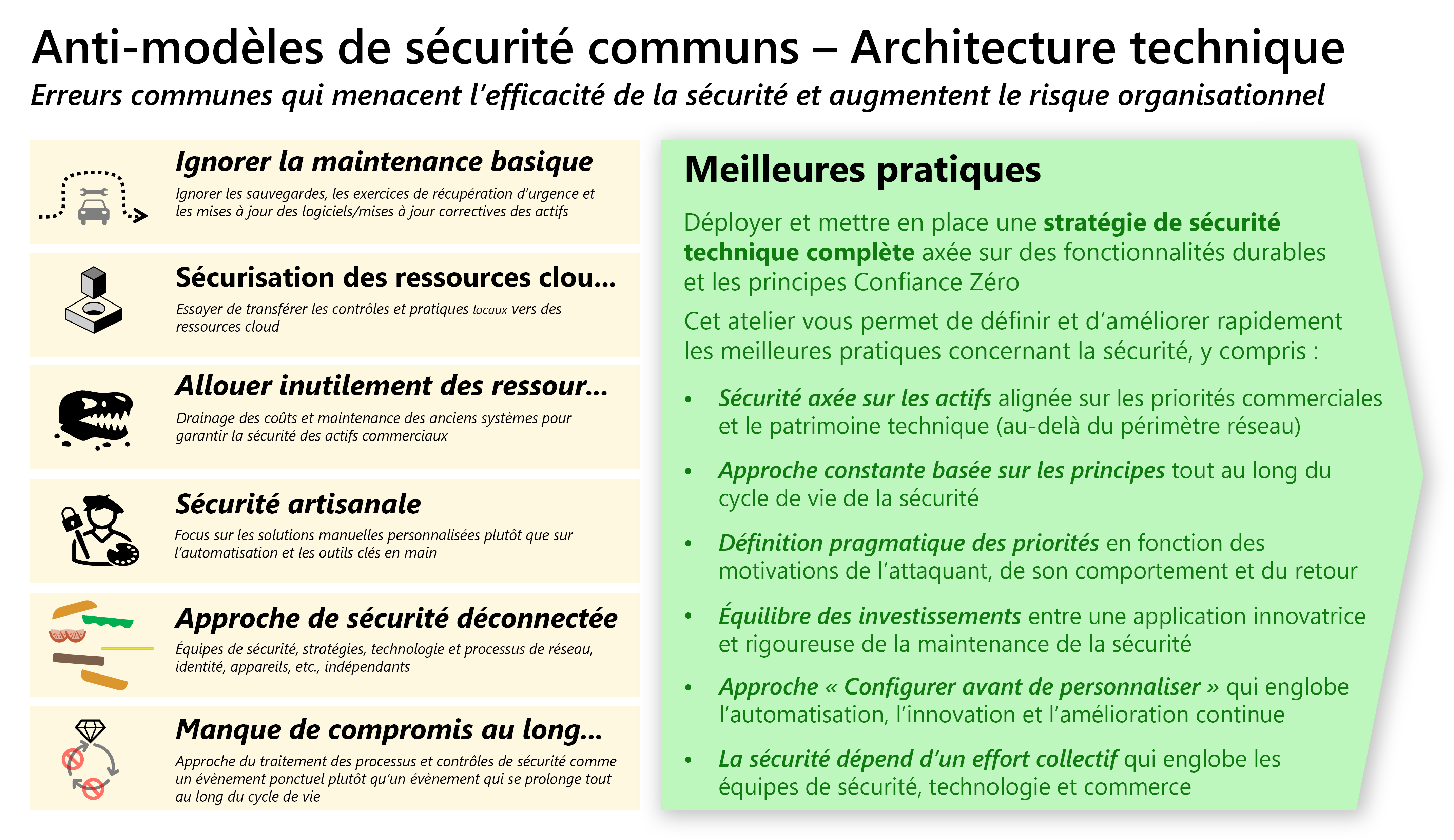

Antimodèles

Un antimodèle est une erreur courante qui conduit à des résultats négatifs. C’est l’inverse d’une bonne pratique. De nombreuses bonnes pratiques sont conçues pour vous aider à éviter les antimodèles.

Un exemple de bonne pratique qui vous aide à surmonter de nombreux antimodèles consiste à appliquer régulièrement des correctifs de sécurité. Microsoft a observé plusieurs antimodèles qui entravent l’application régulière de cette bonne pratique de sécurité de base et critique :

Nous n’appliquons pas de correctifs (sauf si c’est primordial) : cet antimodèle évite l’installation des correctifs en raison d’une hypothèse implicite selon laquelle ils ne sont pas importants. Une autre version de cet antimodèle est « Cela ne nous arrivera pas », une croyance selon laquelle les vulnérabilités non corrigées ne sont pas exploitées parce que cela ne s’est pas déjà produit (ou n’a pas été détecté).

Attendre la perfection en matière de correctifs au lieu de renforcer la résilience : cet antimodèle consiste à éviter d’appliquer les correctifs de peur que quelque chose puisse mal se passer avec ces derniers. Cet antimodèle augmente également la probabilité de temps d’arrêt imputables aux attaquants.

Modèle de responsabilité rompue : cet antimodèle tient la sécurité pour responsable des résultats négatifs des correctifs. Ce modèle de responsabilité conduit les autres équipes à ne pas hiérarchiser la maintenance de la sécurité

Personnalisation excessive de la sélection des correctifs : cet antimodèle utilise des critères uniques pour l’application des correctifs au lieu d’appliquer tous les correctifs recommandés par le fabricant. Cette personnalisation crée efficacement des builds personnalisées de Windows, Linux et d’applications qui n’ont jamais été testées dans cette configuration exacte.

Se concentrer uniquement sur les systèmes d’exploitation : cet antimodèle corrige uniquement les serveurs et stations de travail sans traiter les conteneurs, applications, microprogrammes et appareils IoT/OT

Comment les architectes utilisent les bonnes pratiques

Les bonnes pratiques de sécurité doivent être intégrées aux compétences et aux habitudes des personnes, aux processus organisationnels et à l’architecture et à l’implémentation des technologies.

Les architectes de cybersécurité aident à intégrer les bonnes pratiques de sécurité et à les rendre actionnables en procédant comme suit :

- Intégrer les bonnes pratiques à l’architecture et à la stratégie de sécurité

- Conseiller les responsables de la sécurité sur la façon d’intégrer les bonnes pratiques aux processus métier, aux processus techniques et à la culture.

- Conseiller les équipes techniques sur l’implémentation des bonnes pratiques et sur les fonctionnalités technologiques qui facilitent cette implémentation.

- Conseiller les autres membres de l’organisation tels que les architectes d’entreprise, les architectes informatiques, les propriétaires d’applications, les développeurs et plus encore, sur la façon d’intégrer les bonnes pratiques de sécurité dans leurs propres domaines.

Suivez les bonnes pratiques, sauf si vous avez une bonne raison de les éviter. Les organisations doivent suivre des bonnes pratiques bien définies et justifiées, sauf s’il existe une raison spécifique de les éviter. Même si certaines organisations peuvent ignorer certaines bonnes pratiques pour de bonnes raisons, les organisations doivent bien réfléchir avant d’ignorer les bonnes pratiques de haute qualité comme celles fournies par Microsoft. Les bonnes pratiques ne s’appliquent pas parfaitement à toutes les situations, mais comme elles ont largement fait leur preuve, évitez de les ignorer ou de les modifier sans bonne raison.

Adapter sans personnaliser de façon excessive : les bonnes pratiques sont des conseils généraux qui fonctionnent dans la plupart des organisations. Vous devrez peut-être adapter les bonnes pratiques aux circonstances uniques de votre organisation. Veillez à ne pas les personnaliser au point de perdre la valeur d’origine. Par exemple, citons le fait d’adopter l’authentification sans mot de passe et multifacteur tout en faisant des exceptions pour les comptes métier et informatiques à plus fort impact prisés par les attaquants.

L’adoption de bonnes pratiques permet de réduire les erreurs courantes et d’améliorer l’efficacité globale de la sécurité. Le diagramme suivant récapitule les antimodèles importants et les meilleures pratiques.

Quel framework dois-je choisir ?

| Framework | Résumé | Quand l’utiliser | Public visé | Organisations | Matériaux |

|---|---|---|---|---|---|

| Initiatives du RaMP Confiance Zéro | Guide Confiance Zéro basé sur des initiatives conçues pour offrir des gains rapides dans les domaines à fort impact. Plans organisés de façon chronologique et identifiant les parties prenantes principales. | Lorsque vous souhaitez commencer à utiliser Confiance Zéro et progresser rapidement. | Architectes cloud, professionnels de l’informatique et décisionnaires d’entreprise | Utilisateurs précoces du cloud et de la Confiance Zéro | Plans de projet avec check-lists |

| Objectifs du déploiement de la Confiance Zéro | Guide de la Confiance Zéro avec les étapes de configuration détaillées pour chacun des piliers technologiques. Plus complet que les initiatives du RaMP. | Lorsque vous souhaitez un guide plus complet sur le déploiement de la Confiance Zéro. | Architectes cloud, professionnels de l’informatique | Organisations qui ont progressé dans l’utilisation de la Confiance Zéro et qui souhaitent obtenir des conseils détaillés pour tirer le meilleur parti de la technologie. | Plans de déploiement avec des objectifs principaux et secondaires. |

| MCRA | Le MCRA est un ensemble de diagrammes qui comprend beaucoup de bonnes pratiques liées à l’initiative de modernisation du contrôle d’accès dans le RaMP Confiance Zéro | Lorsque vous souhaitez : un modèle de départ pour une architecture de sécurité, une référence de comparaison pour les fonctionnalités de sécurité, en savoir plus sur les fonctionnalités Microsoft, en savoir plus sur les efforts d’intégration de Microsoft | Architectes cloud, professionnels de l’informatique | Utilisateurs précoces du cloud et de la Confiance Zéro | Diapositives Powerpoint avec diagrammes |

| MCSB | Framework permettant d’évaluer la posture de sécurité de l’environnement cloud d’une organisation par rapport aux normes et bonnes pratiques du secteur. | Recherche d’aide sur la façon d’implémenter des contrôles de sécurité et de les utiliser pour surveiller la conformité. | Architectes cloud, professionnels de l’informatique | Tous | Spécifications détaillées des contrôles et des bases de référence des services |

| CAF | Framework de documentation et d’implémentation des bonnes pratiques tout au long du cycle de vie de l’adoption du cloud, offrant une approche pas à pas de la migration et de la gestion cloud avec Azure. | Lorsque vous cherchez à créer et à implémenter des stratégies métier et technologiques pour le cloud. | Architectes cloud, professionnels de l’informatique et décisionnaires d’entreprise | Organisations qui ont besoin d’une aide technique pour Microsoft Azure | Bonnes pratiques, documentation et outils |

| WAF | Framework destiné à aider les clients à créer une infrastructure sécurisée, performante, résiliente et efficace pour leurs applications et charges de travail dans Azure, en utilisant ces cinq piliers : optimisation des coûts, excellence opérationnelle, efficacité des performances, fiabilité et sécurité. | Lorsque vous cherchez à améliorer la qualité d’une charge de travail cloud. | Architectes cloud, professionnels de l’informatique | Tous | Azure Well-Architected Review, Azure Advisor, Documentation, Offres partenaires, de support et de services, Architectures de référence, Principes de conception |