Améliorer continuellement votre posture de sécurité

Nous avons appris comment combiner et utiliser une sélection d’outils et de fonctionnalités de sécurité, du cloud à la puce, pour renforcer la posture de sécurité des appareils Windows de notre organization. Mais le paysage des menaces et des vulnérabilités change fréquemment, et les fonctionnalités et configurations de sécurité doivent naturellement changer également pour relever le défi. Ainsi, vous améliorerez continuellement la posture de sécurité de votre organization sur vos appareils et systèmes. Pour ce faire, vous devez :

- Surveillez régulièrement votre posture de sécurité.

- Déployez de nouvelles fonctionnalités et configurations pour améliorer votre posture.

Microsoft Intune vous aide à y parvenir, et bien plus encore, avec moins.

Surveiller votre posture de sécurité

Pour surveiller efficacement votre posture de sécurité, vous pouvez adopter une approche à deux volets :

- Vérifiez votre niveau de sécurité Microsoft pour obtenir une évaluation automatisée rapide.

- Exécutez des évaluations Confiance nulle pour une évaluation manuelle et granulaire de votre posture de sécurité.

Mesurer votre posture de sécurité

Traditionnellement, le plus grand obstacle à l’amélioration de la posture de sécurité de votre organization a été son incapacité à le mesurer avec précision. Cela est dû au fait qu’il faut beaucoup de temps pour comparer les configurations de sécurité d’un organization avec les meilleures pratiques, les risques nouveaux et connus ou les configurations de sécurité d’autres organization dans le même secteur. Souvent, les données n’ont même pas été disponibles, il n’y a donc aucun moyen de comparer. En outre, pour une mesure efficace, la sécurité dans l’organization doit être suivie en permanence au fil du temps, et il n’y a souvent aucun moyen de faciliter cela. Il existe désormais des outils tels que microsoft Secure Score et Confiance nulle évaluations en ligne qui vous permettent de résoudre ce problème.

Nous vous recommandons d’utiliser [Microsoft Secure Score]/microsoft-365/security/defender/microsoft-secure-score ?view=o365-worldwide&preserve-view=true) pour obtenir une mesure globale rapide de la posture de sécurité de votre organization : votre score de sécurité. Il examine les configurations de votre organization, et même le comportement des utilisateurs, et les compare à la base de référence Microsoft.

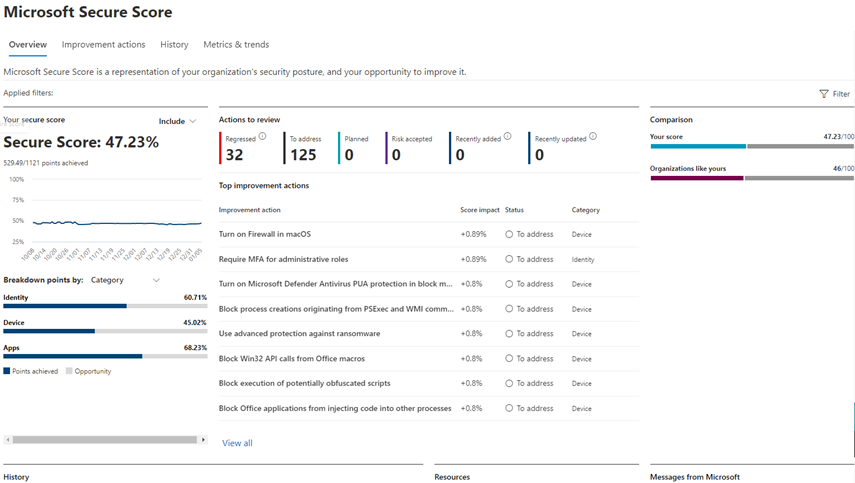

La vérification de votre score en Microsoft Defender XDR au moins mensuelle est un bon début. Pour ce faire, accédez à la page vue d’ensemble du niveau de sécurité Microsoft dans Microsoft Defender XDR. Vous verrez votre degré de sécurité sous la forme d’un pourcentage :

À partir de là, vous devez effectuer les opérations suivantes :

- Utilisez les détails de la répartition pour voir comment vos points sont répartis entre les différentes couches, telles que l’identité, les appareils et les applications.

- Utilisez les actions d’amélioration prioritaires qui vous sont recommandées pour améliorer votre degré de sécurité. En regard de chacune de ces actions, vous verrez également l’impact et l’augmentation de votre degré de sécurité.

- Utilisez les onglets Historique et Métriques & tendances pour suivre votre degré de sécurisation au fil du temps et obtenir des insights sur la façon dont différentes activités ont affecté votre score.

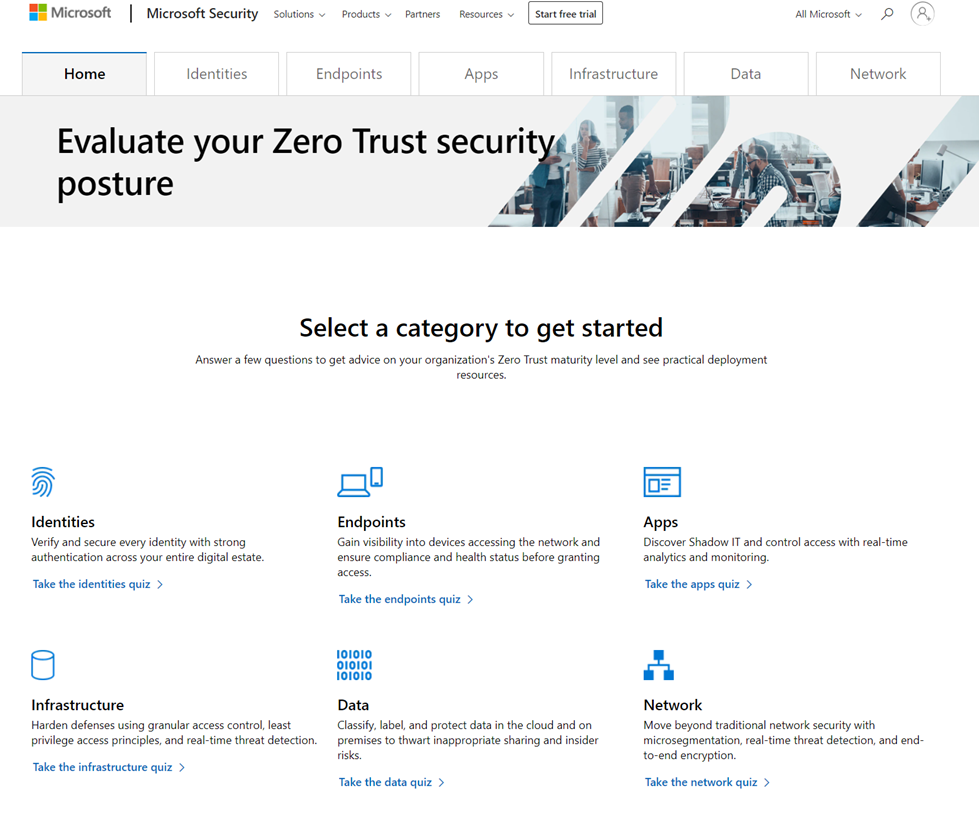

Ensuite, vous pouvez utiliser l’outil d’évaluation microsoft Confiance nulle pour évaluer la posture de sécurité de chaque partie de votre environnement du point de vue de l’évolution de la Confiance nulle. Pour utiliser l’outil d’évaluation, vous choisissez un pilier dans la liste des piliers, notamment les identités, les applications, les points de terminaison et bien plus encore :

Une fois que vous avez sélectionné un pilier, vous répondez à des questions spécifiques sur cette partie de votre environnement dans un format de questionnaire. Par exemple, voici quelques questions auxquelles vous pouvez être amené à répondre pour évaluer le pilier de vos applications :

- Appliquez-vous des contrôles d’accès basés sur des stratégies pour vos applications ?

- L’accès administratif aux applications est-il fourni juste-à-temps/just-enough-privilege pour réduire le risque d’autorisations permanentes ?

Une fois que vous avez répondu à toutes les questions, vous obtenez des informations sur votre posture de sécurité actuelle, par exemple si vous êtes à l’étape de démarrage, avancée ou optimale avec Confiance nulle. Vous obtiendrez également des recommandations spécifiques pour vous aider à améliorer et à optimiser votre posture de sécurité.

Pour évaluer votre environnement de la puce au cloud, vous devez effectuer ce processus pour chaque pilier un à la fois. Cela vous permettra d’évaluer et d’améliorer en permanence votre posture de sécurité.

Déployer les dernières fonctionnalités de sécurité

Ce module inclut uniquement une sélection des fonctionnalités de sécurité de base, dont un grand nombre sont incluses par défaut dans les derniers appareils et builds Windows. Cependant, il y en a et il y en aura plus ! Dans le cadre de votre parcours visant à améliorer votre posture de sécurité, vous souhaitez suivre et déployer les dernières fonctionnalités de sécurité. De cette façon, vous pouvez continuer à optimiser votre posture de sécurité. Ces fonctionnalités se présentent sous la forme de mises à jour de maintenance qui peuvent résoudre les vulnérabilités et les menaces nouvellement découvertes pour les appareils, les applications, le système d’exploitation, les identités, etc. Ils fournissent également des améliorations pour faciliter la productivité des utilisateurs.

Bien sûr, pour bénéficier de nouvelles fonctionnalités telles que celles-ci, vous devrez déployer des mises à jour régulières qui vous les fournissent, en utilisant le plan familier, préparer et déployer le processus de maintenance Windows où la dernière étape de déploiement se compose d’un pilote initial et d’un déploiement à grande échelle.

Récapitulatif du modèle de sécurité en couches

Nous avons avancé notre posture de sécurité par le biais du modèle de sécurité en couches étape par étape. C’est donc le bon moment pour récapituler les points clés que nous pouvons retirer de tout cela.

Prenant en charge les principes de Confiance nulle, les outils Microsoft Intune vous aident à vous assurer que toutes les parties de votre pile de technologies Windows, de la puce jusqu’au cloud, fonctionnent ensemble pour faire face aux menaces émergentes, renforcer votre posture de sécurité, ainsi que la productivité de votre organization. Les couches de sécurité sont les suivantes :

- Services cloud connectés pour des protections et des protections intelligentes

- Identités sécurisées

- Contrôles de confidentialité précis

- Sécurité des applications robuste

- Sécurité du système d’exploitation

- Matériel amélioré

En outre, le modèle de sécurité en couches facilite la compréhension des composants et outils impliqués dans la sécurisation de l’environnement de votre organization et de l’état de votre posture de sécurité. Les composants et outils individuels de chaque couche peuvent être mis à jour ou configurés avec des Gestion des appareils modernes, comme Microsoft Intune, pour répondre aux menaces émergentes et améliorer la productivité. En fin de compte, il vous permet d’adopter une position « Ne jamais faire confiance, toujours vérifier » à tous les composants et outils de votre environnement.

Ce module remet en question certaines croyances courantes concernant le parcours vers la sécurité par le biais de la maintenance, ce qui peut empêcher les professionnels de l’informatique d’optimiser leur posture de sécurité. Le message à emporter qui sous-tend ces fonctionnalités de sécurité, ces niveaux et ces étapes consiste à tirer pleinement parti de tous les éléments de maintenance offerts par la maintenance, y compris les mises à jour des fonctionnalités, pour vous aider à rester protégé et productif dans votre parcours vers une posture de sécurité forte.