N’oubliez pas de sécuriser votre matériel

Dans notre monde moderne, le système d’exploitation seul ne peut plus protéger les appareils contre le large éventail d’attaques et de techniques utilisées par les cybercriminels. Il s’agit notamment des attaques physiques, des microprogrammes, des attaques par noyau et des techniques d’exécution spéculative. Le matériel de l’appareil lui-même doit maintenant être sécurisé jusqu’à son cœur, y compris les puces et les processeurs qui stockent et gèrent les informations sensibles. Une réponse Confiance nulle traitera les composants matériels comme non fiables. Si un composant matériel est compromis, l’ensemble de l’appareil, tout ce qui s’exécute dessus ou qui s’y connecte, est par conséquent menacé. Examinons un ensemble de fonctionnalités de sécurité matérielles qui vous aident à faire progresser la posture de sécurité de votre organization.

Heureusement, la mise à jour et la maintenance de votre environnement avec des fonctionnalités de sécurité au niveau matériel peuvent aider à éliminer des classes entières de vulnérabilités et de menaces pour le nombre d’appareils et votre organization plus globalement. En outre, cela peut également se traduire par des améliorations considérables des performances par rapport aux mêmes fonctionnalités de sécurité implémentées uniquement dans les logiciels. Cela améliore la productivité en conséquence.

Les fonctionnalités de sécurité basées sur le matériel sont destinées à optimiser votre parcours d’amélioration de la posture de sécurité et vous aideront à planifier et à augmenter systématiquement votre degré de sécurité Microsoft et votre niveau de maturité Confiance nulle mois (consultez l’unité sur l’amélioration continue de votre posture de sécurité). Bien que la plupart de ces fonctionnalités soient intégrées et activées automatiquement sur les appareils Windows les plus récents, certaines sont configurables avec Microsoft Intune. Voyons.

Processeur Et module de plateforme sécurisée Microsoft Pluton

Windows utilise la technologie de module de plateforme sécurisée (TPM) pour fournir des fonctions de sécurité basées sur le matériel, telles que le contrôle d’accès et l’authentification, notamment Windows Hello Entreprise et BitLocker. La norme du secteur est aujourd’hui la version TPM 2.0, qui est une exigence de stratégie Windows pour les nouveaux appareils depuis 2016. Passez en revue les nombreuses fonctionnalités Windows liées à la sécurité qui nécessitent le module de plateforme sécurisée (TPM) et comparez sa version actuelle à la version précédente dans recommandations du module de plateforme sécurisée (Windows) .

Un TPM est un processeur de chiffrement sécurisé qui effectue des fonctionnalités de chiffrement, de gestion des clés et de mesure de l’intégrité du système dans un matériel isolé des autres systèmes d’exploitation et du code d’application s’exécutant sur le processeur. L’isolation garantit que les clés de chiffrement et autres informations sensibles ne peuvent pas être extraites, même si l’attaquant a trouvé un moyen d’installer un programme malveillant ou a pris possession physique du PC. Le dernier processeur de sécurité Microsoft Pluton incorporé au processeur prend en charge la norme TPM et peut être utilisé comme TPM 2.0 pour le PC. Que Pluton soit utilisé ou non comme module de plateforme sécurisée pour un système, il peut fournir séparément une protection matérielle pour les scénarios Windows qui ont des exigences au-delà de ce que TPM 2.0 est capable de faire aujourd’hui. En outre, Pluton est intégré au service Windows Update, ce qui signifie qu’il est automatiquement tenu à jour avec les mises à jour de sécurité directement de Microsoft. Il s’agit d’un exemple de la façon dont la maintenance et la sécurité sont connectées au niveau de la puce. Si ces éléments sont importants pour vous, demandez à votre fabricant d’équipement d’origine (OEM) la prise en charge de Pluton sur ses appareils. Si vous utilisez un appareil conçu pour Windows 11 spécifiquement, vous bénéficiez automatiquement d’un module TPM 2.0 intégré, ce qui offre un excellent point de départ avec Confiance nulle posture de sécurité. Sinon, envisagez d’effectuer une mise à niveau vers un appareil TPM 2.0 avec votre OEM ou d’activer TPM 2.0, s’il est présent mais non activé dans les paramètres du BIOS de votre appareil.

Racine dynamique de confiance pour la mesure (DRTM)

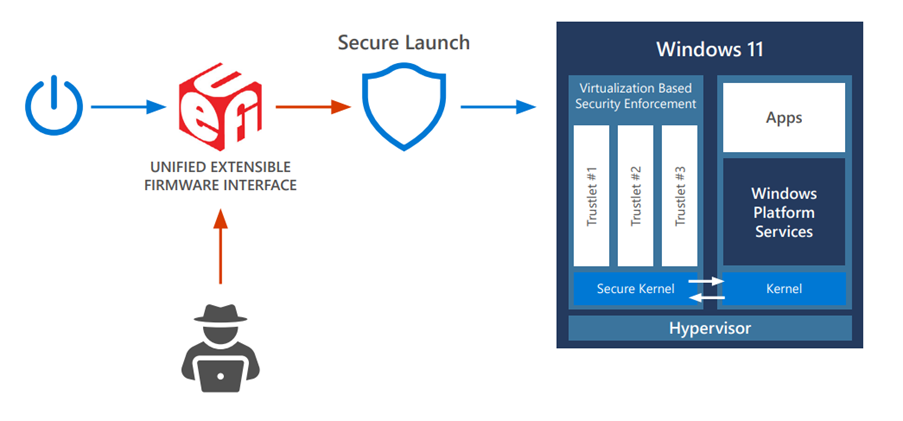

Dans les versions antérieures de Windows, les attaquants utilisaient parfois ce que l’on appelle un kit de démarrage ou un rootkit pour effectuer des attaques de logiciels malveillants sur le microprogramme et échapper à la détection. Il s’agit d’un logiciel malveillant qui s’exécuterait avant le démarrage de Windows ou pendant le processus de démarrage proprement dit, garantissant ainsi que le code malveillant dispose du niveau de privilège le plus élevé sur l’appareil.

Dynamic Root of Trust for Measurement (DRTM) est une technologie qui protège le démarrage de vos appareils, ce qui permet au système de suivre librement le processus de démarrage sécurisé UEFI normal. Toutefois, avant de lancer, le système entre dans un état approuvé contrôlé par le matériel qui force le ou les processeurs à descendre un chemin de code sécurisé par le matériel. Si un rootkit/bootkit de programme malveillant a contourné le démarrage sécurisé UEFI et réside en mémoire, DRTM l’empêche d’accéder aux secrets et au code critique protégé par l’environnement de sécurité basé sur la virtualisation. Du côté de la maintenance, la simplicité des mesures sous-jacentes permet de déployer les futures mises à jour plus largement et plus rapidement sur tous vos appareils à l’aide de DRTM.

L’appareil est allumé, autorisé à entrer dans le processus de démarrage normal. Il est ensuite placé dans le chemin du code sécurisé via Le lancement sécurisé. Cela garantit ensuite que le code et les informations critiques ont été conservés séparément à l’aide de VBS. »

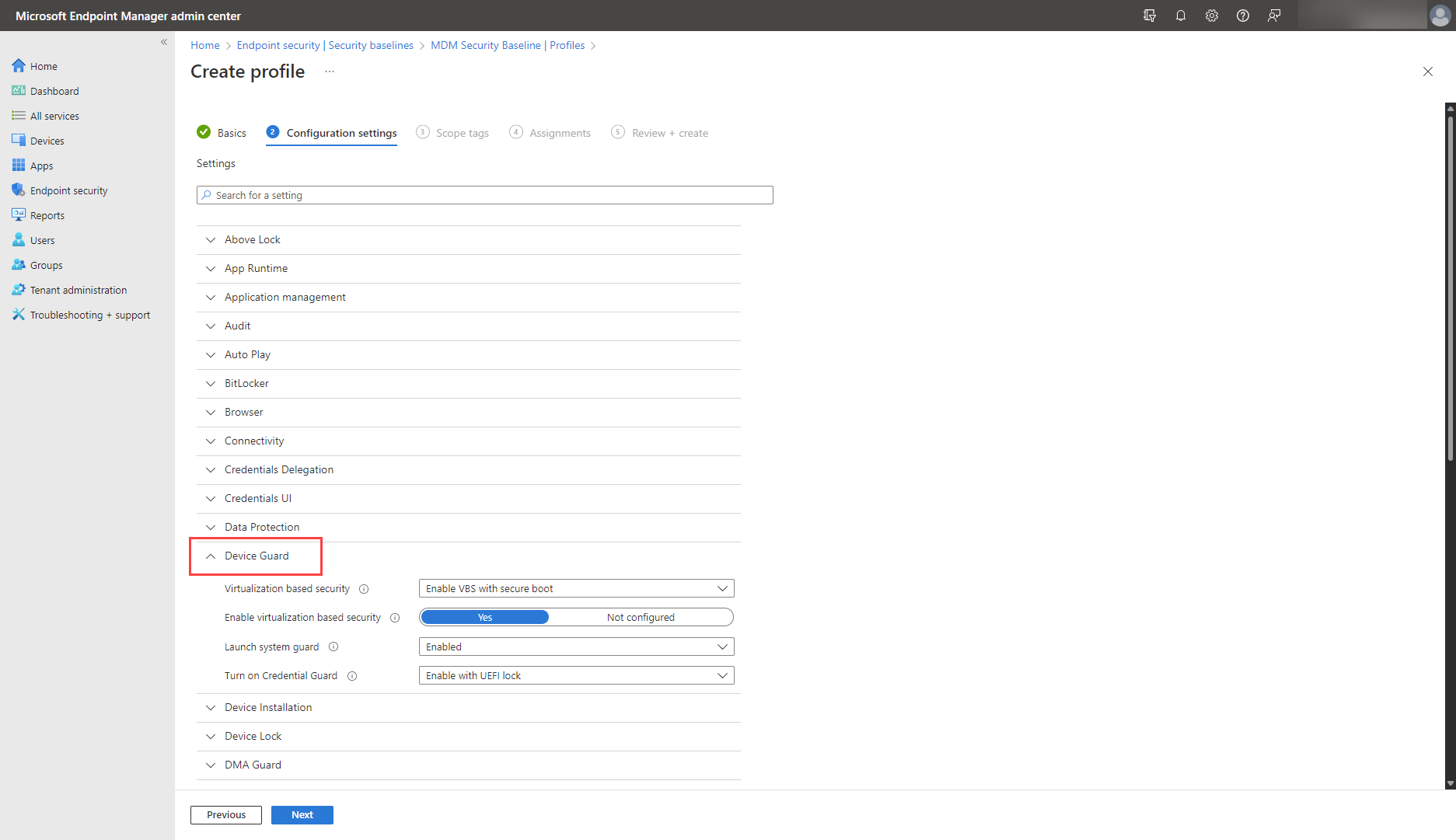

Pour utiliser DRTM, case activée configuration système requise, configurez et exécutez Windows Defender System Guard Lancement sécurisé. Utilisez les bases de référence de sécurité de Intune pour lancer la protection du système, comme indiqué ci-dessous :

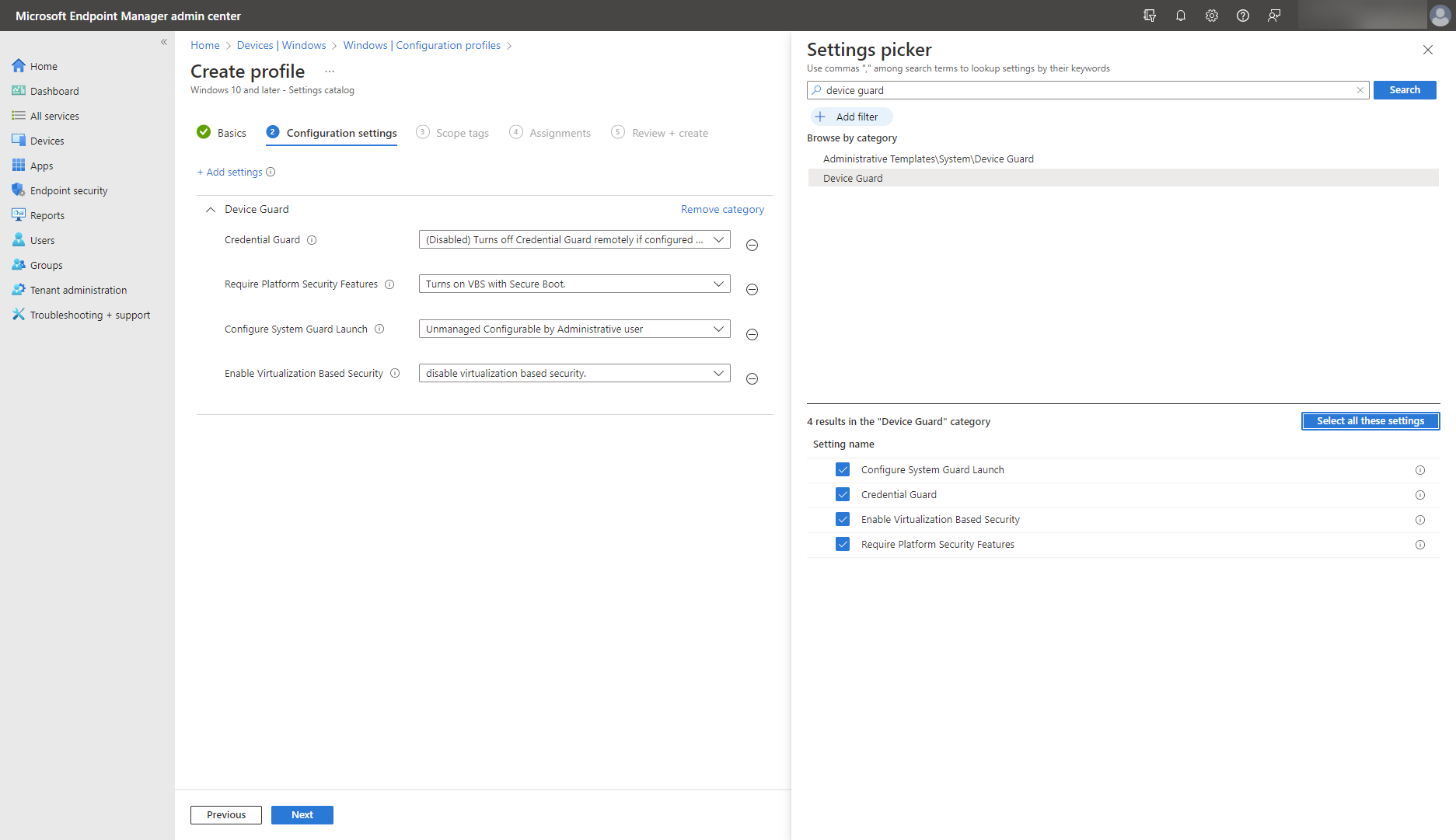

Vous pouvez également utiliser le catalogue de paramètres de Intune pour configurer System Guard lancement, comme indiqué :

Pour vérifier que le lancement sécurisé est en cours d’exécution, utilisez informations système (MSInfo32) :

- Sélectionnez Démarrer.

- Recherche d’informations système.

- Recherchez Lancement sécurisé sous Services de sécurité basés sur la virtualisation en cours d’exécution et Services de sécurité basés sur la virtualisation configurés.

Intégrité de la mémoire

L’intégrité de la mémoire, également appelée intégrité du code protégé par l’hyperviseur (HVCI), utilise la sécurité basée sur la virtualisation (VBS) pour exécuter KMCI (Kernel Mode Code Integrity) dans l’environnement VBS sécurisé au lieu du noyau Windows main. Les instructions de virtualisation matérielle de l’UC sont utilisées pour créer une région de mémoire sécurisée distincte et isolée du système d’exploitation normal sur vos appareils. Cette région de mémoire isolée est activée avec le démarrage sécurisé et vous permet de case activée l’intégrité de tout le code du noyau avant qu’il ne soit autorisé à s’exécuter. Par conséquent, vous pouvez empêcher l’injection de code malveillant, même si les pilotes et autres logiciels en mode noyau ont des bogues ou subissent des attaques au niveau de l’administrateur comme WannaCry, et finalement protéger les fonctions sensibles du système d’exploitation.

Préparez-vous aux meilleures performances de l’intégrité de la mémoire, en veillant à ce que vos appareils disposent des fonctionnalités suivantes :

- Prise en charge de l’hyperviseur

- Un minimum de 4 Go de RAM (8 Go fortement recommandé)

- Démarrage sécurisé UEFI

- TPM 2.0 fortement recommandé

- De préférence, les systèmes avec des processeurs qui prennent en charge le contrôle d’exécution basé sur le mode

- Dans l’idéal, une stratégie de contrôle d’application Windows Defender (WDAC) déployée en même temps, couverte dans l’unité sur la sécurité des applications.

Configurez l’intégrité de la mémoire pour une protection renforcée du noyau Windows au moment de l’exécution, même contre les attaques au niveau de l’administrateur.

Activez la protection basée sur la virtualisation de l’intégrité du code sur les appareils compatibles dans Intune, à l’aide du nœud Intégrité du code dans le csp AppLocker ou à l’aide de l’OMA-URI personnalisé avec le csp Policy - VirtualizationBasedTechnology. Le catalogue de paramètres et les bases de référence de sécurité peuvent être initialement configurés dans la catégorie Device Guard dans Intune, avec le System Guard Launch.

Bien que la plupart des nouveaux appareils Windows sont fournis avec HVCI activé par défaut, la maintenance vous permet de l’activer pour vos appareils de différentes manières, notamment via Sécurité Windows application, un fournisseur GPM, stratégie de groupe ou la configuration du Registre.

PC à cœur sécurisé

Une majorité considérable d’entreprises indiquent avoir subi au moins une attaque de microprogramme au cours des deux dernières années. Il peut être difficile pour les organisations de suivre et de mener à bien ce qui doit être fait pour prévenir et répondre à ces attaques à mesure qu’elles continuent de se produire. Les PC à cœur sécurisé permettent d’obtenir une sécurité matérielle optimale. Ils sont particulièrement recommandés pour les organisations dans des secteurs sensibles tels que la santé ou la finance.

Produits en collaboration entre Microsoft et les fabricants de puces, les PC à cœur sécurisé sont déjà préconfigurés avec les mesures de sécurité les plus avancées qui protègent Windows 11 appareils au cœur. Par exemple, les PC à noyau sécurisé ont Windows Defender System Guard lancement sécurisé configuré et automatiquement activé pour s’assurer que drTM est en cours d’exécution au démarrage de l’appareil (voir la section DRTM). L’intégrité du code protégé par l’hyperviseur (HVCI) intégrée est également activée pour garantir que tout le code du système d’exploitation est fiable et que tout le code exécutable est signé par des autorités connues et approuvées uniquement.

Utilisez le guide d’évaluation des PC à cœur sécurisé pour obtenir des instructions détaillées sur la façon dont ces fonctionnalités sont configurées et activées pour les PC à cœur sécurisé.

Cette sélection de fonctionnalités montre que la sécurité au niveau de la puce est prise en charge de manière largement invisible et, par conséquent, souvent oubliée : dans la fabrication des appareils, la préconfiguration prête à l’emploi ou les mises à jour automatiques auxquelles vous pouvez faire confiance.

Grâce à ces améliorations, votre organization avance son niveau de maturité Confiance nulle au niveau du matériel.