Activer les services de sécurité pour un déploiement Azure Virtual Desktop

En tant qu’ingénieur système principal et administrateur Azure chargé d’évaluer Azure Virtual Desktop, vous devez comprendre son architecture et ses fonctionnalités de sécurité. Vous devez également avoir une compréhension claire des responsabilités de Microsoft et du client.

Architecture d’Azure Virtual Desktop

Azure Virtual Desktop est un service de virtualisation de bureau et d’application qui s’exécute dans Azure. Le service :

- Fournit une infrastructure de virtualisation en tant que service géré.

- Active la gestion des machines virtuelles déployées dans votre abonnement Azure.

- Utilise l’ID Microsoft Entra pour gérer les services d’identité.

- Inclut la prise en charge d’outils existants tels que Microsoft Endpoint Manager.

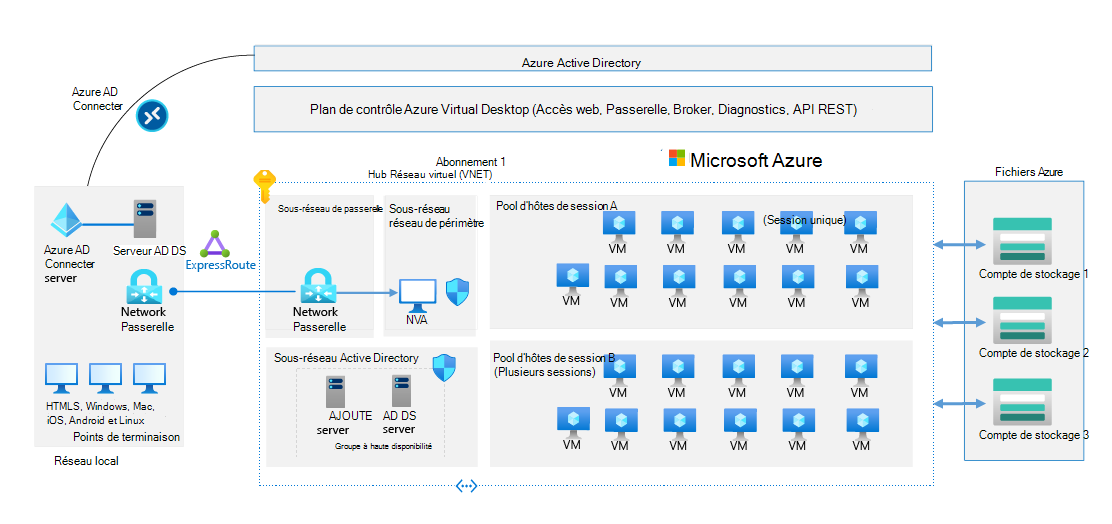

Le diagramme suivant montre les composants d’une architecture de déploiement d’entreprise classique.

Azure Virtual Desktop est déployé dans un espace de travail hiérarchique. Dans un déploiement d’infrastructure de bureau virtuel (VDI) local traditionnel, le client est responsable de tous les aspects de la sécurité. Avec Azure Virtual Desktop, ces responsabilités sont partagées entre le client et Microsoft.

Microsoft contribue à sécuriser les centres de données physiques, le réseau physique et les hôtes physiques sur lesquels Azure s’exécute. Microsoft est également responsable de la sécurisation du plan de contrôle de virtualisation, qui inclut les services Azure Virtual Desktop exécutés dans Azure.

Lorsque vous utilisez Azure Virtual Desktop, il est important de comprendre que Microsoft a déjà aidé à sécuriser certains services. Chaque client doit configurer d’autres domaines pour répondre aux besoins de sécurité de son organisation. Toutefois, si nécessaire, Microsoft peut fournir des conseils de meilleures pratiques à ses clients pour les services dont ils sont responsables.

Services gérés par Microsoft

Microsoft gère les services Azure Virtual Desktop décrits dans le tableau suivant.

| Service | Description |

|---|---|

| Accès web Azure | Ce service permet aux utilisateurs d’Azure Virtual Desktop d’accéder aux bureaux virtuels et aux applications distantes via un navigateur web compatible HTMLv5. |

| Passerelle | Ce service connecte les clients distants à une passerelle, puis établit une connexion entre une machine virtuelle et la même passerelle. |

| Courtier | Le service Courtier assure l’équilibrage de charge et la reconnexion aux bureaux virtuels et aux applications distantes dans les sessions utilisateur existantes. |

| Diagnostics | Le service Bureau à distance Diagnostics consigne les événements d’actions sur le déploiement d’Azure Virtual Desktop en tant que réussite ou échec. Ces informations sont utiles pour la résolution des erreurs. |

| Services d’infrastructure Azure | Microsoft gère les services d’infrastructure Azure de mise en réseau, de stockage et de calcul. |

Gestion des utilisateurs

Le client gère les composants suivants pour un déploiement réussi d’Azure Virtual Desktop.

| Composant | Description |

|---|---|

| Gestion des profils utilisateur | FSLogix et Azure Files offrent aux utilisateurs une expérience rapide et avec état via des profils utilisateur conteneurisés. |

| Accès à l’hôte utilisateur | Lors de la création d’un pool d’hôtes, le type d’équilibrage de charge est défini comme profondeur ou largeur. |

| Stratégies de dimensionnement et de mise à l’échelle pour les machines virtuelles | Les composants de dimensionnement de machine virtuelle incluent des machines virtuelles compatibles GPU. |

| Stratégies de mise à l’échelle | Les pools d’hôtes de session intégrés aux groupes de machines virtuelles identiques Azure gèrent un groupe de machines virtuelles à charge équilibrée. |

| Stratégies de mise en réseau | Le client définit et affecte des groupes de sécurité réseau (NSG) pour filtrer le trafic réseau. |

Sécuriser les informations d’identification d’Azure Virtual Desktop

Azure Virtual Desktop nécessite une intégration avec l’ID Microsoft Entra. Il permet d’incorporer des fonctionnalités d’identité et d’accès à partir de l’ID Microsoft Entra.

Cette intégration à l’ID Microsoft Entra est essentielle dans un modèle de sécurité Confiance Zéro en couches. Le modèle de sécurité Confiance Zéro supprime le concept de « jardin clos ». Ce modèle suppose que chaque service, utilisateur, application et système est ouvert à Internet. Cette approche se concentre sur la création d’une authentification, d’une autorisation et d’un chiffrement forts, tout en offrant une meilleure agilité opérationnelle.

Les composants et les processus de sécurité contribuent à cette architecture IaaS (Identité en tant que service) Microsoft Entra. Considérez :

- Utilisation de stratégies d’Accès conditionnel statiques et dynamiques.

- Utilisation de l’authentification améliorée avec l’authentification multifacteur.

- S’abonner à Microsoft Defender pour le cloud ou Microsoft Defender pour leur évaluation intégrée des vulnérabilités.

- Utilisation de stratégies et de services de gestion des informations d’identification forts.

Les méthodes d’équilibrage de charge suivantes sont disponibles dans Azure Virtual Desktop. L’équilibrage de charge en largeur et l’équilibrage de charge en profondeur permettent à la personnalisation des pools d’hôtes Azure Virtual Desktop de répondre à vos besoins de déploiement.

- Largeur d’abord est la configuration par défaut qui distribue uniformément les sessions utilisateur sur les ordinateurs de session d’un pool d’hôtes. La méthode d’équilibrage de la charge par largeur d’abord vous permet de distribuer les connexions utilisateur à optimiser pour ce scénario. Cette méthode est idéale pour les organisations qui souhaitent offrir la meilleure expérience aux utilisateurs qui se connectent à leur environnement de bureau virtuel mis en pool.

- En profondeur connecte les nouvelles sessions utilisateur à un hôte à plusieurs sessions jusqu’à ce que le nombre maximal de connexions soit atteint. Cette méthode vous permet de saturer un hôte de session à la fois pour optimiser la descente en puissance des scénarios. L’équilibrage de charge en profondeur d’abord est généralement utilisé pour réduire les coûts et permettre un contrôle plus précis sur le nombre de machines virtuelles allouées pour un pool d’hôtes.

Plusieurs clients Bureau à distance et les appareils de système d’exploitation partenaires les plus populaires incluent la prise en charge d’Azure Virtual Desktop. Windows Desktop et Microsoft Store Client sont deux clients Bureau à distance qui incluent cette prise en charge. Vous pouvez :

- Accédez à un bureau complet dans Windows 10 Entreprise multisession, Windows Server 2012 R2 et versions ultérieures, et Windows 7 Entreprise (bureau complet) à des fins de compatibilité descendante.

- Accédez uniquement à l’application à partir d’un groupe d’applications préconfiguré dans un pool d’hôtes. Utilisez l’ID Microsoft Entra et les contrôles d’accès en fonction du rôle pour fournir une autorisation affinée.

Remarque

Azure Virtual Desktop nécessite les services de domaine Active Directory (AD DS). Un hôte de session joint à un domaine AD DS tire parti des fonctionnalités de sécurité de Microsoft Entra. Ces fonctionnalités incluent l'accès conditionnel, l'authentification multi-facteur et le graphique de sécurité intelligent.