Accès sécurisé au réseau

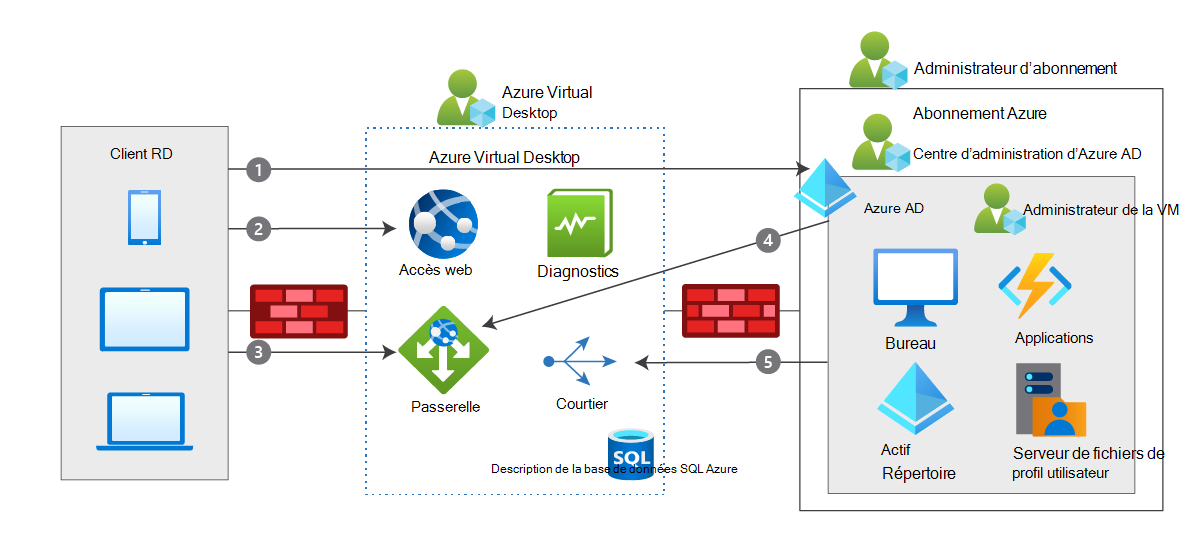

Azure Virtual Desktop, comme décrit précédemment, est une offre de service partagé. Microsoft gère des parties du service pour le compte du client et fournit des points de terminaison sécurisés pour connecter des clients et des hôtes de session.

Azure Virtual Desktop utilise le protocole SBD (Services Bureau à distance) pour fournir des fonctionnalités d’affichage et d’entrée à distance sur les connexions réseau. Le flux de données de connexion pour Azure Virtual Desktop commence par une recherche DNS pour le centre de données Azure le plus proche.

- Une fois authentifié dans l’ID Microsoft Entra, un jeton est retourné au client services Bureau à distance.

- La passerelle vérifie le jeton auprès du répartiteur de connexions.

- Le répartiteur interroge la base de données Azure SQL pour les ressources affectées à l’utilisateur.

- La passerelle et le répartiteur sélectionnent l’hôte de session pour le client connecté.

- L’hôte de session crée une connexion inverse au client à l’aide de la passerelle Azure Virtual Desktop.

Aucun port entrant n’est ouvert. Dans cette version, la passerelle agit comme un proxy inversé intelligent. La passerelle gère l’ensemble de la connectivité de session, sans que les pixels n’atteignent le client. L’image suivante montre le processus de connexion en cinq étapes pour Azure Virtual Desktop exécuté dans Azure.

Limiter le trafic Azure Virtual Desktop avec des balises de service NSG

Les balises de service simplifient la sécurité des machines virtuelles Azure. Étant donné que les réseaux virtuels Azure sont utilisés dans un déploiement Azure Virtual Desktop, les balises de service facilitent la restriction de l’accès réseau aux services Azure uniquement. Vous pouvez utiliser des balises de service dans vos règles de groupe de sécurité réseau (NSG) pour autoriser ou refuser le trafic vers un service Azure spécifique globalement ou par région Azure.

NSG

Un groupe de sécurité réseau est une collection de règles de sécurité qui accordent ou refusent le flux de trafic réseau vers ou en dehors des ressources Azure. Chaque règle peut spécifier les propriétés suivantes : nom, priorité, source ou destination, protocole, direction, plage de ports et action. Les groupes de sécurité réseau sont un service de sécurité réseau de couche 3 et de couche 4.

Balises de service

Une balise de service représente un groupe de préfixes d’adresse IP d’un service Azure. Cela permet de réduire la complexité des mises à jour fréquentes sur les règles de sécurité réseau. Microsoft gère les préfixes d’adresses englobés par la balise de service et met automatiquement à jour la balise de service à mesure que les adresses changent. Un administrateur Azure ne peut pas créer sa propre balise de service ou spécifier les adresses IP incluses dans une balise.

Utilisez des balises de service dans vos règles de groupe de sécurité réseau pour affiner le trafic réseau vers le service Azure Virtual Desktop à l’échelle globale ou régionale. Vous pouvez utiliser Pare-feu Azure balises de service dans le champ Destination dans les règles de réseau. Vous pouvez les utiliser à la place d’adresses IP spécifiques.

Pare-feu Azure pour la protection au niveau de l’application

Les machines virtuelles qui se trouvent dans le pool d’hôtes Azure Virtual Desktop sont soumises à des contrôles de sécurité de réseau virtuel. Elles ont besoin d’un accès Internet sortant au service Azure Virtual Desktop pour fonctionner correctement. Elles peuvent également avoir besoin d’un accès Internet sortant pour les utilisateurs. Vous pouvez utiliser Pare-feu Azure pour verrouiller votre environnement et filtrer le trafic sortant.

Pour fonctionner correctement, les hôtes Azure Virtual Desktop ont besoin d’accéder à des noms de domaine complets (FQDN). Le Pare-feu Azure fournit une balise FQDN Azure Virtual Desktop pour simplifier cette configuration.

Les étapes permettant d’autoriser le trafic sortant et de configurer les règles de pare-feu dépassent le cadre de ce module. Le résumé de ce module inclut des liens vers plus d’informations.