Configurer des stratégies d’accès conditionnel

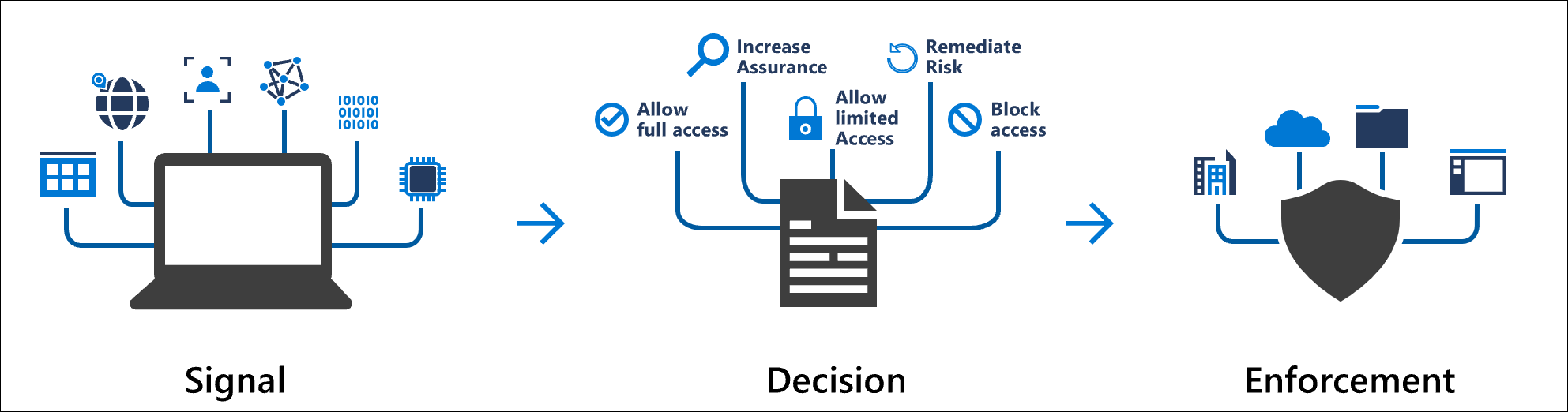

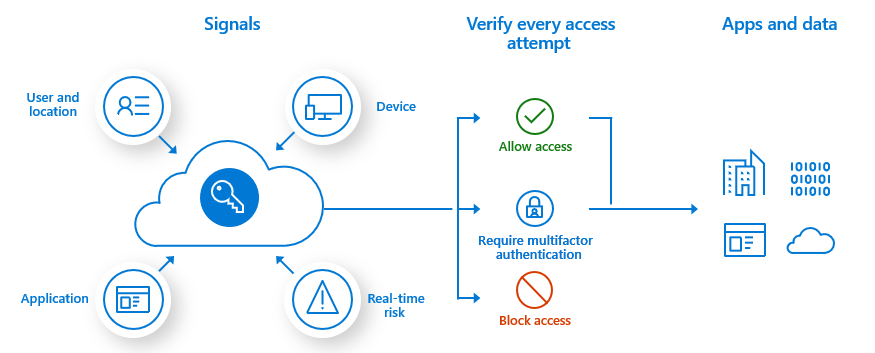

L'accès conditionnel protège les contenus réglementés dans Microsoft 365. Pour ce faire, elle exige que les organisations remplissent certains critères avant d'accorder l'accès au contenu. L'accès conditionnel rassemble les signaux pour prendre des décisions et appliquer les stratégies de l'organisation. L'accès conditionnel Microsoft Entra est au cœur du nouveau plan de contrôle basé sur l'identité.

Les stratégies d’accès conditionnel à leur niveau le plus simple sont des instructions if-then. Si (if) un utilisateur souhaite accéder à une ressource, alors (then) il doit effectuer une action. Par exemple, prenons l’exemple d’un utilisateur de messagerie qui souhaite accéder à son compte de messagerie d’entreprise dans Outlook pour mobile. Pour que l’utilisateur puisse accéder à ses e-mails, l’authentification multifacteur doit être activée.

Les administrateurs ont deux objectifs principaux :

- Permettre aux utilisateurs d'être productifs quel que soit le lieu ou l'heure.

- Protéger les actifs de leur organisation.

En utilisant les politiques d'accès conditionnel, vous pouvez appliquer les contrôles d'accès appropriés lorsque cela est nécessaire pour assurer la sécurité de votre organisation et rester à l'écart de vos utilisateurs lorsque cela n'est pas nécessaire.

Les organisations peuvent utiliser l'accès conditionnel avec les stratégies de conformité de Microsoft Intune. Cette combinaison permet de contrôler les appareils et les applications qui se connectent à votre e-mail et aux ressources de votre entreprise. Lorsqu'il est intégré, vous pouvez contrôler l'accès afin de sécuriser les données de votre entreprise. Cette conception offre aux utilisateurs une expérience qui leur permet de donner le meilleur d'eux-mêmes à partir de n'importe quel appareil et de n'importe quel endroit.

Remarque

L’accès conditionnel est une fonctionnalité Microsoft Entra qui nécessite une licence Microsoft Entra ID P1 ou P2.

Grâce à Microsoft Entra ID, l'accès conditionnel permet de rassembler les signaux pour prendre des décisions et appliquer les stratégies de l'organisation. Intune améliore cette fonctionnalité en ajoutant les données de conformité des appareils mobiles et de gestion des applications mobiles à la solution. Les signaux courants sont les suivants :

- Appartenance à un utilisateur ou à un groupe.

- Informations d’emplacement IP.

- Détails de l’appareil, notamment la conformité de l’appareil ou l’état de configuration.

- Détails de l’application, notamment la nécessité d’utiliser des applications gérées pour accéder aux données d’entreprise.

- Détection des risques en temps réel et calculés, lorsque vous utilisez également un partenaire Mobile Threat Defense.

Importante

Le système applique les stratégies d'accès conditionnel après l'authentification du premier facteur. Microsoft 365 n'entend pas faire de l'accès conditionnel la première ligne de défense d'une organisation contre des scénarios tels que les attaques par déni de service (DoS). Cependant, il peut utiliser les signaux de ces événements pour déterminer l'accès.

Remarque

L’accès conditionnel étend également ses fonctionnalités aux services Microsoft 365.

Accès conditionnel intégré à Microsoft Intune

L’accès conditionnel fonctionne avec les stratégies de conformité et de configuration des appareils Intune, ainsi qu’avec les stratégies de protection des applications Intune.

Accès conditionnel basé sur l'appareil Intune et Microsoft Entra ID travaillent ensemble pour s'assurer que seuls les appareils gérés et conformes peuvent accéder à la messagerie, aux services Microsoft 365, aux applications SaaS (Software as a service) et aux applications sur site. Vous pouvez également définir une stratégie dans Microsoft Entra ID pour autoriser uniquement les ordinateurs joints à un domaine ou les appareils mobiles inscrits dans Intune à accéder aux services Microsoft 365. Ces stratégies sont les suivantes :

- Accès conditionnel basé sur le contrôle d’accès réseau

- Accès conditionnel basé sur les risques que présente l’appareil

- Accès conditionnel pour les PC Windows (qu'ils appartiennent à l'entreprise ou qu'ils soient apportés par les utilisateurs)

- Accès conditionnel pour Exchange Server sur site

Pour plus d'informations, voir Accès conditionnel basé sur les appareils avec Intune .

Accès conditionnel par application. Intune et Microsoft Entra ID travaillent ensemble pour s'assurer que seules les apps gérées peuvent accéder à la messagerie d'entreprise ou à d'autres services Microsoft 365. Pour plus d'informations, voir Accès conditionnel basé sur les applications avec Intune .

Signaux communs

Les signaux courants que l'accès conditionnel peut prendre en compte lors de la prise d'une décision stratégique sont les suivants :

- Appartenance à un utilisateur ou à un groupe

- L'accès conditionnel permet de cibler les stratégies sur des utilisateurs et des groupes spécifiques. Cette conception permet aux administrateurs d'exercer un contrôle détaillé sur l'accès.

- Informations sur la localisation IP

- Les organisations peuvent créer des plages d'adresses IP fiables que l'accès conditionnel utilise pour prendre des décisions stratégiques.

- Les administrateurs peuvent spécifier des pays/régions entiers et des plages d'adresses IP pour bloquer ou autoriser le trafic en provenance de ces pays/régions.

- Appareil

- L'accès conditionnel permet d'appliquer des règles aux utilisateurs possédant des appareils de plates-formes spécifiques ou marqués d'un état particulier.

- Utilisez des filtres pour les appareils afin de cibler les politiques sur des appareils spécifiques, tels que les postes de travail à accès privilégié.

- Application

- Les utilisateurs qui tentent d’accéder à des applications spécifiques peuvent déclencher différentes stratégies d’accès conditionnel.

- Détection des risques en temps réel et calculés

- L’intégration des signaux à Protection Microsoft Entra ID permet aux stratégies d’accès conditionnel d’identifier le comportement de connexion à risque. Les stratégies peuvent alors obliger les utilisateurs à changer leur mot de passe, à procéder à une authentification multifactorielle pour réduire leur niveau de risque ou à bloquer l'accès jusqu'à ce qu'un administrateur prenne des mesures manuelles.

- Microsoft Defender for Cloud Apps

- Surveille et contrôle en temps réel l'accès des utilisateurs aux applications et aux sessions. Cette fonction améliore la visibilité et le contrôle de l'accès à votre environnement en cloud et des activités qui s'y déroulent.

Décisions communes

Les décisions courantes intégrées dans les stratégies d'accès conditionnel sont les suivantes :

- Bloquer l’accès

- Décision la plus restrictive

- Accorder l'accès

- Décision la moins restrictive. Il peut encore exiger une ou plusieurs des options suivantes :

- Exiger une authentification multifactorielle.

- Exiger qu'un appareil soit marqué comme étant conforme.

- Exiger qu’un appareil soit Microsoft Entra joint hybride.

- Nécessité d'une application client approuvée.

- Décision la moins restrictive. Il peut encore exiger une ou plusieurs des options suivantes :

Stratégies communes d’accès conditionnel

De nombreuses organisations ont des préoccupations communes en matière d'accès que les politiques d'accès conditionnel peuvent aider à résoudre. Ces stratégies courantes d'accès conditionnel sont les suivantes

- Exiger une authentification multifactorielle pour les utilisateurs ayant un rôle administratif.

- Exiger une authentification multifactorielle pour les tâches de gestion Azure.

- Bloquer les connexions des utilisateurs qui tentent d'utiliser d'anciens protocoles d'authentification.

- Exiger l'authentification multifactorielle Microsoft Entra pour tous les utilisateurs.

- Exiger l'authentification multifactorielle Microsoft Entra pour la gestion d' Azure.

- Exiger l'authentification multifactorielle Microsoft Entra pour l'ouverture de session à risque.

- Exiger un changement de mot de passe pour les utilisateurs à risque.

- Exiger des appareils conformes ou à articulation hybride.

- Exiger des dispositifs gérés par l'organisation pour des applications spécifiques.

- Exiger une application approuvée ou une stratégie de protection de l'application.

- Bloquer ou autoriser l'accès à partir d'endroits spécifiques.

- Bloquer les comportements de connexion à risque.

Bloquer l’authentification héritée à l’aide de stratégies d’accès aux conditions

Les étapes suivantes passent en revue le processus de création d’une stratégie d’accès conditionnel pour bloquer les demandes d’authentification héritées. Dans cet exemple de stratégie spécifique, le mode Rapport uniquement est défini pour démarrer afin que vous puissiez déterminer l’impact qu’il aura sur les utilisateurs existants. Lorsque vous êtes à l’aise avec le fait que la stratégie s’applique comme prévu, vous pouvez basculer vers Activé ou préparer le déploiement en ajoutant des groupes spécifiques et en excluant d’autres.

- Connectez-vous au Portail Azure en tant qu’administrateur de l’accès conditionnel, administrateur de la sécurité ou administrateur général.

- Accédez à Microsoft Entra ID>Sécurité>Accès conditionnel.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme significative pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes qui doivent conserver la possibilité d’utiliser l’authentification héritée. Excluez au moins un compte pour vous empêcher d’être verrouillé. Si vous n’excluez aucun compte, vous ne pourrez pas créer cette stratégie.

- Sous Applications ou actions cloud, sélectionnez Toutes les applications cloud.

- Sous Conditions>Applications clientes, définissez Configurer sur Oui.

- Cochez uniquement les cases Exchange ActiveSync clients et Autres clients.

- Sélectionnez Terminé.

- Sous Contrôles d’accès>Accorder, sélectionnez Bloquer l’accès.

- Sélectionnez Sélectionner.

- Confirmez vos paramètres et définissez Activer la stratégie sur Rapport uniquement.

- Sélectionnez Create à créer pour activer votre stratégie.

Après avoir confirmé vos paramètres à l’aide du mode rapport uniquement, vous pouvez déplacer le bouton bascule Activer la stratégie de Rapport uniquement à Activé.