Implémenter et gérer une stratégie de risque d’utilisateur

Il existe deux stratégies de risque qui peuvent être activées dans l’annuaire :

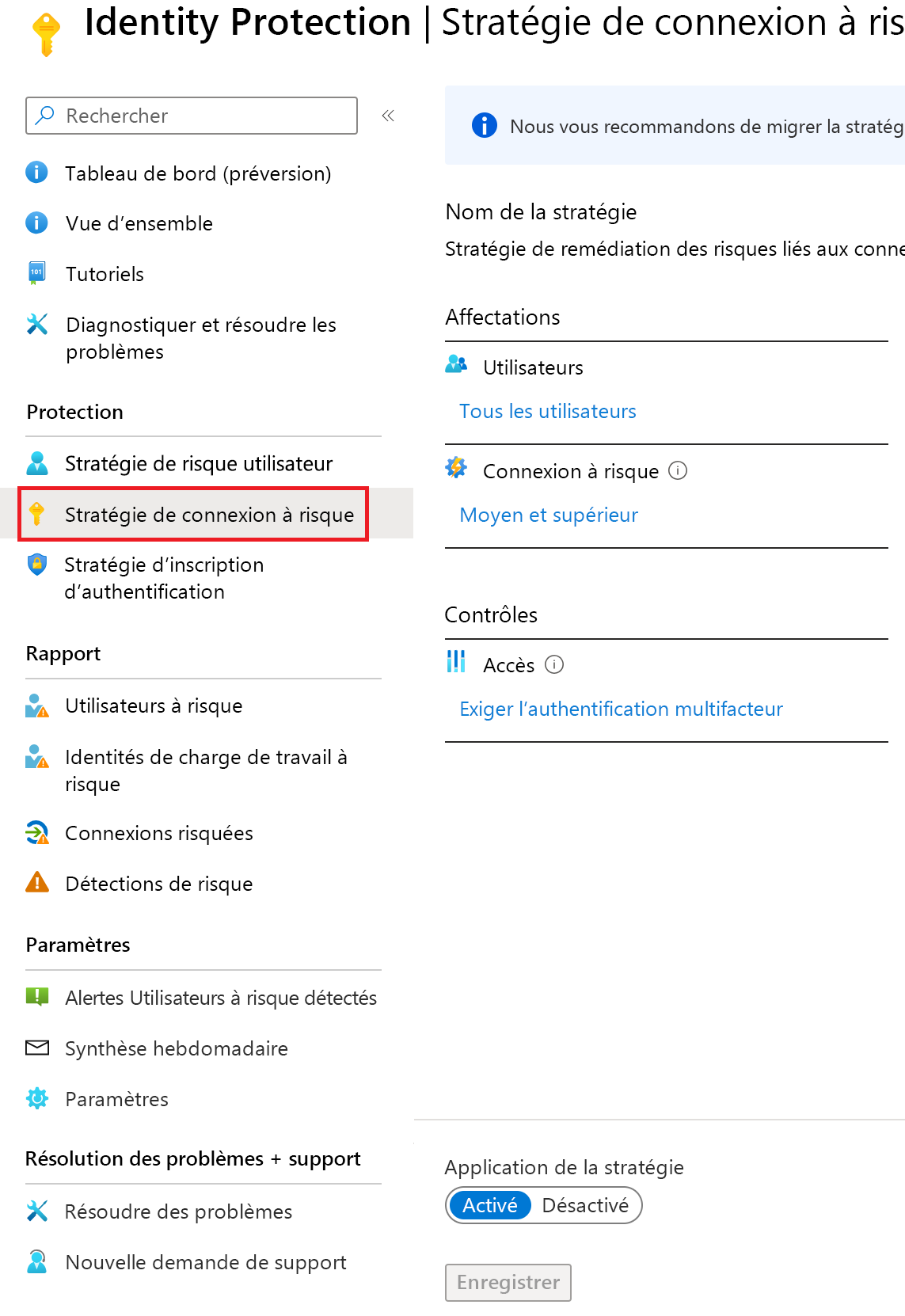

Stratégie de connexion à risque : La stratégie de connexion à risque détecte les actions suspectes qui accompagnent la connexion. Elle se concentre sur l'activité de connexion elle-même et analyse la probabilité que la connexion ait été effectuée par une personne autre que l'utilisateur.

Stratégie d’utilisateur à risque : La stratégie d’utilisateur à risque détecte la probabilité de compromission d’un compte d’utilisateur en détectant les événements à risque atypiques du comportement de l’utilisateur.

Ensemble, les deux stratégies automatisent la réponse aux détections de risques dans votre environnement et permettent aux utilisateurs de résoudre eux-mêmes des problèmes quand des risques sont détectés.

Regarder la vidéo

Dans cette vidéo, vous apprendrez à déployer Microsoft Entra Identity Protection en configurant des politiques basées sur les risques (risques liés à l'utilisateur et risques liés à l'ouverture de session) dans votre entreprise. Vous apprendrez également les meilleures pratiques pour déployer progressivement ces politiques et l'inscription MFA dans votre entreprise.

Prérequis

Si votre organisation souhaite permettre aux utilisateurs de prendre des mesures correctives lorsque des risques sont détectés, les utilisateurs doivent être enregistrés à la fois pour la réinitialisation du mot de passe en libre-service et pour l'authentification multifacteur. Nous vous recommandons d’activer l’expérience d’inscription d’informations de sécurité combinée. Le fait de permettre aux utilisateurs de résoudre eux-mêmes les problèmes les ramène à un état productif plus rapidement, sans nécessiter l’intervention de l’administrateur. Les administrateurs peuvent toujours voir ces événements et les examiner après coup.

Choix des niveaux de risque acceptables

Les organisations doivent déterminer le niveau de risque consenti lorsqu'elles mettent dans la balance l'expérience utilisateur et la posture de sécurité.

La recommandation de Microsoft est de définir le seuil de stratégie de risque utilisateur sur Élevé et la stratégie de connexion à risque sur Moyen et supérieur.

La sélection d'un niveau de risque Élevé réduit la fréquence de déclenchement d'une stratégie et rend la tâche moins difficile pour les utilisateurs. Cependant, cette option a pour effet d'exclure les détections de risque Faible et Moyen. Cette exclusion n'empêche pas un pirate d'exploiter une identité compromise. La sélection d'un seuil Faible introduit des interruptions utilisateur supplémentaires, mais renforce la sécurité.

Exclusions

Toutes les stratégies permettent d’exclure des utilisateurs, tels que vos comptes d’administrateur d’accès en urgence ou d’interruption. Les organisations déterminent quand elles doivent exclure d'autres comptes de politiques spécifiques en fonction de l'utilisation des comptes. Toutes les exclusions doivent être examinées régulièrement pour déterminer si elles sont toujours applicables.

Les emplacements réseau approuvés qui ont été configurés sont utilisés par Identity Protection dans certaines détections de risques afin de réduire les faux positifs.