Utiliser Azure Arc pour gérer des instances Windows Server

Après avoir intégré un serveur Windows à Azure Arc, vous pouvez utiliser Azure pour gérer et configurer la machine. Certaines des fonctions disponibles sont décrites dans le tableau suivant.

Option

Explication

Vue d’ensemble

Vous permet d’examiner des informations de base sur la machine virtuelle, notamment l’état, l’emplacement, l’abonnement, le nom de l’ordinateur, le système d’exploitation et les étiquettes.

Journal d’activité

Vous permet de passer en revue la liste des activités effectuées sur la machine virtuelle et qui a effectué l’événement.

Contrôle d’accès

Vous permet d’examiner et de gérer l’accès aux ressources Azure pour des utilisateurs, des groupes, des principaux de service et des identités managées dans cette étendue en créant des attributions de rôles.

Étiquettes

Des paires nom/valeur qui vous permettent de catégoriser les ressources.

Extensions

Vous permet d’ajouter et de supprimer des extensions pour la machine virtuelle.

Stratégies

Vous permet d’ajouter, configurer et supprimer des stratégies pour la machine virtuelle.

Gestion des mises à jour

Vous permet de maintenir un contrôle et une conformité cohérents de la machine virtuelle avec Update Management.

Suivi des modifications et inventaire

Vous permet d’examiner la configuration de Suivi des modifications et inventaire pour la machine virtuelle. Suivi des modifications et inventaire permet de garantir un contrôle et une conformité cohérents de vos ressources.

Insights

Vous permet d’utiliser Azure Monitor pour passer en revue l’état du processeur, du disque et de l’état de l’hôte de vos machines virtuelles Azure Arc.

Journaux d’activité

Vous permet d’exécuter des requêtes sur des journaux pour collecter des informations sur la machine virtuelle.

Gérer les extensions

Les extensions de machine virtuelle sont de petites applications permettant d’exécuter des tâches de configuration et d’automatisation post-déploiement sur des machines virtuelles Azure. Par exemple, si Contoso demandait l’installation d’un nouveau logiciel sur une machine virtuelle ou voulait activer la protection antivirus, ou si le personnel informatique devait exécuter un script dans la machine virtuelle, ils pourraient utiliser une extension de machine virtuelle. Azure Arc pour serveurs vous permet de déployer des extensions de machine virtuelle Azure sur des machines virtuelles Windows et Linux non-Azure : ceci peut simplifier la gestion de ces ordinateurs.

Les extensions de machine virtuelle peuvent être gérées dans le portail Azure, ou avec Azure CLI, Azure PowerShell et des modèles Azure Resource Manager. Vous pouvez ajouter les extensions listées et décrites dans le tableau suivant à une machine virtuelle Azure Arc.

Extension

Informations supplémentaires

Analyseur de vulnérabilités intégré à Microsoft Defender pour le cloud

.Qualys

Extension Microsoft Antimalware

Microsoft.Azure.Security

Extension de script personnalisé

Microsoft.Compute.

Agent Log Analytics

Microsoft.EnterpriseCloud.Monitoring

Azure Monitor pour machines virtuelles

Microsoft.Azure.Monitoring.DependencyAgent

Synchronisation du certificat Azure Key Vault

Microsoft.Azure.Key.Vault

Agent Azure Monitor

Microsoft.Azure.Monitor

Vue d’ensemble du Runbook Worker hybride Azure Automation

Microsoft.Compute

Gouvernance avec Azure Policy

Azure Policy est un service qui peut aider les organisations à gérer et à évaluer la conformité de leurs environnements Microsoft Azure aux standards de l’organisation. Azure Policy utilise des règles déclaratives basées sur les propriétés des types de ressources Azure cibles. Ces règles forment des définitions de stratégie, que les administrateurs peuvent appliquer via une affectation de stratégie à une étendue comme une ressource Azure individuelle, un groupe de ressources, un abonnement ou un groupe d’administration.

Par exemple, pour simplifier la gestion des définitions de stratégie, Contoso peut envisager de combiner plusieurs stratégies en initiatives, puis de créer quelques affectations d’initiative au lieu de plusieurs affectations de stratégie.

Les fonctionnalités d’Azure Policy peuvent être regroupées en quatre catégories principales :

- Application de la conformité lors du provisionnement de nouvelles ressources Azure

- Audit de conformité de ressources Azure existantes

- Remédiation à la non-conformité de ressources Azure existantes

- Audit de conformité du système d’exploitation, de la configuration des applications et des paramètres d’environnement dans des machines virtuelles Azure

Conseil

La dernière de ces catégories est implémentée en utilisant le client Azure Policy Guest Configuration, qui est disponible en tant qu’extension de machine virtuelle Azure. Azure Arc pour serveurs tire parti du même client pour fournir les fonctionnalités d’audit dans des scénarios hybrides.

Par exemple, Contoso pourrait utiliser Azure Policy avec des serveurs avec Arc pour implémenter les règles suivantes :

- Affectation d’étiquettes à des machines pendant leur déploiement sur Azure Arc

- Déploiement de l’extension Log Analytics sur des machines non Azure

- Identification des serveurs avec Arc sans Microsoft Defender activé

Azure Arc vous permet d'étendre la gouvernance d’Azure Policy aux serveurs et clusters fonctionnant dans des centres de données locaux ou hébergés par des fournisseurs cloud tiers. Cette fonctionnalité s’applique à l’audit de la conformité des paramètres pour le système d’exploitation, les applications et l’environnement.

Notes

L’activation de cette fonctionnalité nécessite l’installation de l’agent Azure Connected Machine sur chaque ordinateur dans l’étendue de gestion.

Une fois l’agent installé, il nécessite une connectivité sortante avec Azure Arc sur le port TCP 443. À ce stade, toute configuration basée sur le client Azure Policy Guest Configuration qui se trouve dans la définition de stratégie ou d’initiative affectée prend effet automatiquement.

En particulier, Contoso pourrait utiliser l’initiative de stratégie [Préversion] Auditer les machines virtuelles Windows qui ne correspondent pas aux paramètres de la base de référence de sécurité Azure pour auditer la conformité par rapport aux bases de référence Azure Security Center. Ils ont également la possibilité de définir le fuseau horaire sur les serveurs cibles en affectant la définition de stratégie [Préversion] Configurer le fuseau horaire sur des machines Windows. Lors de l’audit des ordinateurs cibles, Contoso a la possibilité de consulter les journaux localement ou à distance via la commande d’exécution de machine virtuelle Azure, disponible à partir du portail Azure.

Notes

Pour déterminer si une définition de stratégie particulière prend en charge le client Azure Policy Guest Configuration, vous devez déterminer si elle contient une référence au type de ressource Microsoft.HybridCompute/machines.

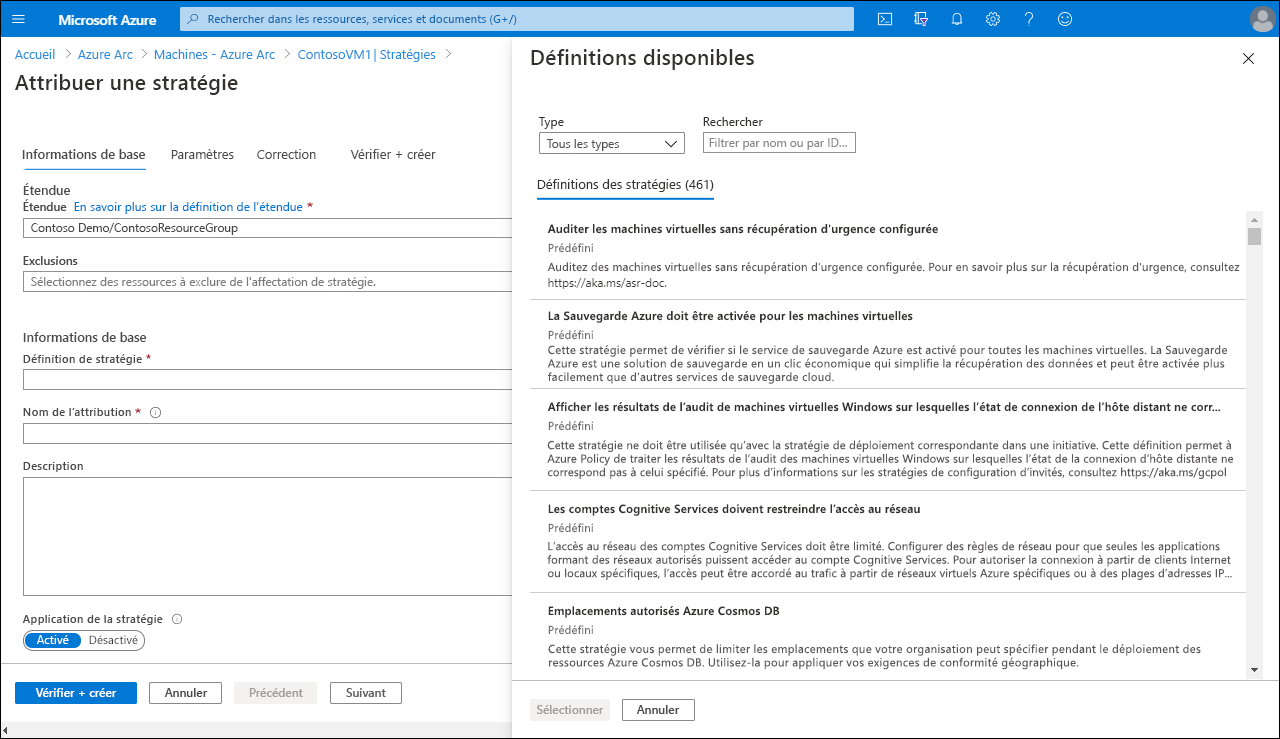

Affecter des stratégies Azure Arc

Pour gérer et affecter des stratégies Azure Arc pour un ordinateur :

Dans le portail Azure, accédez à Azure Arc, puis sélectionnez Gérer les serveurs.

Dans la liste des serveurs gérés qui est retournée, sélectionnez le serveur approprié puis, dans le volet de navigation, sous Opérations, sélectionnez Stratégies.

Pour affecter une stratégie, dans la barre d’outils, sélectionnez Assigner une stratégie.

Dans la page Assigner une stratégie, sélectionnez les informations suivantes :

- Étendue et exclusions éventuelles de l’étendue de la stratégie.

- La définition de la stratégie.

- Le nom de l’affectation.

- Description.

- Application de la stratégie (Activée ou Désactivée).

Sélectionnez Vérifier + créer ou les onglets Paramètres et Correction pour configurer des comportements supplémentaires.

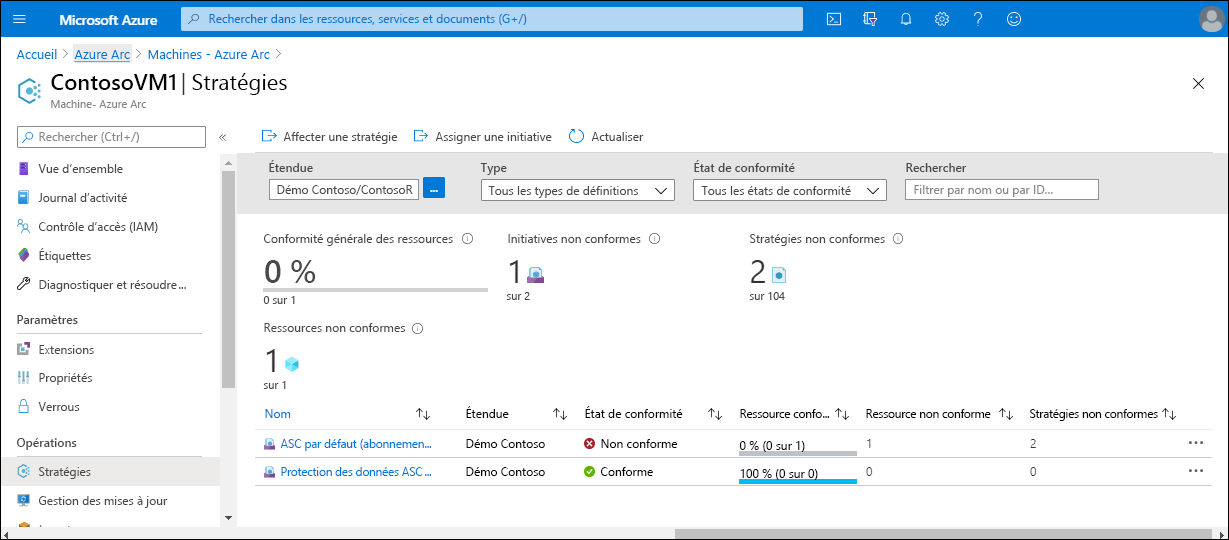

Une fois que vous avez affecté des stratégies, dans la page d’accueil d’Azure Arc, sur la machine virtuelle sélectionnée, vous pouvez passer en revue les paramètres de stratégie.

Documentation supplémentaire

Pour plus d’informations, consultez les documents suivants.