Limiter l’accès avec RBAC

Azure Monitor stocke les journaux collectés auprès des systèmes gérés dans un espace de travail Log Analytics. Chaque espace de travail constitue une limite de sécurité que vous pouvez protéger avec RBAC au niveau de l’espace de travail. Cependant, le contenu de chaque espace de travail est également soumis à un mécanisme de contrôle d’accès qui examine les autorisations affectées aux ressources individuelles à partir desquelles les journaux ont été collectés.

La détermination de celui de ces deux mécanismes qui est appliqué est basée sur plusieurs facteurs, notamment :

Mode access. Ceci représente la méthode que vous utilisez pour accéder à l’espace de travail et définit le mode de contrôle d’accès qui est appliqué automatiquement. Il existe deux modes d’accès :

- Contexte d’espace de travail. Ce mode d’accès est applicable lors de l’accès aux journaux à partir du volet Azure Monitor dans le portail Azure. Dans ce cas, l’étendue est définie sur toutes les données de toutes les tables de l’espace de travail.

- Contexte de ressource. Ce mode d’accès est applicable quand vous accédez aux journaux à partir du volet d’une ressource individuelle. Dans ce cas, l’étendue est définie sur toutes les données de cette seule ressource spécifique.

Mode de contrôle d’accès. Il s’agit d’un paramètre au niveau de l’espace de travail qui définit la façon dont les autorisations sont déterminées au niveau de l’espace de travail et de la ressource. Il existe deux modes de contrôle d’accès :

- Exiger des autorisations d’espace de travail. Ce mode est basé sur les autorisations au niveau de l’espace de travail lors de l’utilisation dans le contexte de l’espace de travail ou de la ressource.

- Utiliser les autorisations de ressource ou d’espace de travail. Ce mode est basé sur les autorisations au niveau de l’espace de travail lors de l’utilisation dans le contexte de l’espace de travail, et sur les autorisations au niveau de la ressource lors de l’utilisation dans le contexte de la ressource. Il s’agit du paramétrage par défaut pour tous les espaces de travail.

Bien que cela fonctionne comme prévu pour les ressources Azure, un problème se pose lors de l’accès à des données collectées auprès d’ordinateurs locaux. La raison en est qu’ils ne sont pas soumis à RBAC Azure. Azure Arc permet de remédier à cela, car il affecte un ID de ressource et un groupe de ressources Azure correspondant à chaque ordinateur non-Azure. De cette façon, vous pouvez configurer l’accès aux journaux collectés auprès d’ordinateurs locaux en utilisant le même mécanisme que celui qui s’applique aux ressources Azure.

Gérer l’accès

Pour gérer l’accès en utilisant RBAC pour les ressources locales, utilisez la procédure suivante :

- Dans le portail Azure, accédez à Azure Arc.

- Sélectionnez Gérer les serveurs.

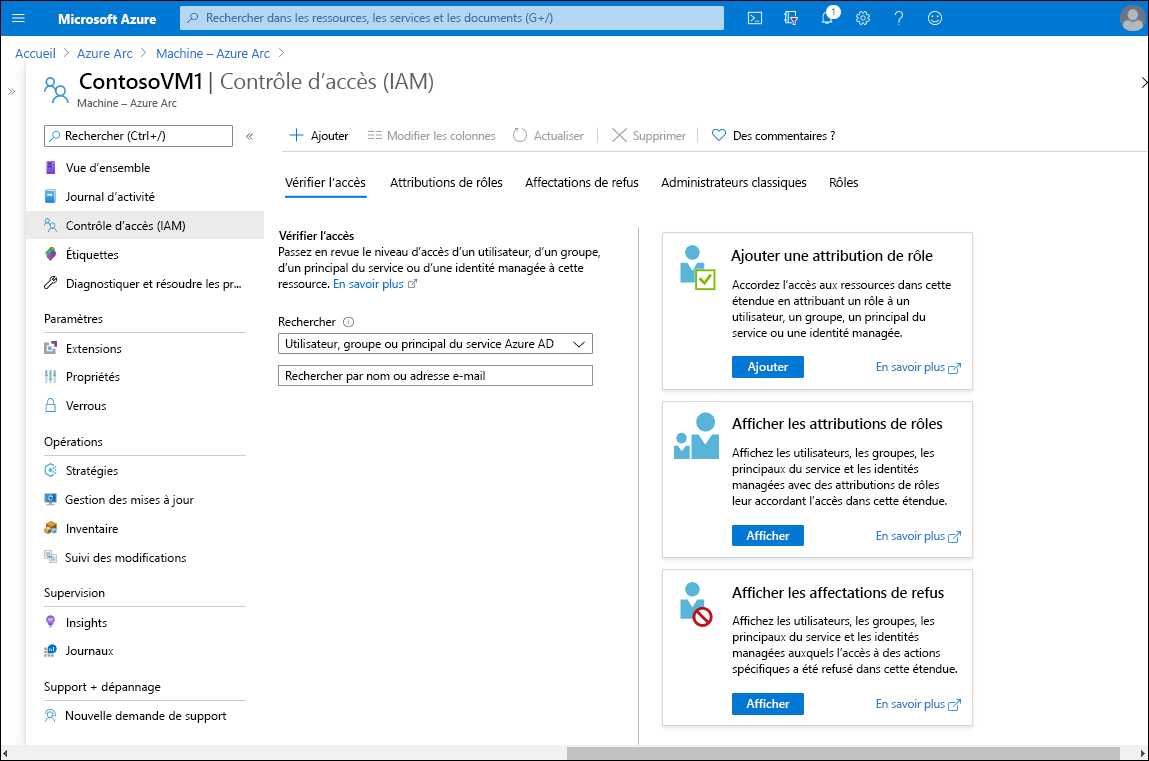

- Dans la liste des serveurs gérés, sélectionnez le serveur approprié puis, dans le volet de navigation, sélectionnez Contrôle d’accès (IAM).

Le tableau suivant décrit les cinq onglets disponibles sur la page Contrôle d’accès (IAM) et les actions que vous pouvez effectuer sur ceux-ci.

Tab

Explication

Vérifier l’accès

Vous pouvez utiliser les liens de l’onglet Vérifier l’accès pour ajouter une attribution de rôle à la ressource, passer en revue les attributions de rôles et visualiser les affectations de refus. Vous pouvez aussi rechercher des principaux de sécurité Microsoft Entra spécifiques, comme des utilisateurs et des groupes, et déterminer les niveaux d’accès dont ils disposent sur la ressource. Pour plus d’informations, consultez Démarrage rapide : Vérifier l’accès d’un utilisateur aux ressources Azure.

Affectations de rôles

Sous l’onglet Attributions de rôle, vous pouvez passer en revue les attributions de rôles actuelles et apporter les modifications nécessaires. Pour plus d’informations sur les attributions de rôle, consultez Ajouter ou supprimer des attributions de rôle Azure en utilisant le portail Azure.

Affectations de refus

Utilisez l’onglet Affectations de refus pour passer en revue les utilisateurs bloqués qui ne peuvent pas effectuer des actions spécifiques, même si une attribution de rôle leur accorde l’accès nécessaire. Pour plus d’informations sur les affectations de refus, consultez Répertorier les affectations de refus à l’aide du portail Azure.

Administrateurs classiques

Sous l’onglet Administrateurs classiques, passez en revue les administrateurs classiques de votre organisation. Ces utilisateurs sont nécessaires seulement si vous utilisez encore des déploiements Azure Classic. Pour plus d’informations, consultez Administrateurs d’abonnement Azure Classic.

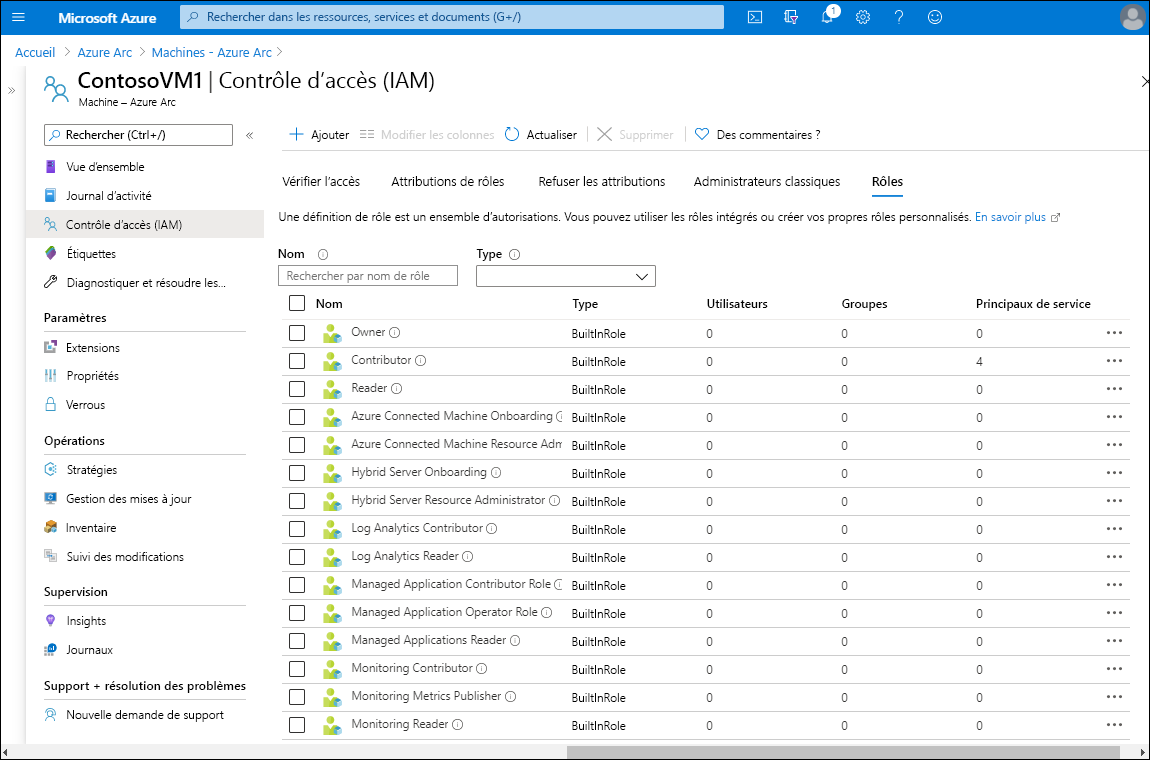

Rôles

Sous l’onglet Rôles, vous pouvez affecter des comptes d’utilisateur aux rôles intégrés. Vous ajoutez une attribution de rôle à partir de la barre d’outils. Pour plus d’informations sur les rôles, consultez Ajouter ou supprimer des attributions de rôle Azure en utilisant le portail Azure.

Conseil

Dans la barre d’outils, sélectionnez + Ajouter pour ajouter un coadministrateur ou une nouvelle attribution de rôle.

Documentation supplémentaire

Pour plus d’informations, consultez le document suivant.