Administrer les méthodes d’authentification FIDO2 et sans mot de passe

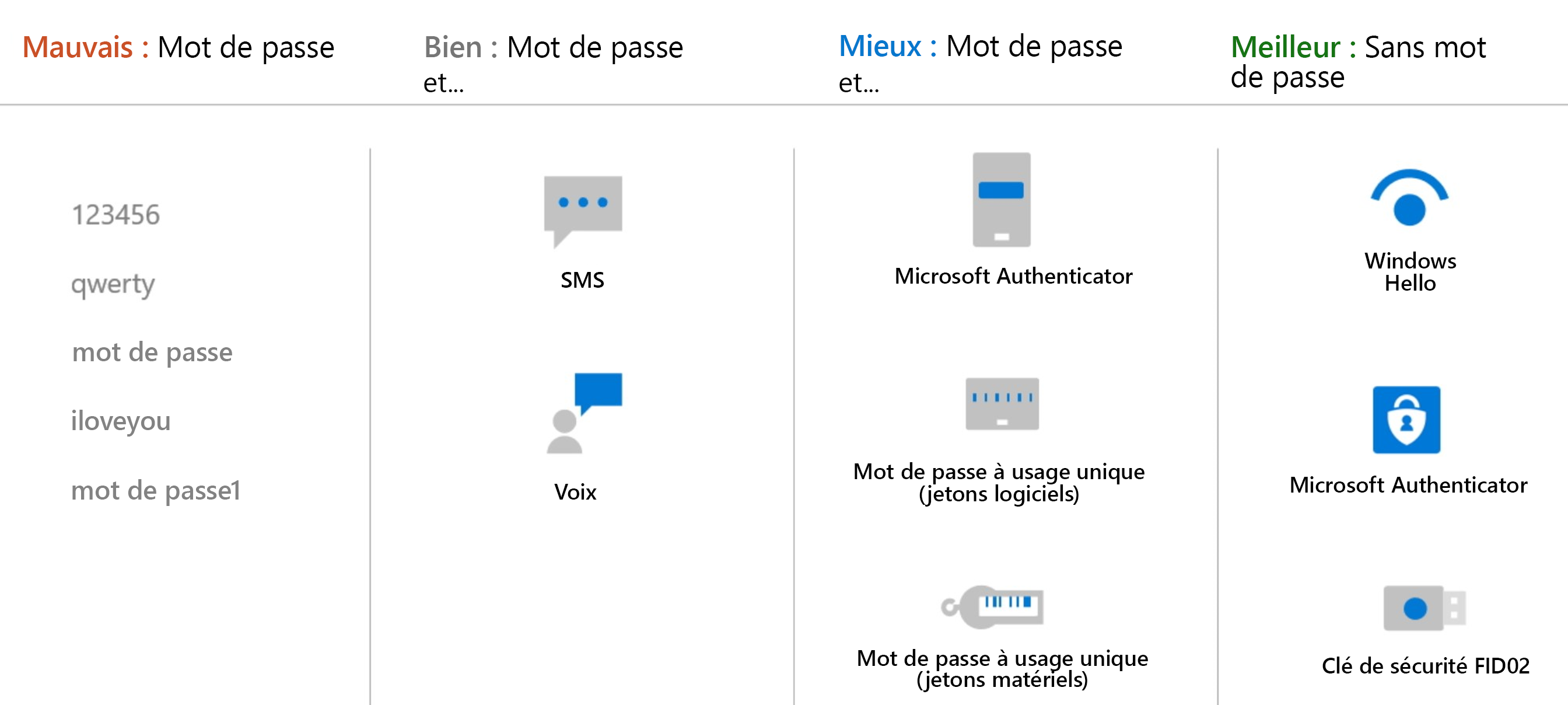

Dans le cadre de l'expérience de connexion pour les comptes dans Microsoft Entra ID, les utilisateurs peuvent vérifier leur identité de plusieurs manières. Par le passé, un nom d’utilisateur et un mot de passe étaient les moyens les plus courants pour qu’un utilisateur fournisse des informations d’identification. Grâce aux fonctionnalités d'authentification et de sécurité modernes de Microsoft Entra ID, ce mot de passe de base peut être complété ou remplacé par des méthodes d'authentification plus sécurisées.

Les méthodes d’authentification sans mot de passe telles que Windows Hello, les clés de sécurité FIDO2 et l’application Microsoft Authenticator permettent les événements de connexion les plus sécurisés.

L'authentification multifacteur renforce la sécurité par rapport à l'utilisation d'un simple mot de passe lors de la connexion. L’utilisateur peut être invité à fournir d’autres formes d’authentification. L’utilisateur peut être amené à répondre à une notification Push, ou entrer un code issu d’un jeton logiciel ou matériel. Enfin, l’utilisateur devra peut-être répondre à un appel téléphonique ou à un SMS.

Simplifiez l’expérience d’intégration de l’utilisateur en vous inscrivant à la fois pour l’authentification MFA et pour la réinitialisation de mot de passe en libre-service (SSPR). Microsoft vous recommande d’activer l’enregistrement des informations de sécurité combinées. Pour la résilience, nous vous recommandons de demander aux utilisateurs de s’inscrire à plusieurs méthodes d’authentification. Lorsqu’une méthode n’est pas disponible pour un utilisateur lors d’une connexion ou SSPR, il peut choisir de s’authentifier avec une autre méthode.

Robustesse et sécurité des méthodes d’authentification

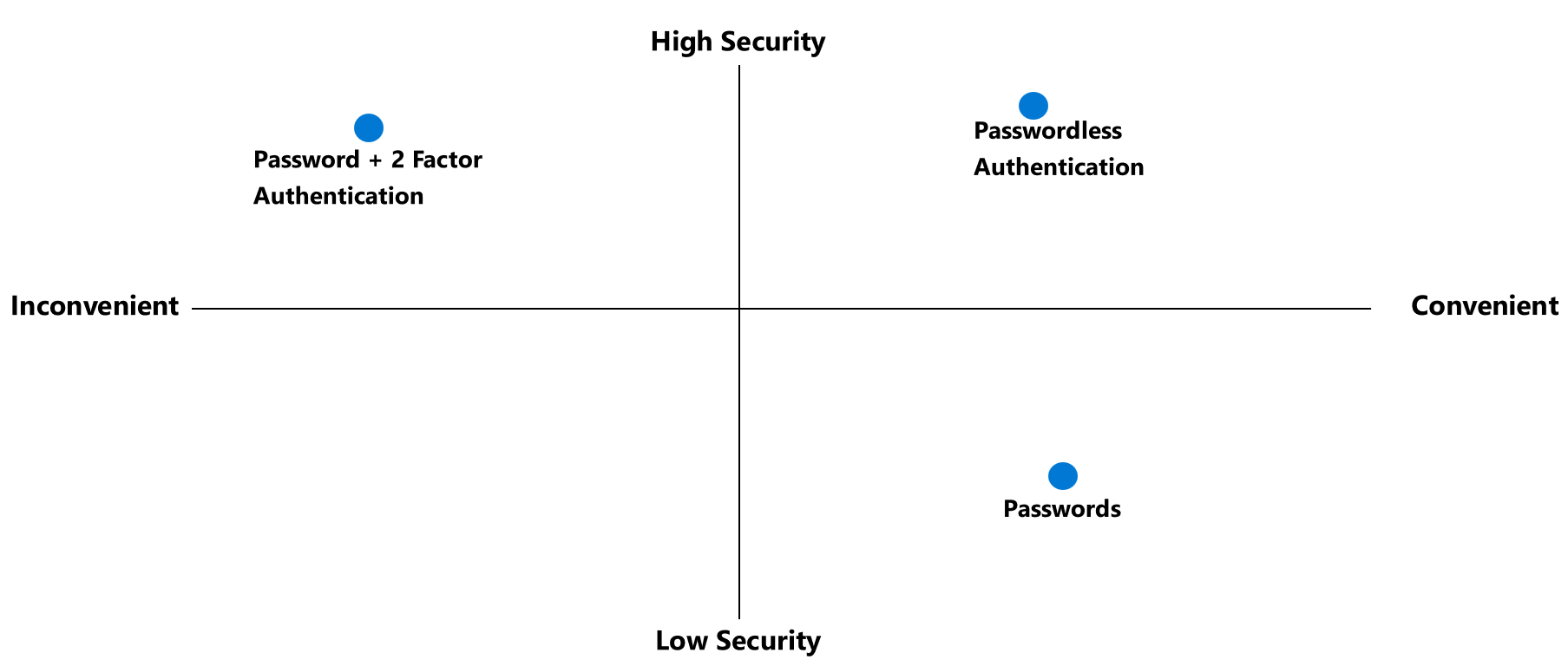

Lorsque vous déployez des caractéristiques comme l'authentification multifacteur dans votre organisation, révisez les méthodes d'authentification disponibles. Optez pour des méthodes qui remplissent ou dépassent vos exigences en termes de sécurité, de facilité d’utilisation et de disponibilité. Dans la mesure du possible, utilisez des méthodes d’authentification avec le niveau de sécurité le plus élevé.

Le tableau suivant décrit les considérations relatives à la sécurité pour les méthodes d’authentification disponibles. La disponibilité indique que l’utilisateur est en mesure d’utiliser la méthode d’authentification, et ne se réfère pas à la disponibilité du service dans Microsoft Entra ID :

| Méthode d’authentification | Sécurité | Usage | Disponibilité |

|---|---|---|---|

| Windows Hello Entreprise | Élevé | Élevé | Élevé |

| Application Microsoft Authenticator | Élevé | Élevé | Élevé |

| Clé de sécurité FIDO2 | Élevé | Élevé | Élevé |

| Jetons matériels OATH (version préliminaire) | Moyenne | Moyenne | Élevé |

| Jetons logiciels OATH | Moyenne | Moyenne | Élevé |

| SMS | Moyenne | Élevé | Moyenne |

| Voix | Moyenne | Moyenne | Moyenne |

| Mot de passe | Faible | Élevé | Élevé |

Conseil

Pour plus de flexibilité et de facilité d’utilisation, nous vous recommandons d’utiliser l’application Microsoft Authenticator. Cette méthode d’authentification offre une expérience utilisateur optimale, ainsi que plusieurs modes (authentification sans mot de passe, notifications push MFA et codes OATH, notamment).

Fonctionnement de chaque méthode d’authentification

Certaines méthodes d’authentification peuvent être utilisées comme facteur principal lorsque vous vous connectez à une application ou à un appareil. Un bon exemple d’authentification principale est l’utilisation d’une clé de sécurité FIDO2 ou d’un mot de passe. Les autres méthodes d’authentification ne sont disponibles qu’en tant que facteur secondaire. Par exemple, lorsque vous utilisez l'authentification multifacteur ou SSPR.

Le tableau suivant décrit quand une méthode d’authentification peut être utilisée lors d’un événement de connexion :

| Méthode | Authentification principale | Authentification secondaire |

|---|---|---|

| Windows Hello Entreprise | Oui | MFA |

| Application Microsoft Authenticator | Oui (préversion) | Authentification multifacteur et réinitialisation de mot de passe en libre-service |

| Clé de sécurité FIDO2 | Oui | MFA |

| Jetons matériels OATH (version préliminaire) | Non | Authentification multifacteur et réinitialisation de mot de passe en libre-service |

| Jetons logiciels OATH | Non | Authentification multifacteur et réinitialisation de mot de passe en libre-service |

| SMS | Oui (préversion) | Authentification multifacteur et réinitialisation de mot de passe en libre-service |

| Appel vocal | Non | Authentification multifacteur et réinitialisation de mot de passe en libre-service |

| Mot de passe | Oui |

Toutes ces méthodes d’authentification peuvent être configurées dans le portail Azure, et de plus en plus à l’aide des API REST Microsoft Graph bêta.

Remarque

Dans Microsoft Entra ID, un mot de passe constitue souvent l’une des méthodes d’authentification principales. Vous ne pouvez pas désactiver la méthode d’authentification par mot de passe. Si vous utilisez un mot de passe comme facteur d'authentification principal, renforcez la sécurité des événements de connexion à l'aide de l'authentification multifacteur.

Les méthodes de vérification suivantes peuvent être utilisées dans certains scénarios :

- Mots de passe d'application – Utilisés pour les anciennes applications qui ne prennent pas en charge l'authentification moderne et peuvent être configurés pour l'authentification multifacteur par utilisateur.

- Questions de sécurité : utilisées uniquement pour SSPR.

- Adresse e-mail : utilisée uniquement pour SSPR.

Qu’est-ce que FIDO2

L’Alliance FIDO (Fast Identity Online) permet de promouvoir les spécifications d’authentification ouvertes et de réduire l’utilisation de mots de passe comme forme d’authentification. FIDO2 est la dernière spécification incorporant la spécification d’authentification web (WebAuthn). Les utilisateurs peuvent enregistrer, puis sélectionner une clé de sécurité FIDO2 dans l’interface de connexion en tant que principal moyen d’authentification. Ces clés de sécurité FIDO2 sont généralement des périphériques USB, mais elles peuvent également utiliser le Bluetooth ou le NFC. Avec un périphérique matériel gérant l’authentification, la sécurité d’un compte augmente car il n’existe aucun mot de passe qui pourrait être exposé ou deviné. Les clés de sécurité FIDO2 peuvent être utilisées pour accéder à leurs appareils Microsoft Entra ID ou Microsoft Entra hybrides connectés à Windows 10 ou 11 et obtenir une signature unique pour leurs ressources cloud et locales. Les utilisateurs peuvent également se connecter aux navigateurs pris en charge. Les clés de sécurité FIDO2 constituent une excellente solution pour les entreprises qui sont très sensibles à la sécurité ou ayant des scénarios ou des employés qui ne sont pas prêts à ou capables d’utiliser leur téléphone comme deuxième facteur.

- Les clés de sécurité FIDO2 représentent une méthode d’authentification sans mot de passe basée sur une spécification impossible à hameçonner. Elles peuvent s’afficher dans n’importe quel facteur de forme

- Fast Identity Online (FIDO) est une spécification ouverte pour l’authentification sans mot de passe

- FIDO permet aux utilisateurs et aux organisations de tirer profit de la spécification pour se connecter à leurs ressources sans nom d’utilisateur ni mot de passe, à l’aide d’une clé de sécurité externe ou d’une clé de plateforme intégrée à un appareil

Activer la méthode de clé de sécurité FIDO2

Connectez-vous au Centre d'administration Microsoft Entra.

Accédez à Protection - Méthodes d’authentification - Stratégie de méthode d'authentification.

Sous la méthode Clé de sécurité FIDO2, choisissez les options suivantes :

- Activer - Oui ou Non

- Cible - Tous les utilisateurs ou les utilisateurs sélectionnés

Enregistrez la configuration.

Gérer l’inscription des utilisateurs et les clés de sécurité FIDO2

- Accédez à https://myprofile.microsoft.com.

- Connectez-vous si vous ne l’avez pas déjà fait.

- Sélectionnez Informations de sécurité.

- Si l'utilisateur a déjà enregistré au moins une méthode d'authentification multifacteur, il peut immédiatement enregistrer une clé de sécurité FIDO2.

- Si au moins une méthode d'authentification multifacteur n'est pas enregistrée, elle doit être ajoutée.

- Ajoutez une clé de sécurité FIDO2 en sélectionnant Ajouter une méthode et en choisissant Clé de sécurité.

- Choisissez Périphérique USB ou Appareil NFC.

- Préparez votre clé et choisissez Suivant.

- Une fenêtre s’affichera et demandera à l’utilisateur de créer/saisir un code confidentiel pour la clé de sécurité, puis d’effectuer le geste de requis pour la clé biométrique ou tactile.

- L’utilisateur revient à l’expérience d’inscription combinée et est invité à fournir un nom explicite pour la clé, afin de pouvoir l’identifier s’il en possède plusieurs. Sélectionnez Suivant.

- Sélectionnez Terminé pour terminer la procédure.

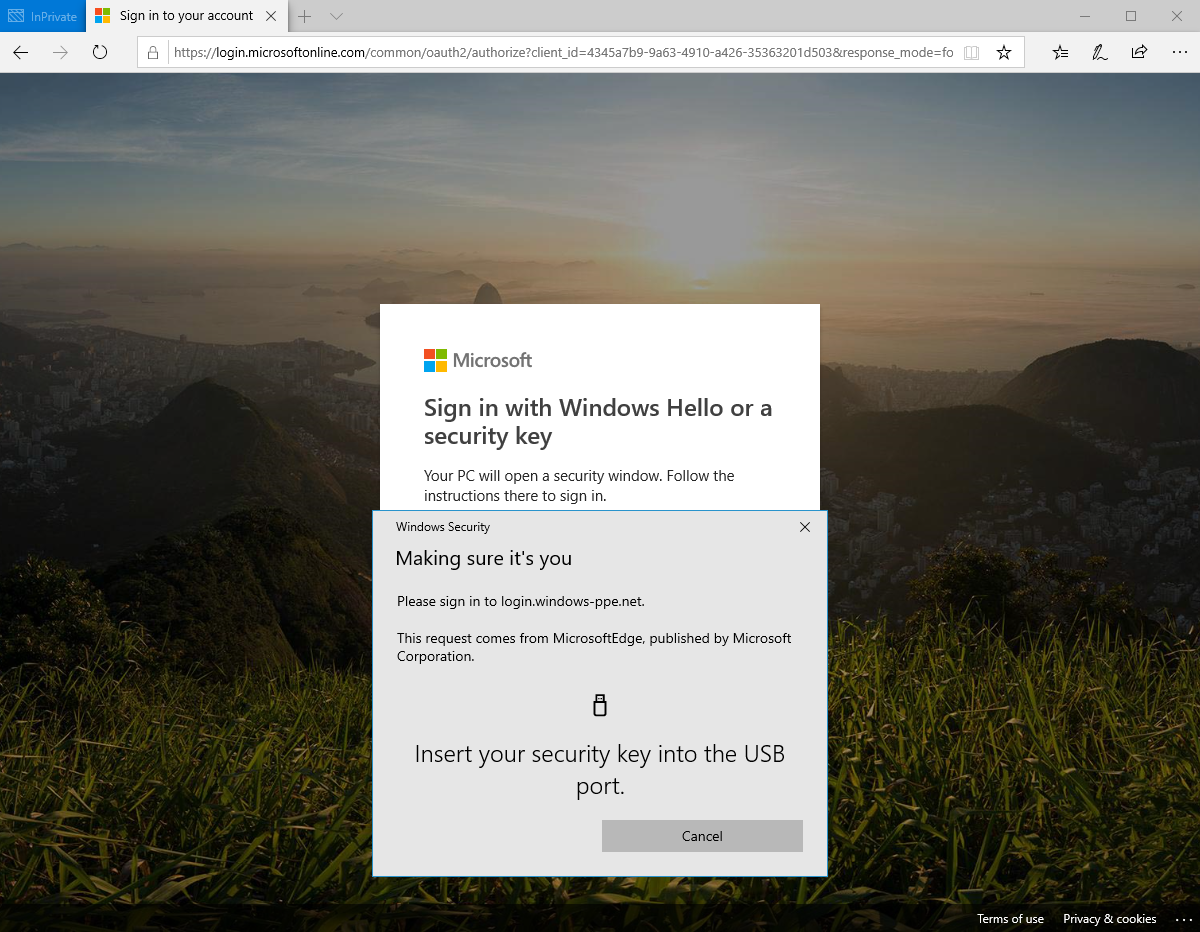

Se connecter avec les informations d’identification sans mot de passe

Dans l’exemple ci-dessous, un utilisateur a déjà approvisionné sa clé de sécurité FIDO2. L’utilisateur peut choisir de se connecter sur le web avec sa clé de sécurité FIDO2 dans un navigateur pris en charge par Windows 10 version 1903 ou ultérieure, ou Windows 11.

Configuration requise pour le déploiement cloud uniquement

- Windows 10 version 1511 ou ultérieure, ou Windows 11

- Compte Microsoft Azure

- Microsoft Entra ID

- Authentification multifacteur

- Modern Management : facultatif, Microsoft Intune ou gestion des appareils mobiles (MDM) tierce prise en charge

- Abonnement Microsoft Entra ID Premium P1 ou P2 : facultatif, requis pour l'inscription GPM automatique lorsque l'appareil joint Microsoft Entra ID.