Implémenter une solution d’authentification basée sur Windows Hello Entreprise

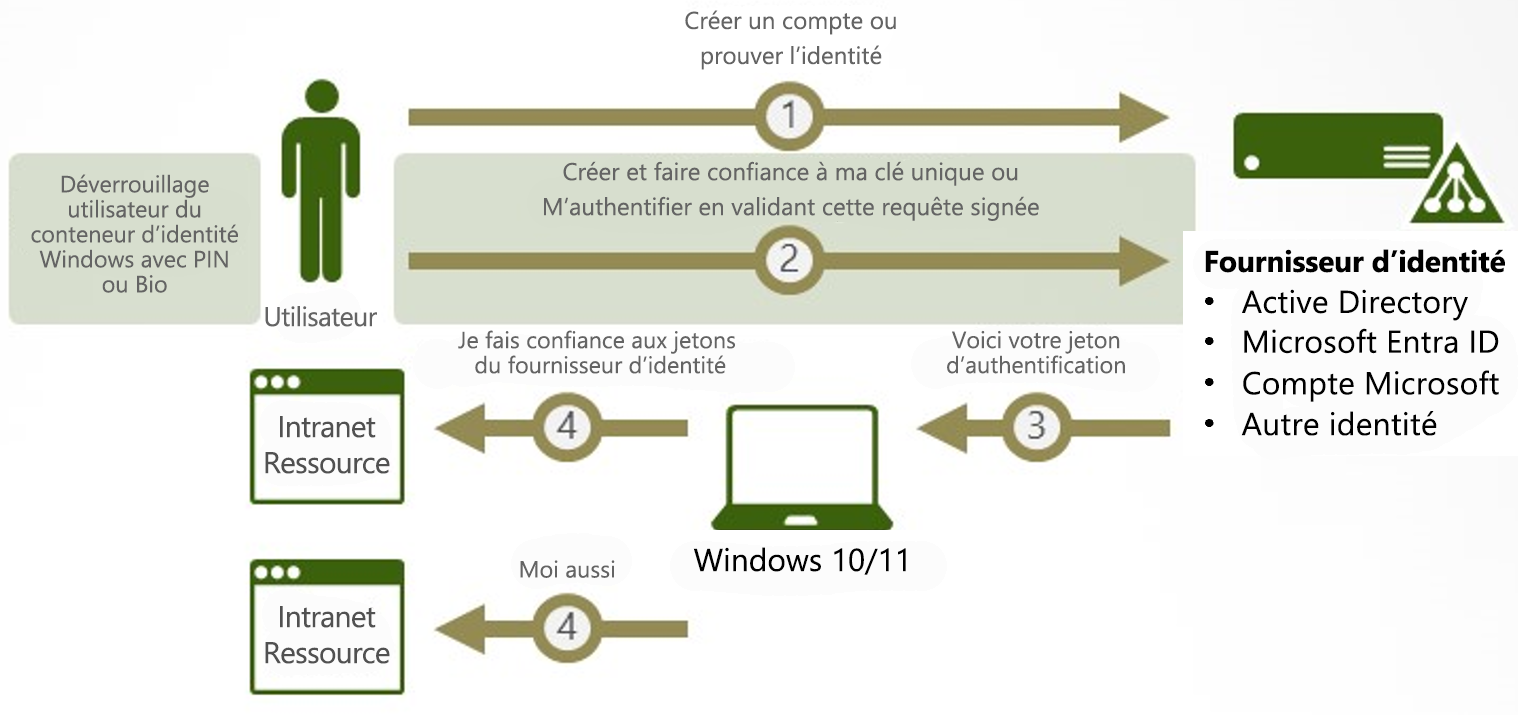

Dans Windows 10, Windows Hello Entreprise remplace les mots de passe par une authentification à deux facteurs forte sur les PC et appareils mobiles. Cette authentification se compose d’un nouveau type d’informations d’identification utilisateur qui sont liées à un appareil et utilise un code biométriques ou un code PIN. Windows Hello Entreprise permet aux utilisateurs de s’authentifier auprès d’un compte Active Directory ou Microsoft Entra.

Windows Hello résout les problèmes de mot de passe suivants :

- Les mots de passe forts peuvent être difficiles à mémoriser et les utilisateurs réutilisent souvent les mots de passe sur plusieurs sites.

- Les violations de serveur peuvent exposer des informations d’identification réseau symétriques (mots de passe).

- Les mots de passe sont soumis à des attaques par relecture.

- Les utilisateurs peuvent exposer par inadvertance leur mot de passe en raison des attaques par hameçonnage.

Fonctionnement de Windows Hello Entreprise : Points clés

- Les informations d’identification Windows Hello sont basées sur un certificat ou une paire de clés asymétrique. Les informations d’identification Windows Hello peuvent être liées à l’appareil, et le jeton obtenu à l’aide des informations d’identification est également lié à l’appareil.

- Le fournisseur d'identité (par exemple, Active Directory, Microsoft Entra ID ou un compte Microsoft) valide l'identité de l'utilisateur et mappe la clé publique Windows Hello à un compte d'utilisateur lors de l'étape d'inscription.

- Les clés peuvent être générées au format matériel (TPM 1.2 ou 2.0 pour les entreprises et TPM 2.0 pour les consommateurs) ou logiciel, selon la stratégie appliquée.

- L’authentification à deux facteurs correspond à la combinaison d’une clé ou d’un certificat d’appareil à quelque chose que l’utilisateur seul connaît (un code confidentiel) ou à quelque chose qui caractérise l’utilisateur (biométrie). Le mouvement Windows Hello est propre à chaque appareil et n’est pas partagé avec le serveur. Les modèles biométriques sont stockés localement sur un appareil. Le PIN n’est jamais stocké ou partagé.

- La clé privée ne quitte jamais un appareil lors de l’utilisation du module TPM. Le serveur d’authentification dispose d’une clé publique mappée au compte d’utilisateur lors de la procédure d’inscription.

- Les entrées de code PIN et les gestes biométriques déclenchent l’utilisation par Windows 10 de la clé privée pour signer par chiffrement les données envoyées au fournisseur d’identité. Le fournisseur d’identité vérifie l’identité de l’utilisateur et authentifie l’utilisateur.

- Les comptes personnels (comptes Microsoft) et d’entreprise (Active Directory ou Microsoft Entra ID) utilisent un conteneur unique pour les clés. Toutes les clés sont séparées par les domaines des fournisseurs d’identité pour assurer la confidentialité des utilisateurs.

- Les clés de certificat privées peuvent être protégées par le conteneur Windows Hello et le mouvement Windows Hello.

Création de groupes de sécurité

Windows Hello Entreprise utilise plusieurs groupes de sécurité pour simplifier le déploiement et la gestion.

Important

Si votre environnement comporte un ou plusieurs contrôleurs de domaine Windows Server 2016 dans le domaine sur lequel vous déployez Windows Hello entreprise, ignorez le groupe de sécurité Create the KeyCredentials Admins. Les domaines qui incluent des contrôleurs de domaine Windows Server 2016 utilisent le groupe KeyAdmins, qui est créé lors de l’installation du premier contrôleur de domaine Windows Server 2016.

Créer le groupe de sécurité KeyCredential Admins

Microsoft Entra Connect synchronise la clé publique sur l’objet utilisateur créé lors de l’approvisionnement. Vous attribuez des autorisations d’écriture et de lecture à ce groupe pour l’attribut Active Directory. Cela garantit que le service Microsoft Entra Connect peut ajouter et supprimer des clés dans le cadre de son workflow habituel.

- Connectez-vous à un contrôleur de domaine ou à des stations de travail de gestion avec des informations d’identification équivalentes à l’administrateur de domaine.

- Ouvrez Utilisateurs et ordinateurs Active Directory.

- Sélectionnez Affichage puis Fonctionnalités avancées.

- Développez le nœud de domaine dans le volet de navigation.

- Cliquez avec le bouton droit sur le conteneur Utilisateurs. Sélectionnez Nouveau. Sélectionnez Groupe.

- Tapez Keycredential Admins dans la zone de texte Nom du groupe .

- Sélectionnez OK.

Créer le groupe de sécurité Utilisateurs de Windows Hello Entreprise

Le groupe Utilisateurs de Windows Hello Entreprise est utilisé pour faciliter le déploiement de Windows Hello Entreprise en plusieurs phases. Vous attribuez des autorisations de stratégie de groupe et de modèle de certificat à ce groupe pour simplifier le déploiement en ajoutant les utilisateurs au groupe. Cela fournit aux utilisateurs les autorisations appropriées pour configurer Windows Hello Entreprise et s’inscrire au certificat d’authentification Windows Hello Entreprise.

- Connectez-vous à un contrôleur de domaine ou à des stations de travail de gestion avec des informations d’identification équivalentes à l’administrateur de domaine.

- Ouvrez Utilisateurs et ordinateurs Active Directory.

- Sélectionnez Affichage puis Fonctionnalités avancées.

- Développez le nœud de domaine dans le volet de navigation.

- Cliquez avec le bouton droit sur le conteneur Utilisateurs. Sélectionnez Nouveau. Sélectionnez Groupe.

- Saisissez Utilisateurs Windows Hello Entreprise dans la zone de texte Nom du groupe.

- Sélectionnez OK.

Processeur de sécurité Microsoft Pluton

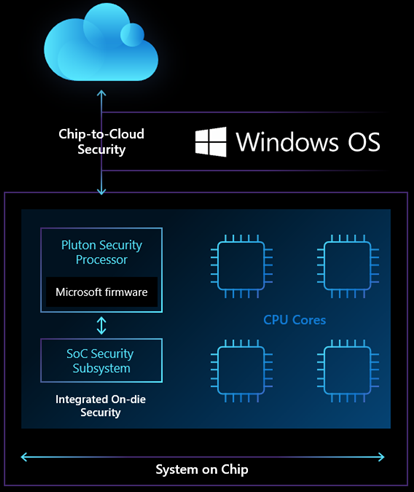

Aujourd’hui, le cœur de la sécurité du système d’exploitation réside, sur la plupart des PC, dans une puce distincte du processeur, appelée « module de plateforme sécurisée » (TPM). Le TPM est un composant matériel permettant de stocker de façon sécurisée les clés et les mesures qui vérifient l’intégrité du système. Les TPM sont pris en charge dans Windows depuis plus de dix ans et alimentent de nombreuses technologies critiques, telles que Windows Hello et BitLocker. L’efficacité du TPM à exécuter des tâches de sécurité critiques a poussé les attaquants à innover. Ceci est très courant dans le cas d’une personne malveillante qui vole des données ou obtient temporairement un accès physique à un PC. Ces techniques d’attaque sophistiquées ciblent le canal de communication entre l’UC et le TPM, qui est généralement une interface de bus. Cette interface bus permet au processeur principal et au processeur de sécurité de partager des informations. Elle permet également aux attaquants de voler ou de modifier les informations en transit à l’aide d’une attaque physique.

La conception de Pluton empêche les attaques potentielles de ce canal de communication en générant la sécurité directement dans l’UC. Les PC Windows qui utilisent l’architecture Pluton émuleront d’abord un module TPM. Cette émulation fonctionne avec les spécifications TPM et les API existantes. Enfin, cela permettra aux clients de bénéficier immédiatement de la sécurité améliorée pour les fonctionnalités Windows qui reposent sur le module TPM. C’est le cas, par exemple, de BitLocker et de System Guard. Les appareils Windows avec Pluton utilisent le processeur de sécurité Pluton pour protéger les informations d’identification, les identités des utilisateurs, les clés de chiffrement et les données personnelles. Aucune de ces informations ne peut être supprimée de Pluton, même si un attaquant a installé un logiciel malveillant ou a une possession physique complète du PC.

- Collaboration intégrée avec AMD, Intel, Qualcomm et autres.

- Clé de chiffrement du matériel de sécurité (SHACK).

- Mise à jour/remplacement de la puce du TPM, que les pirates apprennent à pirater.

- Basé sur la technologie novatrice dans Azure Sphere et la sécurité Xbox.