Déployer et gérer la protection par mot de passe

Les utilisateurs créent souvent des mots de passe basés sur des mots locaux courants, par exemple une école, une équipe de sport ou une personne célèbre. Ces mots de passe sont faciles à deviner et offrent une faible protection contre les attaques par dictionnaire. Pour appliquer des mots de passe forts au sein de votre organisation, la protection par mot de passe Microsoft Entra fournit une liste globale et personnalisée de mots de passe interdits. Toute demande de changement de mot de passe échoue si le mot de passe correspond à une entrée de la liste personnalisée de mots de passe interdits.

La protection par mot de passe Microsoft Entra est conçue dans le respect des principes suivants :

- Les contrôleurs de domaine ne doivent jamais communiquer directement avec Internet.

- Aucun nouveau port réseau n’est ouvert sur les contrôleurs de domaine.

- Aucune modification du schéma AD DS n’est requise. Le logiciel utilise le conteneur AD DS et les objets de schéma serviceConnectionPoint existants.

- Aucun niveau fonctionnel minimal de domaine ou de forêt (DFL\FFL) AD DS n’est requis.

- Le logiciel ne crée pas de compte ni n’en exige dans les domaines AD DS qu’il protège.

- Les mots de passe utilisateur en texte clair ne quittent jamais le contrôleur de domaine, que ce soit pendant les opérations de validation de mot de passe ou à tout autre moment.

- Le logiciel n’est pas dépendant d’autres fonctionnalités de Microsoft Entra. Par exemple, la synchronisation du hachage du mot de passe (PHS) de Microsoft Entra n’est pas requise et n’est pas liée à la protection par mot de passe Microsoft Entra pour son fonctionnement.

- Le déploiement incrémentiel est pris en charge, sous réserve que la stratégie de mot de passe soit appliquée uniquement à l’endroit où l’agent du contrôleur de domaine est installé.

Créer un compte Azure et ajouter des licences d'essai Microsoft Entra ID Premium P2

Les tâches de cet exercice et les exercices de ce parcours d'apprentissage exigent que vous disposiez déjà d'un abonnement Azure que vous pouvez utiliser ou que vous vous inscriviez à un compte d'essai Azure. Si vous disposez déjà de votre propre abonnement Azure, vous pouvez ignorer cette tâche et passer à la suivante.

- Dans un navigateur web, accédez au portail Azure.

- Faites défiler la page pour découvrir tous les avantages et les services gratuits disponibles.

- Sélectionnez Démarrer gratuitement.

- Utilisez l’Assistant pour vous inscrire à votre abonnement à la version d’évaluation d’Azure.

- Vous avez besoin d'une licence Microsoft Entra P2 pour effectuer certains exercices. Dans l'organisation que vous avez créée, recherchez et sélectionnez Microsoft Entra ID.

- Dans le menu de navigation gauche, sélectionnez Prise en main.

- Sous Bien démarrer avec Microsoft Entra, sélectionnez Obtenir un essai gratuit pour Microsoft Entra Premium.

- Dans le volet Activer, sous Microsoft Entra Premium P2, sélectionnez Essai gratuit, puis Activer.

- Dans le menu de navigation, sélectionnez Vue d’ensemble.

- Actualisez le navigateur jusqu'à ce que Microsoft Entra Premium P2 s'affiche sous le nom de l'organisation. Cela peut prendre quelques minutes.

- Il se peut que vous deviez vous déconnecter et vous reconnecter à Microsoft Azure si vous rencontrez des problèmes avec les fonctionnalités attendues qui ne sont pas disponibles.

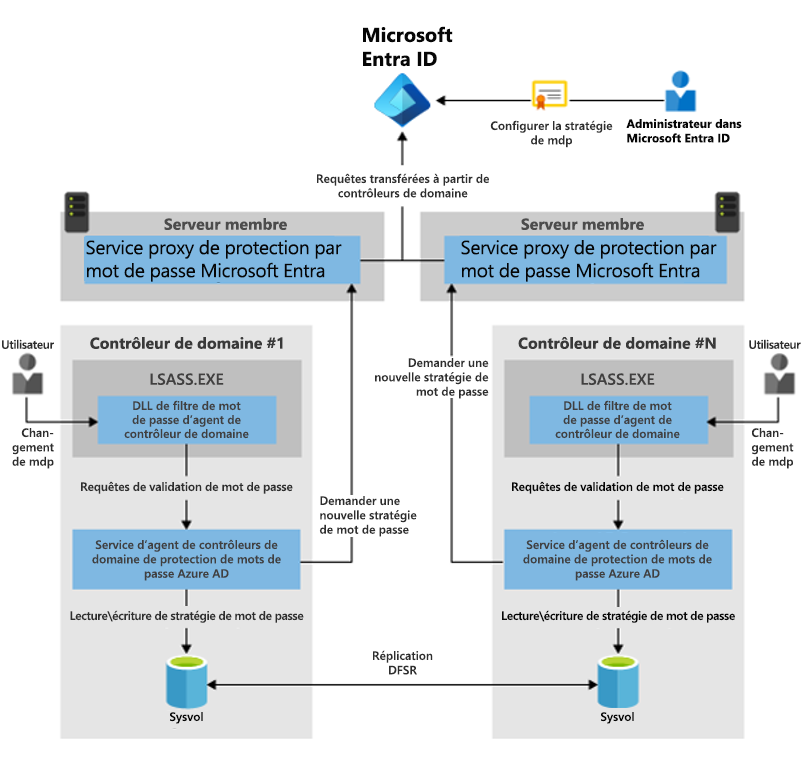

Comment fonctionne la protection par mot de passe Microsoft Entra

Les composants locaux de la protection par mots de passe Microsoft Entra fonctionnent comme suit :

- Chaque instance du service proxy de protection par mot de passe Microsoft Entra s’autopublie sur les contrôleurs de domaine de la forêt en créant un objet serviceConnectionPoint dans Active Directory.

- Chaque service de l’agent du contrôleur de domaine pour la protection par mot de passe Microsoft Entra crée également un objet serviceConnectionPoint dans Active Directory. Cet objet est principalement utilisé pour la création de rapports et les diagnostics.

- Le service de l'agent du contrôleur de domaine est chargé d'initier le téléchargement d'une nouvelle stratégie de mot de passe à partir de Microsoft Entra. La première étape consiste à localiser un service proxy de protection par mot de passe Microsoft Entra en recherchant dans la forêt des objets serviceConnectionPoint du proxy.

- Quand un service proxy disponible est trouvé, l’agent du contrôleur de domaine envoie une demande de téléchargement de stratégie de mot de passe à ce service proxy. Le service proxy envoie à son tour la requête à Microsoft Entra, puis renvoie la réponse au service de l'agent du contrôleur de domaine.

- Après réception d'une nouvelle stratégie de mot de passe de Microsoft Entra, le service de l'agent du contrôleur de domaine stocke la stratégie dans un dossier dédié à la racine du partage de dossiers sysvol de son domaine. Le service de l’agent du contrôleur de domaine supervise également ce dossier, au cas où des stratégies plus récentes s’y répliqueraient à partir d’autres services de l’agent du contrôleur de domaine dans le domaine.

- Le service de l’agent du contrôleur de domaine demande toujours une nouvelle stratégie au démarrage. Après démarrage, le service de l’agent du contrôleur de domaine vérifie toutes les heures l’âge de la stratégie en vigueur disponible localement. Si la stratégie a plus d'une heure, l'agent du contrôleur de domaine demande à Microsoft Entra une nouvelle stratégie à travers le service proxy, comme décrit précédemment. Si la stratégie actuelle n’a pas plus d’une heure, l’agent du contrôleur de domaine continue de l’utiliser.

- Lorsque des événements de modification de mot de passe sont reçus par un contrôleur de domaine, la stratégie mise en cache est utilisée pour déterminer si le nouveau mot de passe est accepté ou rejeté.

Pour protéger votre environnement Active Directory Domain Services (AD DS) local, vous pouvez installer et configurer la protection par mot de passe Microsoft Entra pour qu’elle fonctionne avec votre contrôleur de domaine local. Cette unité explique comment installer et inscrire le service proxy de protection par mot de passe Microsoft Entra et l’agent du contrôleur de domaine de protection par mot de passe Microsoft Entra dans votre environnement local.

Stratégie de déploiement

Le diagramme suivant montre comment les composants de base de la protection par mot de passe Microsoft Entra opèrent ensemble dans un environnement Active Directory local :

Nous vous recommandons de commencer les déploiements en mode audit. Le mode audit est la configuration initiale par défaut où il est possible de continuer à définir des mots de passe. Les mots de passe qui seraient bloqués sont enregistrés dans le journal des événements. Après avoir déployé les serveurs proxy et les agents du contrôleur de domaine en mode audit, supervisez l’impact qu’aura la stratégie de mot de passe sur les utilisateurs lors de l’application de la stratégie.

Au cours de l’étape d’audit, de nombreuses organisations découvrent les situations suivantes :

- Elles doivent améliorer les processus opérationnels existants pour utiliser des mots de passe plus sécurisés.

- Les utilisateurs utilisent souvent des mots de passe non sécurisés.

- Elles doivent informer les utilisateurs des modifications de sécurisation à venir et de la façon de choisir des mots de passe plus sécurisés.

Il est également possible que la validation de mot de passe plus fort affecte l’automatisation de votre déploiement de contrôleur de domaine Active Directory existant. Nous vous recommandons d’effectuer au moins une promotion et une régression de contrôleur de domaine au cours de l’évaluation de la période d’audit afin de faciliter la détection de problèmes tels que les mots de passe faible qui empêchent la promotion et la régression.

Une fois que la fonctionnalité a été exécutée en mode audit pendant une période raisonnable, vous pouvez basculer la configuration de Audit à Appliquer pour exiger des mots de passe plus sécurisés. Durant cette période, il est recommandé d’exercer une surveillance supplémentaire.

Important

La protection par mot de passe Microsoft Entra peut uniquement valider les mots de passe pendant les opérations de changement ou de définition de mot de passe. Les mots de passe qui ont été acceptés et stockés dans Active Directory avant le déploiement de la protection par mot de passe Microsoft Entra ne sont jamais validés et continuent de fonctionner en l’état. Au fil du temps, tous les utilisateurs et comptes finissent par utiliser des mots de passe validés par la protection par mot de passe Microsoft Entra à mesure que les mots de passe existants arrivent à expiration. Les comptes configurés avec l’option « Le mot de passe n’expire jamais » ne sont pas concernés.

Considérations relatives aux forêts multiples

Il n’y a aucune exigence supplémentaire pour déployer la protection par mot de passe Microsoft Entra dans plusieurs forêts.

Chaque forêt est configurée indépendamment. Chaque proxy de protection par mot de passe Microsoft Entra ne peut prendre en charge que les contrôleurs de domaine de la forêt à laquelle il est joint.

Le logiciel de protection par mot de passe Microsoft Entra figurant dans une forêt donnée n’a pas connaissance des logiciels de protection par mot de passe déployés dans d’autres forêts, quelles que soient les configurations d’approbation Active Directory.

Considérations relatives au contrôleur de domaine en lecture seule

Les événements de modification ou de définition de mot de passe ne sont pas traités ou conservés sur les contrôleurs de domaine en lecture seule (RODC). Au lieu de cela, ils sont transférés vers des contrôleurs de domaine accessibles en écriture. Vous n’êtes pas obligé d’installer le logiciel de l’agent DC de protection par mot de passe Microsoft Entra sur les RODC.

Par ailleurs, il n’est pas possible d’exécuter le service proxy de protection par mot de passe Microsoft Entra sur un contrôleur de domaine en lecture seule.

Considérations relatives à la haute disponibilité

La principale préoccupation pour la protection par mot de passe est la disponibilité des serveurs proxy de protection par mot de passe Microsoft Entra lorsque les contrôleurs de domaine dans une forêt essaient de télécharger de nouvelles stratégies ou d’autres données à partir d’Azure. Chaque agent DC de protection par mot de passe Microsoft Entra utilise un algorithme de style tourniquet (round-robin) simple lorsqu’il décide du serveur proxy à appeler. L’agent ignore les serveurs proxy qui ne répondent pas.

Pour la plupart des déploiements Active Directory totalement connectés avec réplication saine de l’état de l’annuaire et du dossier sysvol, deux serveurs proxy de protection par mot de passe Microsoft Entra suffisent pour garantir la disponibilité. Cette configuration entraîne un téléchargement en temps voulu des nouvelles stratégies et d’autres données. Si vous le souhaitez, vous pouvez déployer des serveurs proxy de protection par mot de passe Microsoft Entra supplémentaires.

La conception du logiciel de l’agent DC de protection par mot de passe Microsoft Entra atténue les problèmes habituels associés à la haute disponibilité. L’agent DC de protection par mot de passe Microsoft Entra gère un cache local de la stratégie de mot de passe la plus récemment téléchargée. Même si tous les serveurs proxy inscrits deviennent indisponibles, les agents DC de protection par mot de passe Microsoft Entra continuent d’appliquer leur stratégie de mot de passe mis en cache.

Une fréquence de mise à jour raisonnable pour les stratégies de mot de passe dans un déploiement à grande échelle se compte généralement en jours, pas en heures, ni moins. Par conséquent, les pannes brèves des serveurs proxy ne posent pas de problèmes pour la protection par mot de passe Microsoft Entra.

Conditions requises pour le déploiement

Les licences requises pour la protection des mots de passe Active Directory sont les suivantes :

| Utilisateurs | Protection par mot de passe Microsoft Entra avec une liste générale de mots de passe interdits | Protection par mot de passe Microsoft Entra avec une liste personnalisée de mots de passe interdits |

|---|---|---|

| Utilisateurs du cloud uniquement | Microsoft Entra Gratuit | Microsoft Entra Premium P1 ou P2 |

| Utilisateurs synchronisés à partir d’une instance AD DS locale | Microsoft Entra Premium P1 ou P2 | Microsoft Entra Premium P1 ou P2 |

Les principales exigences suivantes s’appliquent :

Vous avez besoin d'un compte disposant des privilèges d'administrateur de domaine Active Directory dans le domaine racine de la forêt pour inscrire la forêt Windows Server Active Directory auprès de Microsoft Entra.

Le service de distribution de clés doit être activé sur tous les contrôleurs de domaine figurant dans le domaine qui exécutent Windows Server 2012. Par défaut, ce service est activé par le début du déclencheur manuel.

Une connectivité réseau doit exister entre au moins un contrôleur de domaine dans chaque domaine et au moins un serveur hébergeant le service proxy pour la protection par mot de passe Microsoft Entra. Cette connectivité doit autoriser le contrôleur de domaine à accéder au port 135 du mappeur de point de terminaison RPC et au port du serveur RPC sur le service proxy.

- Par défaut, le port du serveur RPC est un port RPC dynamique, mais il peut être configuré pour utiliser un port statique.

Toutes les machines où le service proxy de protection par mot de passe Microsoft Entra est installé doivent avoir un accès réseau aux points de terminaison suivants :

| Point de terminaison | Objectif |

|---|---|

https://login.microsoftonline.com |

Demandes d’authentification |

https://enterpriseregistration.windows.net |

Fonctionnalité de protection par mot de passe Microsoft Entra |

Agent DC de protection par mot de passe Microsoft Entra

Les conditions suivantes s’appliquent à l’agent DC de protection de mot de passe Microsoft Entra :

Toutes les machines où le logiciel de l’agent du contrôleur de domaine de protection par mot de passe Microsoft Entra est installé doivent exécuter Windows Server 2012 ou version ultérieure.

- Le domaine ou la forêt Active Directory n’ont pas besoin d’être au niveau fonctionnel du domaine Windows Server 2012 (DFL) ou au niveau fonctionnel de la forêt (FFL). Aucun niveau fonctionnel de domaine (DFL) ni de forêt (FFL) minimal n’est requis pour le logiciel de l’agent DC ou le logiciel de proxy à exécuter.

Toutes les machines qui exécutent l’agent du contrôleur de domaine de protection par mot de passe Microsoft Entra doivent avoir .NET 4.5 installé.

Les domaines Active Directory qui exécutent le service de l’agent DC de protection par mot de passe Microsoft Entra doivent utiliser la réplication du système de fichiers distribué (DFSR) pour la réplication sysvol.

Service proxy de la protection par mot de passe Microsoft Entra

Les exigences suivantes s’appliquent au service proxy de protection par mot de passe Microsoft Entra :

Toutes les machines où le service proxy de protection par mot de passe Microsoft Entra est installé doivent exécuter Windows Server 2012 R2 ou version ultérieure.

Remarque

Le déploiement du service proxy de protection par mot de passe Microsoft Entra est une exigence obligatoire pour le déploiement de la protection par mot de passe Microsoft Entra, même si le contrôleur de domaine peut avoir une connectivité Internet sortante directe.

Toutes les machines où le service proxy de protection par mot de passe Microsoft Entra est installé doivent avoir .NET 4.7 installé.

Toutes les machines qui hébergent le service proxy de protection par mot de passe Microsoft Entra doivent être configurées pour autoriser les contrôleurs de domaine à se connecter au service proxy. Cette capacité est contrôlée par le biais de l’affectation du privilège « Accéder à cet ordinateur à partir du réseau ».

Toutes les machines qui hébergent le service proxy de protection par mot de passe Microsoft Entra doivent être configurées pour autoriser le trafic HTTP TLS 1.2 sortant.

Un compte Administrateur général ou Administrateur de la sécurité est nécessaire pour inscrire la forêt et le service proxy de protection par mot de passe Microsoft Entra dans Microsoft Entra.

L’accès réseau doit être activé pour l’ensemble des ports et des URL spécifiés dans les procédures de configuration de l’environnement proxy d’application.

Avertissement

Le proxy de protection par mot de passe et le proxy d'application Microsoft Entra installent différentes versions du service du programme de mise à jour de l'agent Microsoft Entra Connect. En conséquence, les instructions renvoient au contenu du proxy d'application. Ces différentes versions sont incompatibles lorsqu’elles sont installées côte à côte. Cela empêche le service de mise à jour de l’agent de contacter Azure pour les mises à jour logicielles. Vous ne devez donc jamais installer le proxy de protection par mot de passe Microsoft Entra et le proxy d’application sur la même machine.

Télécharger les logiciels requis

Deux programmes d’installation sont nécessaires pour un déploiement local de la protection par mot de passe Microsoft Entra :

- Agent DC de protection par mot de passe Microsoft Entra (AzureADPasswordProtectionDCAgentSetup.msi)

- Proxy de protection par mot de passe Microsoft Entra (AzureADPasswordProtectionProxySetup.exe)

Installer et configurer le service proxy

Le service proxy de protection par mot de passe Microsoft Entra se trouve généralement sur un serveur membre au sein de votre environnement AD DS local. Une fois l'installation terminée, le service proxy de protection par mot de passe Microsoft Entra communique avec Microsoft Entra pour garder une copie des listes générale et personnalisée de mots de passe interdits pour votre locataire Microsoft Entra.

Installer le service de l’agent DC

Pour installer le service de l’agent DC de protection par mot de passe Microsoft Entra, exécutez le package AzureADPasswordProtectionDCAgentSetup.msi.

Vous pouvez automatiser l’installation du logiciel à l’aide de procédures MSI standard, comme illustré dans l’exemple suivant :

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

Vous pouvez omettre l’indicateur /norestart si vous préférez que le programme d’installation redémarre automatiquement la machine.

L’installation ou la désinstallation du logiciel nécessitent un redémarrage. Cette exigence découle du fait que les DLL de filtrage de mots de passe ne sont chargées ou déchargées que par un redémarrage.

L’installation de la protection par mot de passe Microsoft Entra locale est terminée une fois que le logiciel de l’agent du contrôleur de domaine est installé sur un contrôleur de domaine et que cet ordinateur est redémarré. Aucune configuration supplémentaire n'est nécessaire ou possible. Les événements de changement de mot de passe sur les contrôleurs de domaine locaux utilisent les listes de mots de passe interdits configurées dans Microsoft Entra.

Conseil

Vous pouvez installer l’agent DC de protection par mot de passe Microsoft Entra sur une machine qui n’est pas encore un contrôleur de domaine. Dans ce cas, le service démarre et s’exécute, mais reste inactif jusqu’à ce que la machine soit promue en tant que contrôleur de domaine.

Mise à niveau du service proxy

Le service proxy de protection par mot de passe Microsoft Entra prend en charge la mise à niveau automatique. La mise à niveau automatique utilise le service du programme de mise à jour de l’agent Microsoft Entra Connect, installé côte à côte avec le service proxy. La mise à niveau automatique est activée par défaut et peut être activée ou désactivée à l’aide de l’applet de commande Set-AzureADPasswordProtectionProxyConfiguration.

Pour connaître le paramétrage actuel, vous pouvez utiliser l’applet de commande Get-AzureADPasswordProtectionProxyConfiguration. Nous recommandons de laisser la mise à niveau automatique activée en permanence.

La cmdlet Get-AzureADPasswordProtectionProxy peut être utilisée pour interroger la version du logiciel de tous les serveurs proxy de protection par mot de passe Microsoft Entra actuellement installés dans une forêt.

Processus de mise à niveau manuelle

Une mise à niveau manuelle s’accomplit en exécutant la dernière version du programme d’installation du logiciel AzureADPasswordProtectionProxySetup.exe. La dernière version du logiciel est disponible dans le Centre de téléchargement Microsoft.

Vous n’avez pas besoin de désinstaller la version actuelle du service proxy de protection par mot de passe Microsoft Entra, car le programme d’installation effectue une mise à niveau sur place. Aucun redémarrage n’est nécessaire lors de la mise à niveau du service proxy. Vous pouvez automatiser la mise à niveau du logiciel à l’aide de procédures MSI standard, par exemple AzureADPasswordProtectionProxySetup.exe /quiet.

Mise à niveau de l’agent DC

Quand une version plus récente du logiciel de l’agent DC de protection par mot de passe Microsoft Entra est disponible, la mise à niveau s’effectue en exécutant la dernière version du package logiciel AzureADPasswordProtectionDCAgentSetup.msi. La dernière version du logiciel est disponible dans le Centre de téléchargement Microsoft.

Il n’est pas nécessaire de désinstaller la version actuelle du logiciel de l’agent DC, car le programme d’installation effectue une mise à niveau sur place. Un redémarrage est toujours requis lors de la mise à niveau du logiciel de l’agent DC. Cette exigence est due à un comportement de base de Windows.

Vous pouvez automatiser la mise à niveau du logiciel à l’aide de procédures MSI standard, par exemple msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart.

Vous pouvez omettre l'indicateur /norestart si vous préférez que le programme d’installation redémarre automatiquement l’ordinateur.

La cmdlet Get-AzureADPasswordProtectionDCAgent peut être utilisée pour interroger la version logicielle de tous les agents du contrôleur de domaine de protection par mot de passe Microsoft Entra actuellement installés dans une forêt.