Déployer manuellement votre application native cloud sur Azure Kubernetes Service

Avant de pouvoir automatiser vos déploiements de sites web, vous devez déployer l’application eShop existante manuellement sur Azure Kubernetes Service (AKS). Vous créez les ressources Azure et déployez l’application sur AKS à l’aide de commandes Azure CLI et de scripts bash. Enfin, vous créez un principal de service Azure Active Directory (Azure AD) pour permettre à GitHub Actions de déployer sur AKS et Azure Container Registry.

Les commandes créent les ressources suivantes pour déployer une version mise à jour de l’application eShop.

- Provisionnez un Registre de conteneurs Azure (ACR), puis envoyez des images dans le Registre.

- Provisionnez un cluster AKS, puis déployez les conteneurs dans le cluster.

- Testez le déploiement.

- Créez des entités de service afin de permettre à GitHub Actions de déployer sur AKS et Azure Container Registry.

Important

Vérifiez que vous avez rempli les conditions préalables avant de commencer.

Ouvrez l’environnement de développement

Vous pouvez choisir d’utiliser un codespace GitHub qui héberge l’exercice ou effectuer l’exercice localement dans Visual Studio Code.

Configuration de GitHub Codespaces

Copier le dépôt https://github.com/MicrosoftDocs/mslearn-dotnet-cloudnative-devops sur votre propre compte GitHub. Ensuite, sur votre nouvelle fourche :

- Sélectionnez Code.

- Sélectionnez l’onglet Codespaces.

- Sélectionnez l’icône + pour créer votre espace de code.

GitHub prend plusieurs minutes pour créer et configurer l’espace de code. Une fois le processus terminé, vous voyez les fichiers de code de l’exercice.

Facultatif : Installation de Visual Studio Code

Pour utiliser Visual Studio Code, copiez le https://github.com/MicrosoftDocs/mslearn-dotnet-cloudnative-devops dépôt sur votre propre compte GitHub et clonez-le localement. Ensuite :

- Installez les éléments système requis pour exécuter Dev Container dans Visual Studio Code.

- Vérifiez que Docker est en cours d’exécution.

- Dans une nouvelle fenêtre Visual Studio Code, ouvrez le dossier du dépôt cloné

- Appuyez sur Ctrl+Maj+P pour ouvrir la palette de commandes.

- Recherche : >Dev Containers : Reconstruire et rouvrir dans un conteneur

- Visual Studio Code crée votre conteneur de développement localement.

Construire des conteneurs

Dans le volet de terminal, exécutez cette commande dotnet CLI :

dotnet publish /p:PublishProfile=DefaultContainer

Création de ressources Azure

Dans le volet terminal, connectez-vous à Azure avec cette commande Azure CLI :

az login --use-device-codeAffichez l’abonnement Azure sélectionné.

az account show -o tableSi l’abonnement incorrect est sélectionné, utilisez la commande az account set pour sélectionner celle appropriée.

Exécutez la commande Azure CLI suivante pour obtenir la liste des régions Azure et le nom associé :

az account list-locations -o tableRecherchez une région la plus proche de vous et utilisez-la à l’étape suivante en remplaçant

[Closest Azure region]Exécutez ces instructions bash :

export LOCATION=[Closest Azure region] export RESOURCE_GROUP=rg-eshop export CLUSTER_NAME=aks-eshop export ACR_NAME=acseshop$SRANDOMLes commandes précédentes créent des variables d’environnement que vous utiliserez dans les commandes Azure CLI suivantes. Vous devez changer l’emplacement d’une région Azure proche de vous, par exemple eastus. Si vous souhaitez un autre nom pour votre groupe de ressources, votre cluster AKS ou ACR, modifiez ces valeurs. Pour afficher vos nouveaux référentiels dans le portail Azure, affectez-vous en tant que Administrateur de l'automatisation de la conformité des applications dans le contrôle d’accès (IAM) du registre de conteneurs.

Exécutez ces commandes Azure CLI :

az group create --name $RESOURCE_GROUP --location $LOCATION az acr create --resource-group $RESOURCE_GROUP --name $ACR_NAME --sku Basic az acr login --name $ACR_NAMESi vous recevez une erreur d’authentification lors

az acr login --name $ACR_Namede l’exécution, vous devez activer l’utilisateur administrateur dans le registre de conteneurs nouvellement créé dans Azure sous Paramètres - Clés d’accès. Azure vous invite à entrer ces informations d’identification pour continuer. Vous devrez peut-être également vous authentifier à nouveau avecaz login --use-device-code.Ces commandes créent un groupe de ressources pour contenir les ressources Azure, un ACR pour vos images, puis se connectent à l’ACR. Cela peut prendre quelques minutes avant que cette sortie n'apparaisse :

... }, "status": null, "systemData": { "createdAt": "2023-10-19T09:11:51.389157+00:00", "createdBy": "", "createdByType": "User", "lastModifiedAt": "2023-10-19T09:11:51.389157+00:00", "lastModifiedBy": "", "lastModifiedByType": "User" }, "tags": {}, "type": "Microsoft.ContainerRegistry/registries", "zoneRedundancy": "Disabled" } Login SucceededPour étiqueter vos images et les envoyer (push) à l’ACR que vous avez créée, exécutez ces commandes :

docker tag store $ACR_NAME.azurecr.io/storeimage:v1 docker tag products $ACR_NAME.azurecr.io/productservice:v1 docker push $ACR_NAME.azurecr.io/storeimage:v1 docker push $ACR_NAME.azurecr.io/productservice:v1Vous pouvez vérifier que l’envoi (push) des images s’effectue correctement avec cette commande :

az acr repository list --name $ACR_NAME --output tableCréez votre AKS et connectez-le à l’ACR avec les commandes suivantes :

az aks create --resource-group $RESOURCE_GROUP --name $CLUSTER_NAME --node-count 1 --generate-ssh-keys --node-vm-size Standard_B2s --network-plugin azure --attach-acr $ACR_NAME az aks get-credentials --name $CLUSTER_NAME --resource-group $RESOURCE_GROUPLes commandes créent un cluster AKS à nœud unique, connectez-le à aCR, puis connectez votre ordinateur local au cluster AKS. Les commandes peuvent prendre quelques minutes.

Vérifiez que le nouvel AKS peut extraire des images à partir de l’ACR avec cette commande :

az aks check-acr --acr $ACR_NAME.azurecr.io --name $CLUSTER_NAME --resource-group $RESOURCE_GROUPVous devez voir une sortie similaire aux messages suivants :

[2023-10-19T13:33:09Z] Loading azure.json file from /etc/kubernetes/azure.json [2023-10-19T13:33:09Z] Checking managed identity... [2023-10-19T13:33:09Z] Cluster cloud name: AzurePublicCloud [2023-10-19T13:33:09Z] Kubelet managed identity client ID: 00001111-aaaa-2222-bbbb-3333cccc4444 [2023-10-19T13:33:09Z] Validating managed identity existance: SUCCEEDED [2023-10-19T13:33:09Z] Validating image pull permission: SUCCEEDED [2023-10-19T13:33:09Z] Your cluster can pull images from acseshop1251599299.azurecr.io!Vous pouvez maintenant exécuter des commandes kubectl sur votre nouveau cluster AKS. Copiez l’URL ACR complète à partir de la sortie ; par exemple, au-dessus de l’URL est acseshop1251599299.

Vérifiez l’état de votre cluster AKS :

kubectl get nodes -AVous devez voir une sortie similaire aux messages suivants :

NAME STATUS ROLES AGE VERSION aks-nodepool1-37200563-vmss000000 Ready agent 3h44m v1.26.6

Configurer le manifeste de déploiement Kubernetes

À présent, les images eShop se trouvent dans l’ACR, vous pouvez mettre à jour le manifeste de déploiement AKS pour utiliser ces nouvelles images.

Dans Visual Studio Code ou Codespaces, dans le volet EXPLORATEUR, sélectionnez le fichier deployment.yml à la racine du projet.

Remplacez la ligne 17 :

- image: [replace with your ACR name].azurecr.io/storeimage:v1Collez le nom ACR copié de l’étape précédente : la ligne doit ressembler au yaml suivant :

- image: acseshop1251599299.azurecr.io/storeimage:v1Répétez ces étapes pour la ligne 65 :

- image: [replace with your ACR name].azurecr.io/productservice:v1Enregistrez le fichier avec Ctrl+S.

Dans le volet terminal, déployez un contrôleur d’entrée NGINX avec la commande kubernetes suivante :

kubectl apply -f https://raw.githubusercontent.com/kubernetes/ingress-nginx/controller-v1.9.3/deploy/static/provider/cloud/deploy.yamlLa

kubectlcommande ajoute des services et des composants pour autoriser l’entrée dans votre cluster AKS. Vérifiez que l'ingress est prêt à s’exécuter à l’aide de la commande Kubernetes suivante :kubectl get services --namespace ingress-nginxVous devez voir une sortie similaire aux messages suivants :

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE ingress-nginx-controller LoadBalancer 10.0.135.51 20.26.154.64 80:32115/TCP,443:32254/TCP 58s ingress-nginx-controller-admission ClusterIP 10.0.137.137 <none> 443/TCP 58sDéployez l’application eShop avec cette commande :

kubectl apply -f deployment.ymlLa

kubectlcommande apply déploie l’application eShop, une application web Blazor côté client et un service de produit API REST côté serveur, ainsi qu'une règle d'ingress pour acheminer le trafic vers les services appropriés dans votre cluster AKS. Réexécutez cette commande si vous recevez une erreur sur les déploiements.Vous devez voir une sortie similaire aux messages suivants :

deployment.apps/storeimage created service/eshop-website created deployment.apps/productservice created service/eshop-backend created ingress.networking.k8s.io/eshop-ingress createdVérifiez que les deux microservices sont déployés avec cette commande :

kubectl get pods -AVous devez voir une sortie similaire aux messages suivants :

NAMESPACE NAME READY STATUS RESTARTS AGE default productservice-7569b8c64-vfbfz 1/1 Running 0 3m56s default storeimage-6c7c999d7c-zsnxd 1/1 Running 0 3m56s ingress-nginx ingress-nginx-admission-create-szb8l 0/1 Completed 0 4m4s ingress-nginx ingress-nginx-admission-patch-czdbv 0/1 Completed 0 4m4s ingress-nginx ingress-nginx-controller-58bf5bf7dc-nwtsr 1/1 Running 0 4m4sAffichez l’eShop déployé avec cette commande :

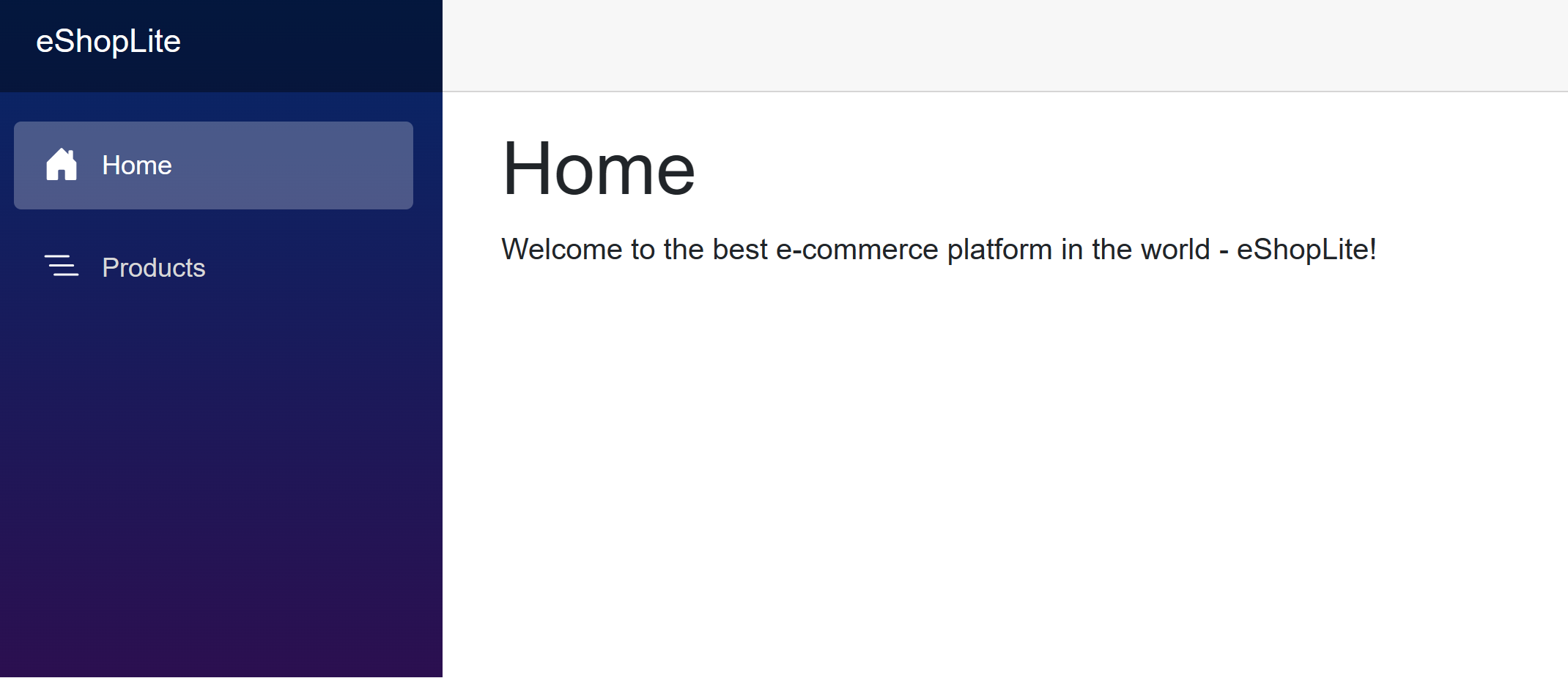

echo "http://$(kubectl get services --namespace ingress-nginx ingress-nginx-controller --output jsonpath='{.status.loadBalancer.ingress[0].ip}')"La commande retourne l’adresse IP externe de l’application web. Maintenez la touche Ctrl enfoncée, puis cliquez sur le lien pour ouvrir l’application dans un nouvel onglet.

Créer un principal de service pour le déploiement à partir de GitHub

GitHub Actions peut publier des images conteneur dans Azure Container Registry. L’exécuteur GitHub doit donc disposer des autorisations nécessaires pour se connecter à Azure. Les étapes suivantes créent un principal de service Azure AD pour agir en tant qu’identité GitHub Actions à l’intérieur d’Azure.

Pour enregistrer votre ID d’abonnement dans une variable d’environnement, exécutez la commande suivante dans le terminal :

export SUBS=$(az account show --query 'id' --output tsv)Pour créer un principal de service Azure AD pour autoriser l’accès à partir de GitHub, exécutez la commande suivante :

az ad sp create-for-rbac --name "eShop" --role contributor --scopes /subscriptions/$SUBS/resourceGroups/$RESOURCE_GROUP --json-authUne variante de la sortie suivante apparaît :

Creating 'Contributor' role assignment under scope '/subscriptions/ffffffff-aaaa-bbbb-6666-777777777777' The output includes credentials that you must protect. Be sure that you do not include these credentials in your code or check the credentials into your source control. For more information, see https://aka.ms/azadsp-cli { "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "clientSecret": "abc1A~abc123ABC123abc123ABC123abc123ABC1", "subscriptionId": "00000000-0000-0000-0000-000000000000", "tenantId": "00000000-0000-0000-0000-000000000000", "activeDirectoryEndpointUrl": "https://login.microsoftonline.com", "resourceManagerEndpointUrl": "https://management.azure.com/", "activeDirectoryGraphResourceId": "https://graph.windows.net/", "sqlManagementEndpointUrl": "https://management.core.windows.net:8443/", "galleryEndpointUrl": "https://gallery.azure.com/", "managementEndpointUrl": "https://management.core.windows.net/" }Copiez la sortie JSON et les crochets à utiliser à l’étape suivante.

Créer les secrets GitHub

L’exécuteur GitHub Actions utilise des informations d’identification pour interagir avec Container Registry et AKS. Le principal de service et les informations d’identification du registre de conteneurs sont des informations sensibles. Il est préférable de stocker des informations sensibles en tant que secrets chiffrés dans un emplacement sécurisé. GitHub fournit un emplacement intégré pour stocker des secrets et d’autres variables.

Effectuez les étapes suivantes pour stocker en toute sécurité les informations sensibles en tant que variables d’environnement dans votre référentiel. Les administrateurs de référentiel doivent gérer les secrets auxquels l’exécuteur GitHub Actions peut accéder.

Dans votre dépôt GitHub forké, accédez à Settings>Secrets and variables>Actions.

Dans la Actions secrets and variables page, sélectionnez New repository secret.

Dans la New secret page, sous Name, entrez AZURE_CREDENTIALS, puis sous Secret, entrez la sortie JSON que vous avez copiée à partir du terminal.

Les paramètres doivent ressembler à la capture d’écran suivante :

Sélectionnez Add secret.

Vous allez utiliser ce secret GitHub dans la section suivante pour créer une action GitHub pour générer l’image conteneur.