Analyser les menaces

L’analytique des menaces est une solution de renseignement sur les menaces mise au point par les chercheurs experts en sécurité Microsoft. Elle vise à aider les équipes de sécurité à être aussi efficaces que possible tout en faisant face aux menaces émergentes, par exemple :

- Les acteurs actifs contre les menaces et leurs campagnes

- Techniques d’attaque populaires et nouvelles

- Vulnérabilités critiques

- Surface d'attaque courantes

- Programmes malveillants répandus

Vous pouvez accéder aux analyses de menaces soit dans la partie supérieure gauche du menu de navigation du portail de sécurité Microsoft Defender en développant Veille des menaces, soit à partir d'une carte de tableau de bord Analyses de menaces dédiée qui présente les menaces pour votre organisation, aussi bien en termes d’impact que d’exposition.

Les menaces à fort impact sont les plus susceptibles de causer des dommages, tandis que les menaces à forte exposition sont celles auxquelles vos ressources sont les plus vulnérables. Obtenir une visibilité sur les campagnes actives ou en cours et savoir quoi faire grâce à Threat Analytics peut aider votre équipe chargée des opérations de sécurité à prendre des décisions éclairées.

Avec des adversaires plus aguerris et de nouvelles menaces émergeant fréquemment et couramment, il est critique de pouvoir rapidement :

- Identifier et réagir aux menaces émergentes

- Vérifier si vous subissez actuellement une attaque

- Évaluer l’impact de la menace sur vos ressources

- Passer en revue votre résilience contre les menaces ou votre exposition

- Identifier les actions d’atténuation, de récupération et de prévention que vous pouvez entreprendre pour arrêter ou contenir les menaces

Chaque rapport fournit une analyse d’une menace suivie et des conseils détaillés sur la façon de se défendre contre cette menace. Il comprend également des données de votre réseau, indiquant si la menace est active et si vous avez mis en place des protections.

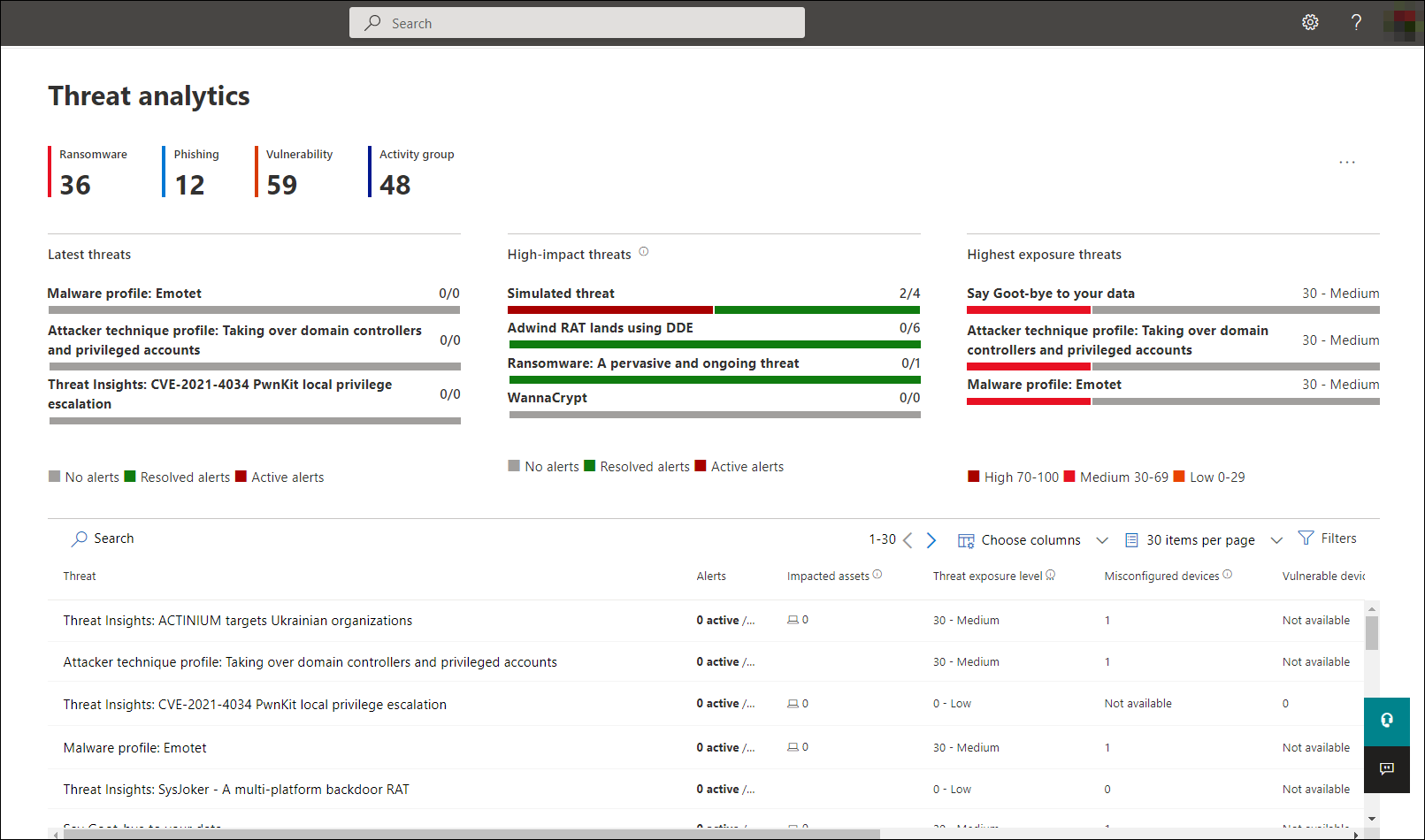

Afficher le tableau de bord d’analyse des menaces

Le tableau de bord Analyse des menaces met en évidence les rapports les plus pertinents pour votre organisation. Il résume les menaces dans les sections suivantes :

- Menaces les plus récentes : répertorie les rapports de menaces les plus récemment publiés ou mis à jour, ainsi que le nombre d’alertes actives et résolues.

- Menaces à fort impact : répertorie les menaces qui ont l’impact le plus élevé sur votre organisation. Cette section répertorie les menaces affichant le plus grand nombre d’alertes actives et résolues en premier.

- Exposition la plus élevée : répertorie les menaces dont les niveaux d’exposition sont les plus élevés en premier. Le niveau d'exposition d'une menace est calculé à partir de deux informations : la gravité des vulnérabilités associées à la menace et le nombre d'appareils de votre organisation qui pourraient être impactés par ces vulnérabilités.

La sélection d’une menace dans le tableau de bord affiche le rapport correspondant à cette menace.

Affichez un rapport d’analyse des menaces. Chaque rapport d’analyse des menaces fournit des informations dans plusieurs sections :

- Vue d’ensemble

- Rapport d’analystes

- Incidents liés

- Ressources affectées

- Tentatives d’e-mails bloquées

- Exposition et atténuations

Vue d’ensemble : identifier rapidement la menace, évaluer son impact et examiner les défenses

La section Vue d’ensemble fournit un aperçu du rapport d’analyste détaillé. Il fournit également des graphiques qui mettent en évidence l’impact de la menace pour votre organisation et votre exposition via des appareils mal configurés et non corrigés.

Évaluer l’impact sur votre organisation

Chaque rapport inclut des graphiques conçus pour fournir des informations sur l’impact organisationnel d’une menace :

- Incidents connexes : fournit une vue d’ensemble de l’impact de la menace suivie pour votre organisation avec le nombre d’alertes actives, le nombre d’incidents actifs associés et la gravité des incidents actifs

- Alertes dans le temps : affiche le nombre d’alertes actives et résolues au fil du temps. Le nombre d’alertes résolues indique la vitesse à laquelle votre organisation répond aux alertes associées à une menace. Dans l’idéal, le graphique doit montrer les alertes résolues dans un délai de quelques jours.

- Ressources affectées : indique le nombre d’appareils et de comptes de messagerie distincts (boîtes aux lettres) qui ont actuellement au moins une alerte active associée à la menace suivie. Les alertes sont déclenchées pour les boîtes aux lettres qui ont reçu des e-mails de menace. Passez en revue les stratégies au niveau de l’organisation et des utilisateurs pour connaître les remplacements qui provoquent la remise des e-mails de menace.

- Prévention des tentatives d’e-mail : indique le nombre d’e-mails qui, au cours des sept derniers jours, ont été bloqués avant leur remise ou placés dans le dossier du courrier indésirable.

Vérifier la résilience et la posture de sécurité

Chaque rapport inclut des graphiques qui fournissent une vue d’ensemble de la résilience de votre organisation à une menace donnée :

- État de la configuration sécurisée : indique le nombre d’appareils dont certains paramètres de sécurité sont mal configurés. Appliquez les paramètres de sécurité recommandés pour atténuer la menace. Les appareils sont considérés comme sécurisés s’ils ont appliqué tous les paramètres suivis.

- État de mise à jour corrective des vulnérabilités : indique le nombre d’appareils vulnérables. Appliquez des mises à jour de sécurité ou des correctifs pour résoudre les vulnérabilités exploitées par la menace.

Afficher des rapports par étiquettes de menace

Vous pouvez filtrer la liste des rapports sur les menaces et afficher les rapports les plus pertinents en fonction d'une étiquette (catégorie) de menace spécifique ou d'un type de rapport.

- Étiquettes de menace : vous aident à afficher les rapports les plus pertinents en fonction d'une catégorie de menace spécifique. Par exemple, tous les rapports liés à un rançongiciel.

- Types de rapports : vous aide à afficher les rapports les plus pertinents en fonction d’un type de rapport spécifique. Par exemple, tous les rapports qui couvrent les outils et les techniques.

- Filtres : vous aide à examiner efficacement la liste des rapports sur les menaces et à filtrer l’affichage en fonction d’une balise de menace ou d’un type de rapport spécifique. Par exemple, passez en revue tous les rapports de menaces liés à la catégorie rançongiciel ou aux rapports de menaces qui couvrent des vulnérabilités.

Comment cela fonctionne-t-il ?

L’équipe Microsoft Threat Intelligence a ajouté des étiquettes de menace à chaque rapport de menace :

Quatre balises de menace sont désormais disponibles :

- Rançongiciel

- Hameçonnage

- Vulnérabilité

- Groupe d’activités

Les balises de menace sont présentées en haut de la page Analyse des menaces. Des compteurs indiquent le nombre de rapports disponibles sous chaque étiquette.

Rapport d’analyste : obtenez des insights d’experts de la part des spécialistes en sécurité Microsoft

Dans la section Rapport d’analyste, lisez le rapport détaillé de l’expert. La plupart des rapports fournissent des descriptions détaillées des chaînes d’attaque, y compris des tactiques et des techniques mises en correspondance avec l’infrastructure MITRE ATT&CK, des listes exhaustives de recommandations, et des conseils efficaces pour la détection des menaces.

Incidents connexes : afficher et gérer les incidents associés

L’onglet Incidents associés fournit la liste de tous les incidents liés à la menace suivie. Vous pouvez affecter des incidents ou gérer des alertes liées à chaque incident.

Ressources affectées : obtenir la liste des appareils et boîtes aux lettres impactés

Une ressource est considérée comme affectée si elle est affectée par une alerte active non résolue. L’onglet Ressources affectées répertorie les types de ressources affectées suivants :

Appareils impactés : points de terminaison comportant des alertes Microsoft Defender pour point de terminaison non résolues. Ces alertes déclenchent généralement des observations d’indicateurs et d’activités connus concernant les menaces.

Boîtes aux lettres impactées : boîtes aux lettres qui ont reçu des e-mails ayant déclenché des alertes Microsoft Defender pour Office 365. Bien que la plupart des messages déclenchant des alertes soient généralement bloqués, les stratégies au niveau de l’utilisateur ou de l’organisation peuvent remplacer les filtres.

Tentatives d’e-mail empêchées : afficher les e-mails de menace bloqués ou indésirables

Microsoft Defender pour Office 365 bloque généralement les e-mails avec des indicateurs de menace connus, notamment des pièces jointes ou des liens malveillants. Dans certains cas, les mécanismes de filtrage proactif qui recherchent du contenu suspect envoient à la place des e-mails de menace au dossier courrier indésirable. Dans les deux cas, les chances que la menace lance du code malveillant sur l’appareil sont réduites.

L’onglet Tentatives d’e-mail empêchées répertorie tous les e-mails qui ont été bloqués avant leur remise ou envoyés au dossier Courrier indésirable par Microsoft Defender for Office.

Exposition et atténuations : passez en revue la liste des atténuations et l’état de vos appareils

Dans la section Exposition et atténuations, passez en revue la liste des recommandations actionnables spécifiques qui peuvent vous aider à augmenter la résilience de votre organisation contre les menaces. La liste des atténuations suivies inclut les suivantes :

- Mises à jour de sécurité : déploiement des mises à jour de sécurité logicielles prises en charge pour les vulnérabilités détectées sur les appareils intégrés

- Configurations de sécurité prises en charge

- Protection fournie par le cloud

- Protection d’application potentiellement indésirable (PUA)

- Protection en temps réel

Les informations d’atténuation dans cette section incluent des données de Gestion des menaces et des vulnérabilités, qui fournit également des informations approfondies détaillées de divers liens du rapport.

Configurer des notifications par e-mail pour les mises à jour de rapports

Vous pouvez configurer des notifications par e-mail qui vous envoient des mises à jour sur les rapports des analyses de menaces.

Pour configurer des notifications par e-mail pour les rapports d’analyse des menaces, procédez comme suit :

Sélectionnez Paramètres dans la barre latérale Microsoft Defender XDR. Sélectionnez Microsoft Defender XDR dans la liste des paramètres.

Choisissez Notifications par e-mail et Threat Analytics, puis sélectionnez le bouton +Créer une règle de notification. Un menu volant apparaît.

Suivez les étapes listées dans le menu volant. Tout d’abord, nommez votre nouvelle règle. Le champ de description est facultatif, mais un nom est requis. Vous pouvez activer ou désactiver la règle à l’aide de la case à cocher sous le champ description.

Notes

Les champs Nom et Description d’une nouvelle règle de notification acceptent uniquement des lettres et des chiffres en anglais. Ils n’acceptent pas les espaces, tirets, traits de soulignement ou autres ponctuations.

Choisissez le type de rapports pour lequel vous souhaitez recevoir des notifications. Vous pouvez choisir d'être informé de tous les rapports nouvellement publiés ou mis à jour, ou seulement des rapports qui ont une certaine étiquette ou un certain type.

Ajoutez au moins un destinataire des e-mails de notification. Vous pouvez également utiliser cet écran pour afficher la manière dont les notifications seront reçues, en envoyant un e-mail de test.

- Passez en revue votre nouvelle règle. Si vous souhaitez apporter une modification, sélectionnez le bouton Modifier à la fin de chaque sous-section. Une fois votre révision terminée, sélectionnez le bouton Créer une règle.

Votre nouvelle règle a été créée avec succès. Sélectionnez le bouton Terminé pour terminer le processus et fermer le menu volant. Votre nouvelle règle apparaît désormais dans la liste des notifications par e-mail de Threat Analytics.