Implémenter l’évaluation continue de l’accès

L’expiration et l’actualisation des jetons sont un mécanisme standard du secteur. Lorsqu’une application cliente telle qu’Outlook se connecte à un service comme Exchange Online, les demandes d’API sont autorisées à l’aide de jetons d’accès OAuth 2.0. Par défaut, ces jetons d’accès sont valides pendant une heure. Quand ils expirent, le client est redirigé vers Microsoft Entra ID pour les actualiser. Cette période d’actualisation offre la possibilité de réévaluer les stratégies d’accès utilisateur. Par exemple, il est possible de choisir de ne pas actualiser le jeton en raison d’une stratégie d’accès conditionnel ou parce que l’utilisateur a été désactivé dans l’annuaire.

Cependant, il existe un décalage entre le changement des conditions pour un utilisateur et le moment où les modifications de stratégie sont appliquées. Une réponse en temps utile aux violations de stratégie ou à d’autres problèmes de sécurité nécessite vraiment une « conversation » entre l’émetteur du jeton et la partie de confiance (application compatible). Cette conversation bidirectionnelle nous offre deux capacités importantes. La partie de confiance peut voir quand les propriétés changent, comme l’emplacement réseau, et comment indiquer à l’émetteur du jeton. Et l’émetteur du jeton peut demander à la partie de confiance d’arrêter de respecter les jetons pour un utilisateur donné en raison d’une compromission ou d’une désactivation de compte ou d’autres soucis. Le mécanisme de cette conversation est l’évaluation continue de l’accès.

Avantages

L’évaluation continue de l’accès offre plusieurs avantages clés.

- Démission d’utilisateur ou modification/réinitialisation du mot de passe : La révocation de session utilisateur sera appliquée en quasi-temps réel.

- Changement d’emplacement réseau : les stratégies d’emplacement d’accès conditionnel seront appliquées en quasi-temps réel.

- L’exportation de jetons vers une machine en dehors d’un réseau approuvé peut être évitée avec des stratégies d’emplacement d’accès conditionnel.

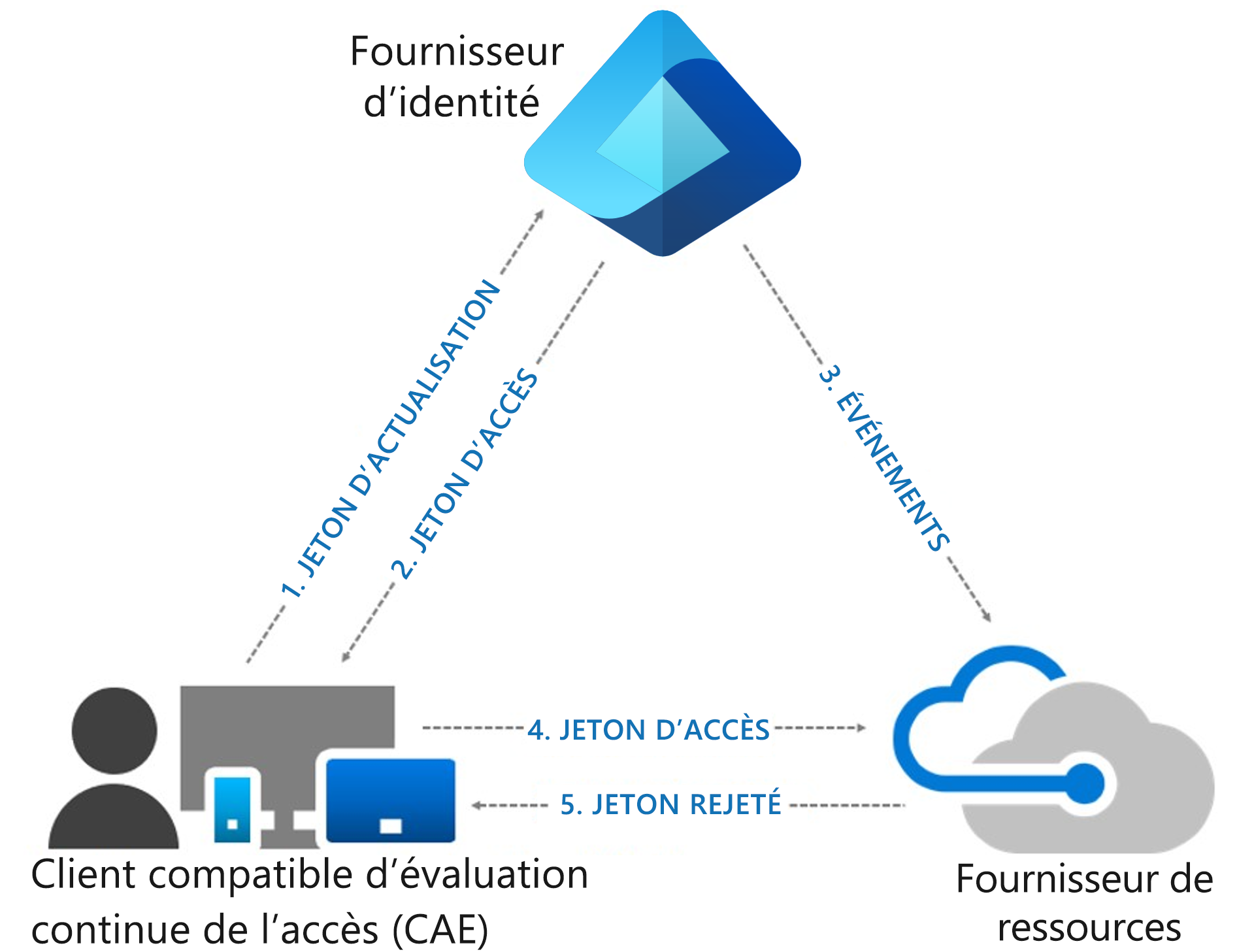

Flux du processus d’évaluation et de révocation

- Un client compatible avec l’évaluation continue de l’accès (CAE) présente à Microsoft Entra ID des informations d’identification ou un jeton d’actualisation, demandant un jeton d’accès pour une certaine ressource.

- Un jeton d’accès est retourné au client avec d’autres artefacts.

- Un administrateur révoque explicitement tous les jetons d’actualisation d’un utilisateur. Un événement de révocation va être envoyé au fournisseur de ressources à partir de Microsoft Entra ID.

- Un jeton d’accès est présenté au fournisseur de ressources. Le fournisseur de ressources évalue la validité du jeton et vérifie s’il existe un événement de révocation pour l’utilisateur. Le fournisseur de ressources utilise ces informations pour décider d’accorder ou non l’accès à la ressource.

- Dans le cas de ce diagramme, le fournisseur de ressources refuse l’accès et renvoie une contestation de revendication 401+ au client.

- Le client compatible avec l’EAC comprend la contestation de revendication 401+. Il contourne les caches et revient à l’étape 1, en renvoyant à Microsoft Entra ID son jeton d’actualisation avec la contestation de revendication. Microsoft Entra ID réévalue ensuite toutes les conditions et invite l’utilisateur à se réauthentifier dans ce cas.