Attribuer des rôles de ressources Azure dans Privileged Identity Management

Attribuer des rôles de ressources Azure

Microsoft Entra Privileged Identity Management (PIM) peut gérer les rôles de ressources intégrés Azure, ainsi que les rôles personnalisés, notamment (liste non exhaustive) :

- Propriétaire

- Administrateur de l'accès utilisateur

- Contributeur

- Administrateur de la sécurité

- Gestionnaire de sécurité

Suivez ces étapes pour rendre un utilisateur éligible pour un rôle de ressource Azure.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur client.

Recherchez, puis sélectionnez Microsoft Entra Privileged Identity Management.

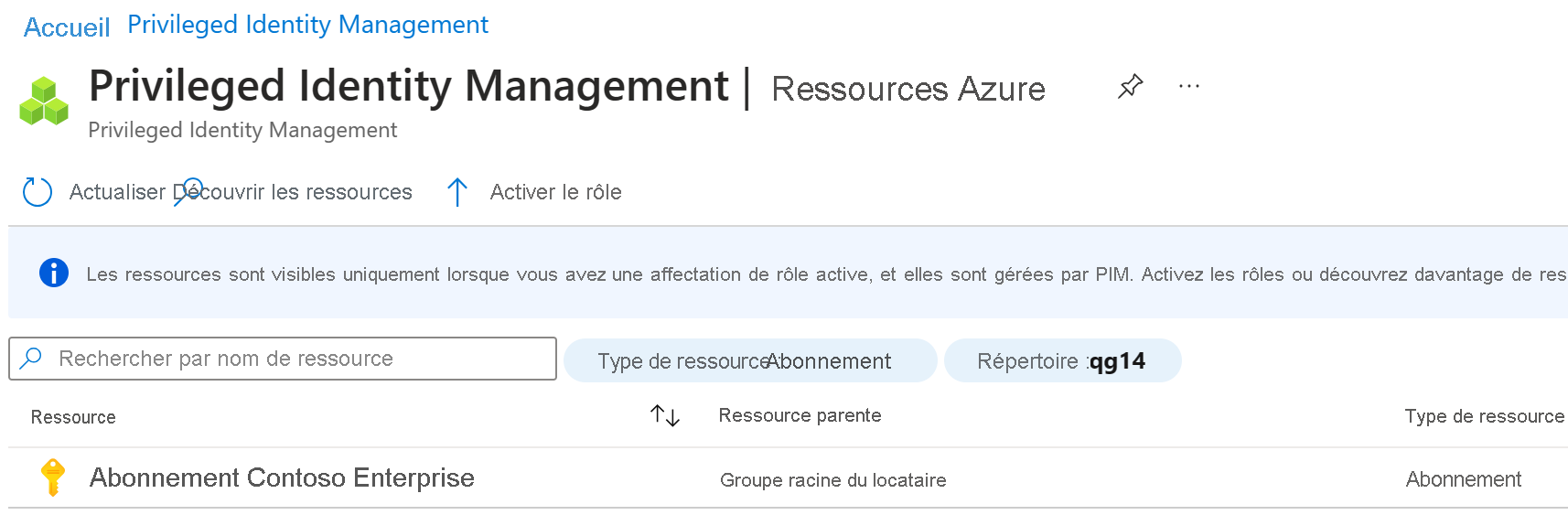

Dans le menu Privileged Identity Management du volet de navigation de gauche, sélectionnez Ressources Azure.

Dans le menu supérieur, sélectionnez Découvrir les ressources.

Sur l’écran Ressources Azure – Découverte, sélectionnez votre abonnement, puis, dans le menu supérieur, sélectionnez Gérer les ressources.

Dans la boîte de dialogue Intégration de la ressource sélectionnée pour la gestion, passez en revue les informations, puis sélectionnez OK.

Une fois l’intégration terminée, fermez l’écran Ressources Azure – Découverte.

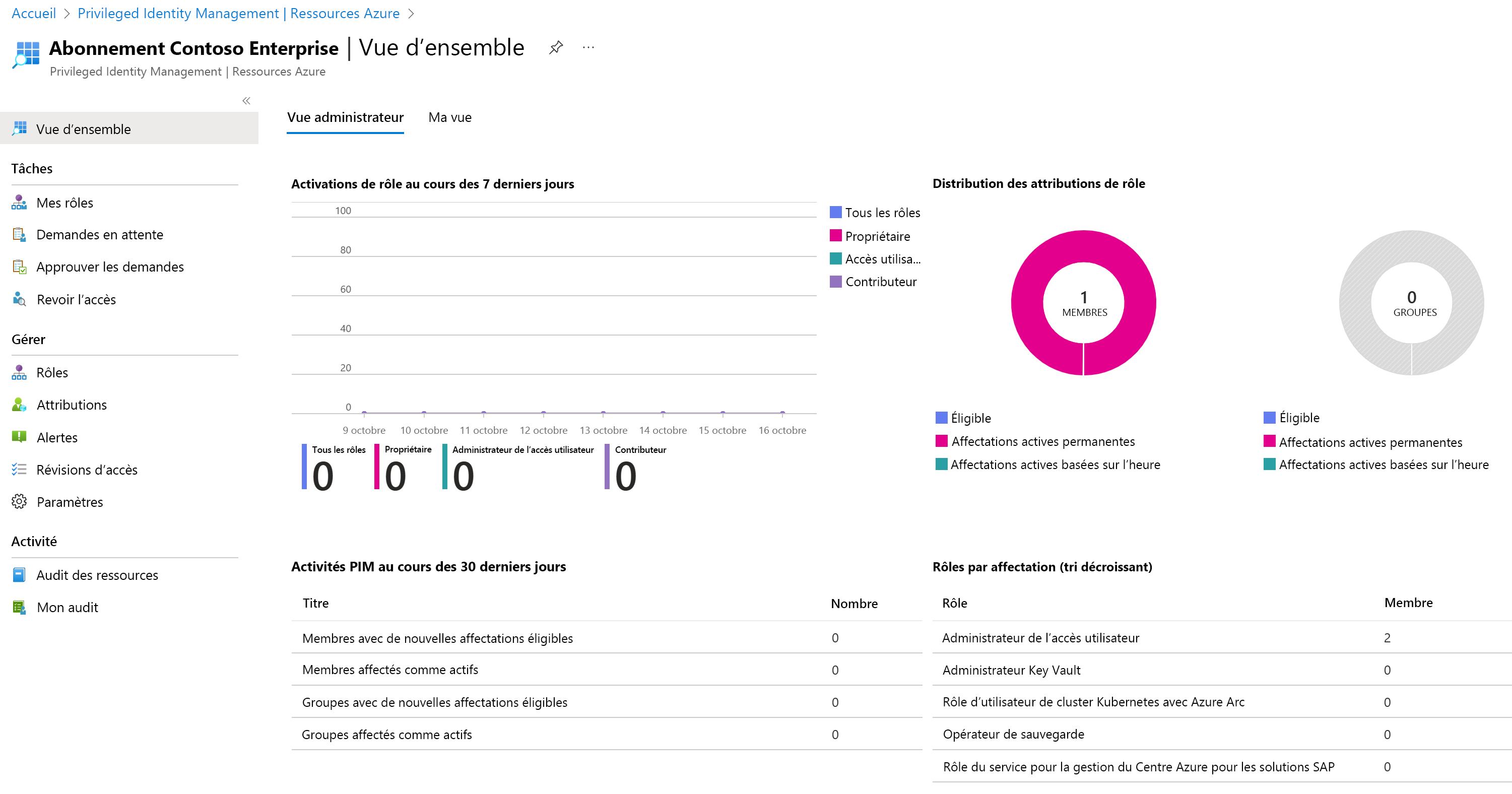

Sur l’écran Ressources Azure, sélectionnez la ressource que vous venez d’ajouter.

Dans le menu de navigation de gauche, sous Gérer, sélectionnez Rôles pour afficher la liste des rôles pour les ressources Azure.

Dans le menu du haut, sélectionnez +Ajouter des affectations.

Dans le dialogue Ajouter des attributions, sélectionnez le menu Sélectionner un rôle, puis Contributeur du service Gestion des API.

Sous Sélectionner des membres, sélectionnez Aucun membre sélectionné.

Dans le volet Sélectionner un membre ou un groupe, sélectionnez un compte de votre organisation qui sera affecté au rôle.

Sélectionnez Suivant.

Dans l'onglet Paramètres, sous Type d'affectation, sélectionnez Éligible.

- Les attributions éligibles exigent des membres qu’ils effectuent une action pour utiliser ce rôle. Les actions peuvent inclure : l’exécution d’une vérification de l’authentification multifacteur (MFA), la fourniture d’une justification métier ou une demande d’approbation auprès des approbateurs désignés.

- Les attributions de membres actifs n’exigent pas des membres qu’ils effectuent une action pour utiliser ce rôle. Les membres actifs disposent en permanence des privilèges affectés au rôle.

Spécifiez une durée d’attribution en modifiant les dates et heures de début et de fin.

Lorsque vous avez terminé, sélectionnez Attribuer.

Une fois la nouvelle attribution de rôle créée, une notification d’état s’affiche.

Mettre à jour ou supprimer une attribution de rôle existante

Suivez ces étapes pour mettre à jour ou supprimer une attribution de rôle existante.

- Ouvrez Microsoft Entra Privileged Identity Management.

- Sélectionnez Ressources Azure.

- Sélectionnez la ressource que vous souhaitez gérer pour ouvrir sa page de présentation.

- Sous Gérer, sélectionnez Attributions.

- Sous l’onglet rôles éligibles , dans la colonne action, passez en revue les options disponibles.

- Sélectionnez Supprimer.

- Dans la boîte de dialogue Supprimer, passez en revue les informations, puis sélectionnez Oui.