Détecter les risques avec les stratégies Microsoft Entra ID Protection

Les stratégies de risque permettent à votre organisation de répondre de façon plus adaptée aux risques liés aux identités.

Avant, l’équipe informatique de votre société de distribution n’avait pas les compétences en sécurité en interne et devait embaucher des prestataires externes pour protéger les identités. À partir de maintenant, votre responsable souhaite éviter cette situation. Votre entreprise doit être en mesure de répondre aux menaces de manière organisée et à moindre coût, sans affaiblir la sécurité.

Il vous a été demandé d’investiguer sur le mode de détection des risques liés aux identités dans Microsoft Entra ID Protection. Vous êtes aussi chargé d’étudier les stratégies de risque et de voir comment les utiliser.

Dans cette unité, vous découvrez ce que sont les stratégies de risque. Vous apprenez également à quoi servent les différents types de stratégies de risque, et comment les configurer et les activer. Vous voyez ensuite à quoi ressemble l’expérience utilisateur pour chaque type de stratégie de risque.

Qu’est-ce qu’une stratégie de risque ?

Vous pouvez configurer une stratégie de risque pour décider comment Identity Protection doit répondre à un type de risque particulier. Voulez-vous bloquer ou autoriser l’accès ? Voulez-vous que les utilisateurs procèdent à une autre authentification avant de leur autoriser l’accès ? Les stratégies de risque vous permettent de répondre rapidement aux risques. Votre entreprise peut appliquer des stratégies de risque, et éviter ainsi d’embaucher des prestataires externes pour gérer les risques liés aux identités.

Différentes stratégies de risque sont disponibles, en fonction du type de risque lié aux identités. Vous pouvez utiliser une stratégie de connexion à risque ou une stratégie de risque utilisateur.

Stratégie de connexion à risque

Une stratégie de connexion à risque scrute chaque connexion et lui attribue un score de risque. Ce score indique la probabilité que la personne à qui appartiennent les informations d’identification utilisées soit celle qui essaie de se connecter. Vous pouvez décider du niveau de risque acceptable en choisissant un seuil faible, moyen ou élevé. En fonction du niveau de risque, vous choisissez d’autoriser l’accès, de bloquer automatiquement l’accès ou d’autoriser l’accès uniquement après que d’autres conditions ont été remplies. Par exemple, les utilisateurs peuvent être invités à passer par une authentification multifacteur pour éliminer les risques détectés qui sont considérés comme étant de niveau moyen. Les utilisateurs peuvent être totalement bloqués si le risque est considéré comme élevé.

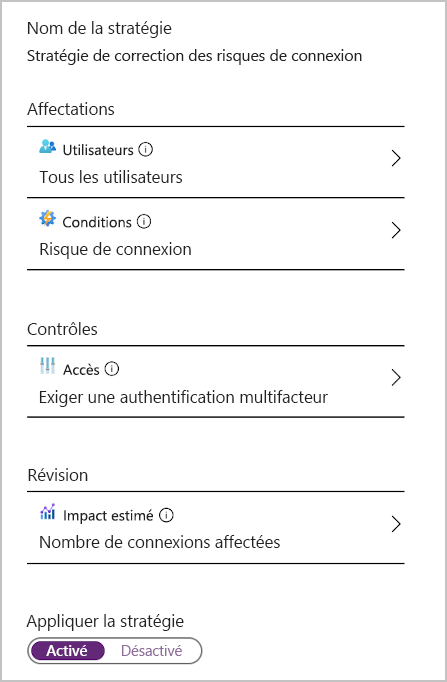

Vous utilisez un formulaire pour configurer une stratégie de connexion à risque dans le portail Azure. Vous pouvez spécifier des paramètres tels que les suivants :

- Les utilisateurs que cette stratégie doit cibler

- Les conditions qui doivent être remplies, par exemple à partir de quel score la stratégie est déclenchée

- La façon dont vous voulez répondre

Vérifiez que les utilisateurs sont déjà inscrits pour l’authentification multi-facteur Microsoft Entra avant d’appliquer cette stratégie.

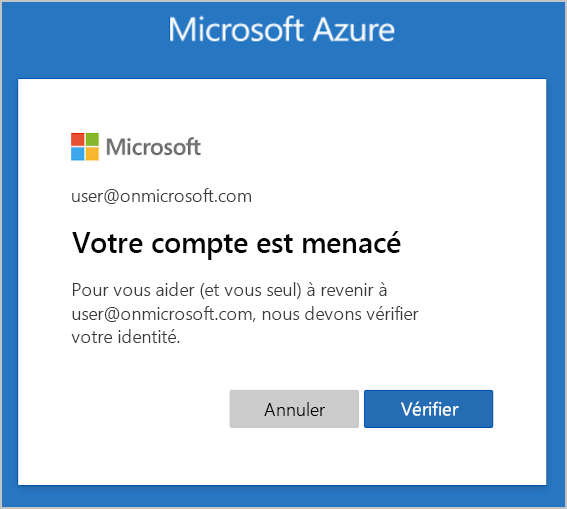

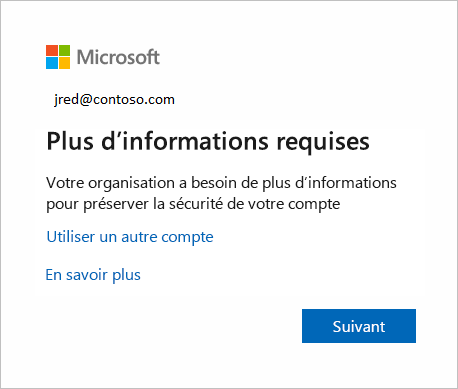

Lorsqu’une connexion à risque a été identifiée, l’utilisateur est invité à effectuer une action pour éliminer le risque. Il est informé de ce qui a déclenché le risque et de ce qu’il doit faire pour résoudre le problème. Par exemple, l’utilisateur peut voir cette notification :

Stratégie d’utilisateur à risque

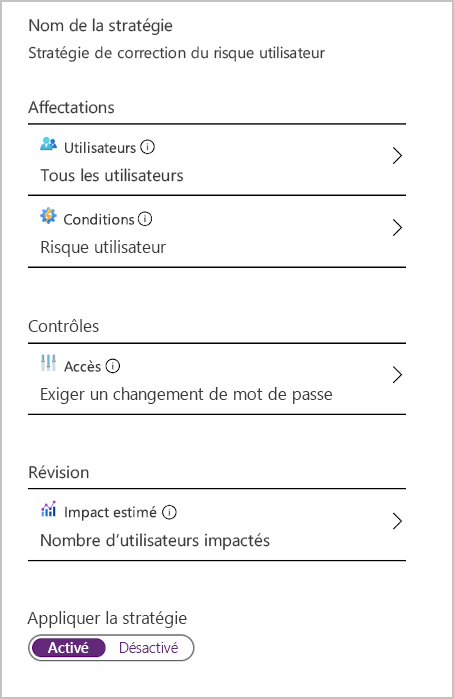

Ici, Identity Protection apprend les modèles de comportement habituels de l’utilisateur. Identity Protection utilise ensuite ces informations afin de calculer le risque probable que l’identité de l’utilisateur ait été compromise. En fonction de ce risque, l’administrateur peut décider d’autoriser l’accès, de le bloquer, ou de l’autoriser uniquement une fois que d’autres conditions ont été remplies. L’utilisateur peut, par exemple, être invité à changer son mot de passe à l’aide de la réinitialisation de mot de passe en libre-service avant de se voir autoriser l’accès.

Vous devez utiliser un formulaire pour configurer une stratégie d’utilisateur à risque dans le portail Azure. Vous pouvez spécifier des paramètres, par exemple les utilisateurs que cette stratégie doit cibler, les conditions qui doivent être remplies et votre choix de mode de réponse. Vérifiez que les utilisateurs sont déjà inscrits à la réinitialisation de mot de passe en libre-service avant d’appliquer cette stratégie.

Lorsqu’un risque utilisateur a été identifié, l’utilisateur concerné peut être invité à effectuer une action pour éliminer ce risque. Il est informé de ce qui a déclenché le risque et de ce qu’il doit faire pour résoudre le problème. Par exemple, l’utilisateur peut voir cette notification :

Stratégie d’inscription de l’authentification multifacteur

L’authentification multifacteur (MFA) ajoute une deuxième couche de protection aux identités de vos utilisateurs. Avec l’authentification multifacteur, l’utilisateur doit passer par une étape de vérification supplémentaire une fois qu’il a fourni son nom d’utilisateur et son mot de passe.

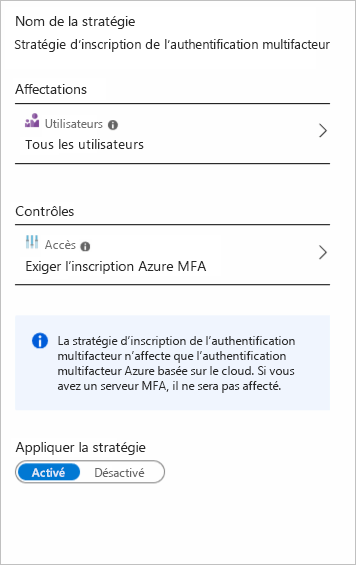

Vous pouvez utiliser une stratégie d’inscription MFA pour vous assurer que tous les utilisateurs sont inscrits à MFA la première fois qu’ils se servent de leur compte. Vous devez également configurer cette stratégie afin de pouvoir appliquer les stratégies de connexion à risque. De cette façon, vous laissez les utilisateurs éliminer le risque eux-mêmes lorsqu’une connexion à risque a été détectée.

Vous remplissez un formulaire pour configurer une stratégie d’inscription MFA en utilisant le portail Azure. Vous devez fournir des détails en précisant quels utilisateurs sont ciblés par la stratégie, et en déterminant si celle-ci doit être activée ou désactivée.

Une fois qu’il a configuré une stratégie d’inscription MFA, l’utilisateur est invité à s’inscrire lorsqu’il se connecte. L’utilisateur voit cette notification.

Les utilisateurs doivent procéder à l’inscription dans un délai de 14 jours, mais ils peuvent choisir de l’ignorer quand ils se connectent pendant cette période. Passé ce délai de 14 jours, les utilisateurs doivent procéder à l’inscription avant d’être autorisés à se reconnecter.