Investiguer et éliminer les risques détectés par Microsoft Entra ID Protection

Les investigations vous aident à comprendre comment améliorer votre posture de sécurité des identités. Elles vous permettent de mieux répondre aux risques, et vous aident à éviter les risques dans le futur.

Dans votre société de distribution, vous avez configuré des stratégies Microsoft Entra ID Protection, et des risques ont été justement détectés. Votre responsable vous a demandé d’investiguer et d’éliminer tous les risques détectés et de partager un rapport avec le chef de projet. L’équipe s’en sert pour mieux comprendre les risques liés aux identités de la société.

Dans cette unité, vous apprenez à investiguer au sujet des risques en utilisant les rapports. Vous voyez aussi comment éliminer différents types de risques et gérer les comptes d’utilisateur susceptibles d’être bloqués.

Investiguer les risques

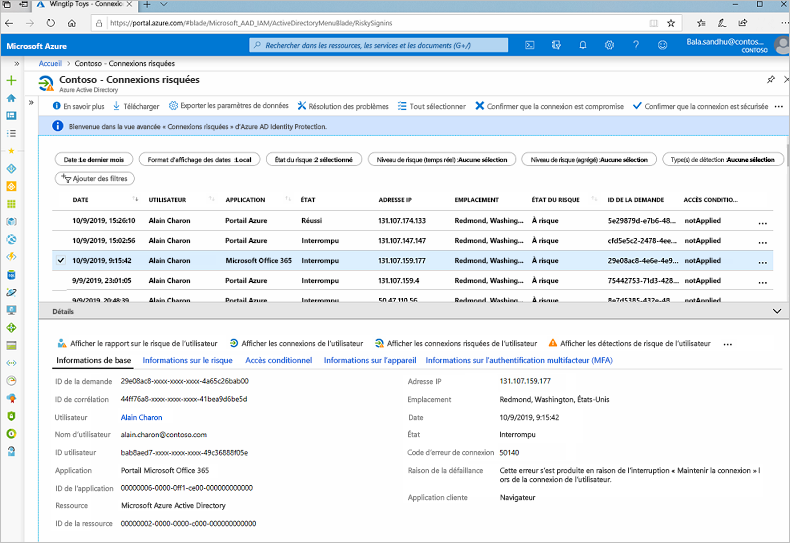

Identity Protection fournit des rapports que vous pouvez utiliser pour investiguer les risques liés aux identités qui ont été détectés pour les utilisateurs de votre organisation. Ces rapports sont de différents types. Chaque type de rapport fournit à l’administrateur des informations sur certains risques. L’administrateur peut ensuite entreprendre des actions spécifiques pour éliminer ces risques.

| Rapport | Informations incluses | Actions que l’administrateur peut entreprendre | Période couverte |

|---|---|---|---|

| Connexions risquées | Détails de l’emplacement, détails de l’appareil, connexions confirmées fiables ou avec des risques ignorés ou éliminés. | Vérifier que les connexions sont fiables ou qu’elles sont compromises. | 30 derniers jours |

| Utilisateurs à risque | Listes des utilisateurs à risque et des utilisateurs avec des risques ignorés ou éliminés. Historique des connexions à risque de l’utilisateur. | Réinitialiser le mot de passe de l’utilisateur, ignorer l’utilisateur à risque, bloquer les connexions utilisateur et vérifier que le compte d’utilisateur est compromis. | Non applicable |

Vous pouvez utiliser ces rapports pour investiguer les risques détectés par Identity Protection. Les rapports vous aident à comprendre comment mieux prévenir les risques et améliorer votre position de sécurité pour les identités.

Vous pouvez également accéder aux rapports de type détection des risques, qui combinent des informations sur les détections d’utilisateurs et de connexions à risque. Utilisez ces rapports pour voir comment les différents types de risques sont liés et prenez les mesures appropriées.

Vous pouvez consulter et télécharger tous les rapports à partir du portail Azure.

Éliminer les risques

Quand vous avez terminé votre investigation, vous devez éliminer les risques si vous n’utilisez pas déjà des stratégies de risque qui les gèrent automatiquement. Il faut toujours éliminer rapidement les risques détectés.

Il existe différentes façons d’éliminer les risques. Les méthodes que vous utilisez dépendent des besoins de votre organisation.

| Méthode d’élimination | Description |

|---|---|

| Auto-élimination | Si vous configurez des stratégies de risque, vous pouvez laisser les utilisateurs éliminer eux-mêmes les risques. Quand Identity Protection a détecté un risque, les utilisateurs réinitialisent leur mot de passe ou passent par une authentification multifacteur pour débloquer leur connexion. Après l’auto-élimination, ces risques détectés sont considérés comme clos. Dans vos stratégies de risque, plus le niveau de risque acceptable qui déclenche la stratégie est faible, plus les utilisateurs sont impactés. En général, il est recommandé de définir le seuil des stratégies d’utilisateur à risque sur élevé et le seuil des stratégies de connexion à risque sur moyen et supérieur. |

| Réinitialiser les mots de passe manuellement | Pour certaines organisations, la réinitialisation automatique des mots de passe peut ne pas être envisageable. Dans ce cas, l’administrateur peut appliquer manuellement les réinitialisations de mots de passe. Par exemple, l’administrateur peut générer un mot de passe provisoire et en informer l’utilisateur. L’utilisateur peut alors changer son mot de passe. |

| Ignorer les détections d’utilisateur à risque | Parfois, la réinitialisation du mot de passe n’est pas possible. Par exemple, il est possible que le compte d’utilisateur affecté ait été supprimé. Dans ce cas, vous pouvez ignorer les détections de risque pour cet utilisateur. Si vous choisissez d’ignorer les détections d’utilisateur à risque, toutes les détections de risques associées à l’utilisateur sont closes. |

| Clore les détections individuelles | Tous les risques détectés contribuent au score de risque global de l’utilisateur. Ce score de risque représente la probabilité qu’un compte d’utilisateur soit compromis. L’administrateur peut également choisir de clore les détections de risques spécifiques et de réduire le risque global d’un compte d’utilisateur. Par exemple, l’administrateur peut déterminer qu’une détection de risque n’est plus nécessaire, et donc l’ignorer. Le risque global qu’un compte d’utilisateur soit compromis est moindre. |

Débloquer les utilisateurs

Lorsque des stratégies de risque bloquent un compte d’utilisateur ou qu’un administrateur bloque un compte manuellement après une investigation. La façon dont ces comptes d’utilisateur sont débloqués dépend du type de risque à l’origine du blocage :

Comptes bloqués en raison d’une connexion à risque

Un compte bloqué en raison d’une connexion à risque peut être débloqué en excluant l’utilisateur de la stratégie. Le compte peut être débloqué si l’administrateur demande à l’utilisateur de se connecter à partir d’un emplacement ou d’un appareil connu. Parfois, les connexions sont bloquées à partir d’emplacements ou d’appareils inconnus. Il peut y avoir une alerte pour un comportement suspect en fonction de ce qui est connu sur les modèles de connexion du compte d’utilisateur. La stratégie peut également être désactivée si l’administrateur a rencontré des problèmes avec celle-ci.

Comptes bloqués en raison d’un utilisateur à risque

Un compte peut être bloqué si l’utilisateur a été signalé en raison d’un possible comportement risqué. L’administrateur peut réinitialiser le mot de passe pour permettre à l’utilisateur de débloquer le compte. Pour supprimer le blocage, l’administrateur peut ignorer l’activité identifiée comme risquée ou exclure l’utilisateur de la stratégie. Si la stratégie cause des problèmes pour de nombreux utilisateurs, l’administrateur peut la désactiver totalement.