Investiguer les alertes de protection contre la perte de données dans Microsoft Defender for Cloud Apps

Quand vous créez une stratégie de fichier d’applications Defender pour le cloud avec une configuration DLP, les alertes de violation de la stratégie de fichier sont examinées dans la zone des alertes des applications Defender pour le cloud.

Pour gérer les alertes :

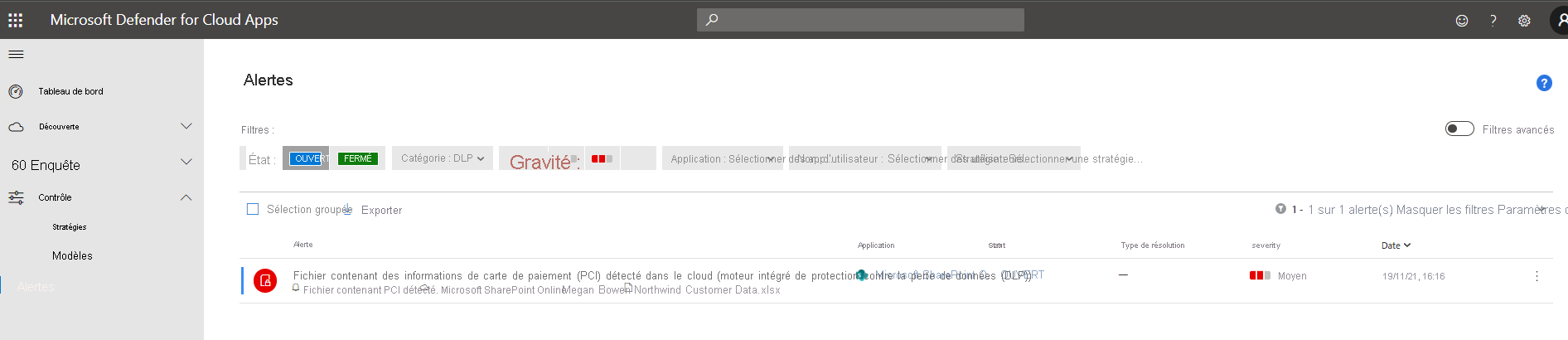

Dans la page Alertes, sélectionnez Ouvert comme État de résolution.

Cette section du tableau de bord fournit une visibilité totale de toute activité suspecte ou des violations de vos stratégies établies. Il peut vous aider à protéger la posture de sécurité que vous avez définie pour votre environnement cloud.

Pour chaque alerte, vous devez examiner et déterminer la nature de la violation et la réponse requise.

Vous pouvez filtrer les alertes par type d’alerte ou par gravité traiter en premier les plus importants.

Sélectionnez une alerte spécifique. En fonction du type d’alerte dont il s’agit, vous voyez différentes actions que vous pouvez effectuer avant de résoudre l’alerte.

Vous pouvez filtrer les alertes en fonction de l’application : les applications listées sont celles pour lesquelles Defender for Cloud Apps a détecté des activités.

Il existe trois types de violations que vous devez traiter quand vous examinez les alertes :

Violations graves : les violations graves nécessitent une réponse immédiate.

Exemples :

Pour une alerte d’activité suspecte, vous pouvez suspendre le compte jusqu’à ce que l’utilisateur change son mot de passe.

Pour une fuite de données, vous voudrez probablement restreindre les autorisations ou mettre le fichier en quarantaine.

Si une nouvelle application est découverte, vous voudrez probablement bloquer l’accès au service sur votre proxy ou pare-feu.

Violations contestables : les violations contestables nécessitent un examen plus approfondi.

Vous pouvez contacter l’utilisateur ou le responsable de l’utilisateur pour lui demander la nature de l’activité.

Laissez l’activité ouverte jusqu’à ce que vous ayez plus d’informations.

Violations autorisées ou comportements anormaux : les violations autorisées ou les comportements anormaux peuvent provenir d’une utilisation légitime.

- Vous pouvez ignorer l’alerte.

Chaque fois que vous ignorez une alerte, il est important d’envoyer des commentaires sur la raison pour laquelle vous l’ignorez. L’équipe Defender for Cloud Apps utilise ces commentaires comme indication de l’exactitude de l’alerte. Ces informations sont ensuite utilisées pour affiner nos modèles Machine Learning pour les futures alertes. Vous pouvez suivre ces instructions pour décider comment catégoriser l’alerte :

Si une utilisation légitime a déclenché l’alerte et qu’il ne s’agit pas d’un problème de sécurité, il peut s’agir d’un événement de ce type :

Un positif sans gravité : l’alerte est exacte, mais l’activité est légitime. Vous pouvez ignorer l’alerte et définir la raison sur La gravité réelle est inférieure ou sur Sans intérêt.

Faux positif : l’alerte est inexacte. Ignorez l’alerte et définissez la raison sur Alerte non exacte.

S’il y a trop de bruit pour déterminer la légitimité et l’exactitude d’une alerte, ignorez-la et définissez la raison sur Trop d’alertes similaires.

Vrai positif : si l’alerte concerne un événement à risques réel qui a été commis à des fins malveillantes ou involontairement par un utilisateur interne ou externe, il est recommandé de définir l’événement sur Résolution après que toutes les actions appropriées ont été effectuées pour remédier à l’événement.

Même si vous êtes intéressé par les alertes de stratégie de fichier pour DLP, la liste des alertes affiche de nombreux types d’alertes différents. Il est important de comprendre les différents types d’alertes, car ces alertes non-DLP peuvent également fournir des informations sur un incident de sécurité.

Le tableau suivant contient une liste des types d’alertes qui peuvent être déclenchées et les méthodes recommandées pour y remédier.

| type d’alerte | Description | Résolution recommandée |

|---|---|---|

| Violation de stratégie d’activité | Ce type d’alerte est le résultat d’une stratégie que vous avez créée. | Pour utiliser en bloc ce type d’alerte, il est recommandé de travailler directement depuis le Centre de stratégie pour les limiter. Ajustez la stratégie pour exclure les entités générant du bruit en ajoutant davantage de filtres et des contrôles plus granulaires. Si la stratégie est précise, que l’alerte est justifiée et qu’il s’agit d’une violation que vous voulez arrêter immédiatement, ajoutez une correction automatique dans la stratégie. |

| Violation de stratégie de fichier | Ce type d’alerte est le résultat d’une stratégie que vous avez créée. | Pour utiliser en bloc ce type d’alerte, il est recommandé de travailler directement depuis le Centre de stratégie pour les limiter. Ajustez la stratégie pour exclure les entités générant du bruit en ajoutant davantage de filtres et des contrôles plus granulaires. |

| Compte compromis | Ce type d’alerte est déclenché quand Defender for Cloud Apps identifie un compte qui a été compromis. Cela signifie qu’il y a une forte probabilité que le compte ait été utilisé de façon non autorisée. | Il est recommandé de suspendre le compte tant que vous n’avez pas contacté l’utilisateur et vérifié qu’il a changé son mot de passe. |

| Compte inactif | Cette alerte est déclenchée lorsqu’un compte n’a pas été utilisé depuis 60 jours dans l’une de vos applications cloud connectées. | Contactez l’utilisateur et le responsable de l’utilisateur pour déterminer si le compte est toujours actif. Si ce n’est pas le cas, suspendez l’utilisateur et mettez fin à la licence de l’application. |

| Nouvel administrateur | Vous signale que des modifications ont été apportées dans vos comptes privilégiés pour des applications connectées. | Vérifiez que les nouvelles autorisations d’administration sont bien nécessaires pour l’utilisateur. Si ce n’est pas le cas, nous recommandons de révoquer les privilèges d’administrateur de façon à réduire l’exposition. |

| Nouvel emplacement d’administration | Vous signale que des modifications ont été apportées dans vos comptes privilégiés pour des applications connectées. | Vérifiez que la connexion à partir de cet emplacement anormal était légitime. Si ce n’est pas le cas, nous recommandons de révoquer les autorisations d’administration ou de suspendre le compte de façon à réduire l’exposition. |

| Nouvel emplacement | Alerte à titre d’information sur l’accès à une application connectée à partir d’un nouvel emplacement. Elle se déclenche une seule fois par pays. | Examinez les activités de l’utilisateur concerné. |

| Nouveau service découvert | Cette alerte est une alerte concernant l’informatique fantôme. Une nouvelle application a été détectée par Cloud Discovery. | Évaluez le risque du service en fonction du catalogue d’applications. |

| Activité suspecte | Cette alerte vous indique que des activités anormales ont été détectées et qu’elles ne sont pas alignées sur les activités attendues ou les utilisateurs de votre organisation. | Examinez le comportement et confirmez-le auprès de l’utilisateur. Ce type d’alerte est l’élément idéal pour en savoir plus sur votre environnement et créer des stratégies avec ces alertes. Par exemple, si un utilisateur charge soudainement une grande quantité de données dans l’une de vos applications connectées, vous pouvez définir une règle pour gérer ce type de comportement anormal. |

| Utilisation d’un compte personnel | Cette alerte vous indique qu’un nouveau compte personnel a accès aux ressources de vos applications connectées. | Supprimez les collaborations de l’utilisateur dans le compte externe. |