Exercice : Créer un playbook Microsoft Sentinel

L’exercice Créer un playbook Microsoft Sentinel dans ce module est facultatif. Toutefois, si vous voulez faire cet exercice, vous devez avoir accès à un abonnement Azure dans lequel vous pouvez créer des ressources Azure. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Pour déployer les prérequis de l’exercice, effectuez les tâches suivantes.

Notes

Si vous choisissez d’effectuer l’exercice dans ce module, sachez que des frais peuvent s’appliquer dans votre abonnement Azure. Pour estimer le coût, consultez les tarifs de Microsoft Sentinel.

Tâche 1 : Déployer Microsoft Sentinel

Sélectionnez le lien suivant :

Vous êtes invité à vous connecter à Azure.

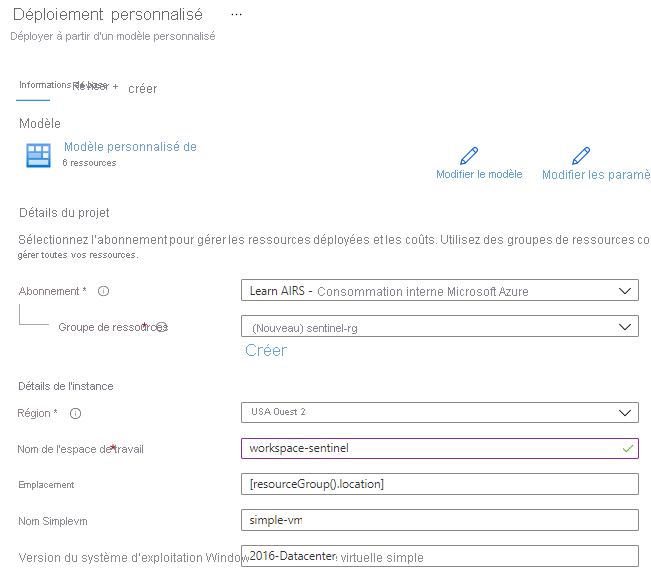

Dans la page Déploiement personnalisé, fournissez les informations suivantes :

Étiquette Description Abonnement Sélectionnez votre abonnement Azure. Groupe de ressources Sélectionnez Créer et fournissez le nom du nouveau groupe de ressources, par exemple, azure-sentinel-rg.Région Dans le menu déroulant, sélectionnez la région où déployer Microsoft Sentinel. Nom de l’espace de travail Spécifiez un nom unique pour l’espace de travail Microsoft Sentinel, par exemple <yourName>-Sentinel, où <yourName> représente le nom de l’espace de travail que vous avez choisi dans la tâche précédente.Emplacement Acceptez la valeur par défaut [resourceGroup().location]. Nom de machine virtuelle simple Acceptez la valeur par défaut simple-vm. Version du système d’exploitation Windows de machine virtuelle simple Acceptez la valeur par défaut 2016-Datacenter.

Sélectionnez Vérifier + créer, puis quand les données ont été validées, sélectionnez Créer.

Notes

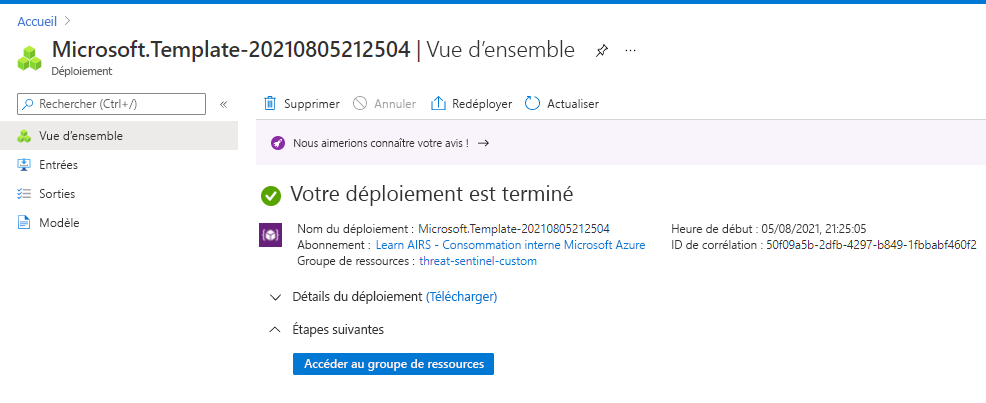

Attendez la fin du déploiement. Le déploiement doit prendre moins de cinq minutes.

Tâche 2 : Vérifier les ressources créées

Dans la page Vue d’ensemble du déploiement, sélectionnez Accéder au groupe de ressources. Les ressources de votre déploiement personnalisé s’affichent.

Sélectionnez Accueil, puis sous Services Azure, recherchez et sélectionnez Groupes de ressources.

Sélectionnez azure-sentinel-rg.

Triez la liste des ressources par type.

Le groupe de ressources doit contenir les ressources affichées dans le tableau suivant.

Nom Type Description <yourName>-SentinelEspace de travail Log Analytics Espace de travail Log Analytics utilisé par Microsoft Sentinel, où <yourName> représente le nom de l’espace de travail que vous avez choisi dans la tâche précédente. simple-vmNetworkInterfaceinterface réseau Interface réseau de la machine virtuelle. SecurityInsights(<yourName>-Sentinel)Solution Insights de sécurité pour Microsoft Sentinel. st1<xxxxx>Compte de stockage Compte de stockage utilisé par la machine virtuelle. simple-vmMachine virtuelle Machine virtuelle utilisée dans la démonstration. vnet1Réseau virtuel Réseau virtuel de la machine virtuelle.

Notes

Les ressources déployées et les étapes de configuration effectuées dans le cadre de cet exercice sont requises dans l’exercice suivant. Si vous avez prévu d’effectuer l’exercice suivant, ne supprimez pas les ressources de cet exercice.

Tâche 3 : Configurer les connecteurs Microsoft Sentinel

Dans le portail Azure, recherchez Microsoft Sentinel et sélectionnez l’espace de travail Microsoft Sentinel que vous avez créé précédemment.

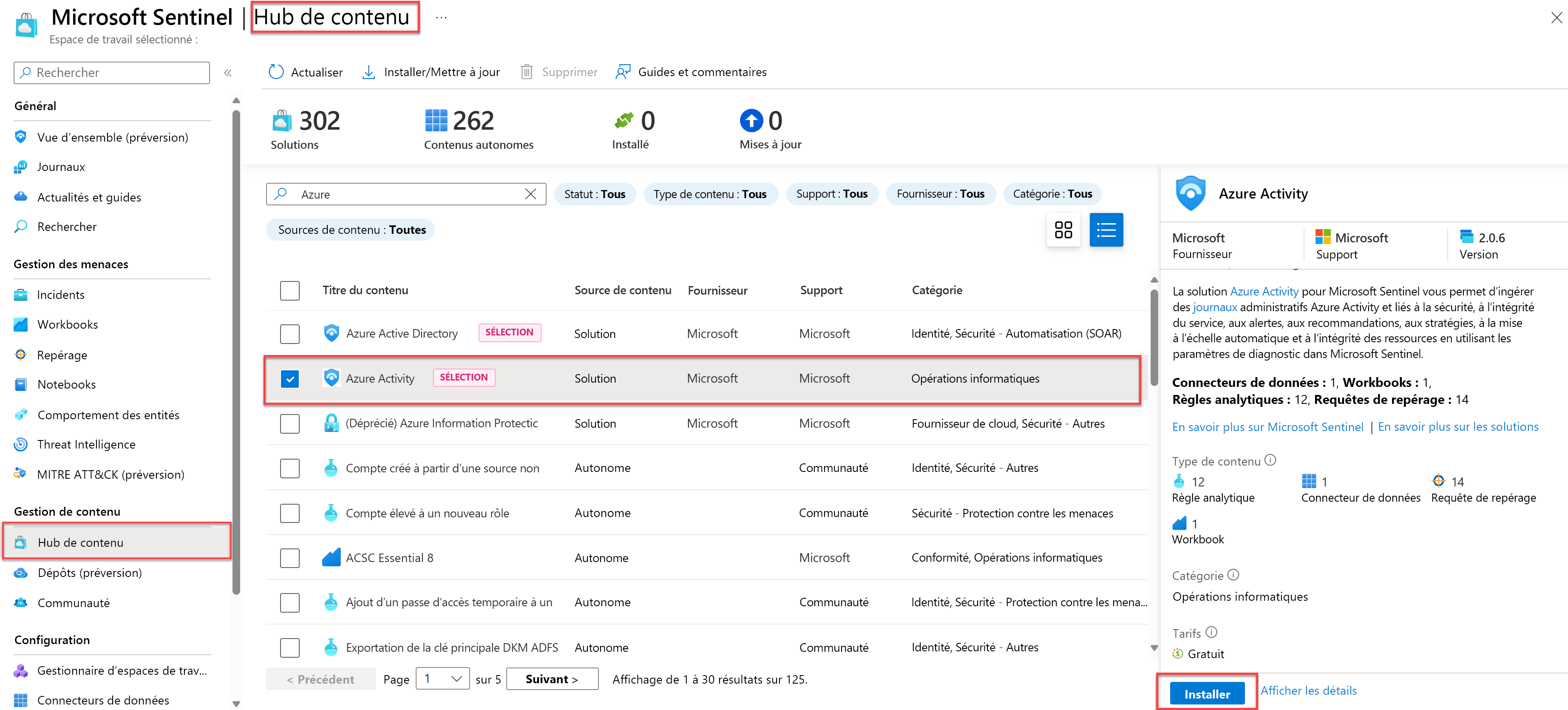

Dans le volet Microsoft Sentinel | Vue d’ensemble, dans le menu de gauche, faites défiler jusqu’à Gestion de contenu et sélectionnez Hub de contenu.

Dans la page Hub de contenu, tapez Activité Azure dans le formulaire Recherche, puis sélectionnez la solution Activité Azure.

Dans le volet détails de la solution Activité Azure, sélectionnez Installer.

Dans la colonne centrale Nom du contenu, sélectionnez le connecteur de données Activité Azure.

Remarque

Cette solution installe les types de contenu suivants : 12 règles analytiques, 14 requêtes de chasse, 1 classeur et le connecteur de données Activité Azure.

Sélectionnez Ouvrir la page du connecteur.

Dans la zone Instructions/Configuration, faites défiler vers le bas et sous 2. Connecter vos abonnements, sélectionnez Lancer l’Assistant Attribution Azure Policy.

Sous l’onglet Informations de base de l’Assistant, sélectionnez les points de suspension ... sous Étendue. Dans le volet Étendues, sélectionnez votre abonnement, puis sélectionnez Sélectionner.

Sélectionnez l’onglet Paramètres et choisissez votre espace de travail Microsoft Sentinel dans la liste déroulante Espace de travail Log Analytics principal.

Sélectionnez l’onglet Correction et cochez la case Créer une tâche de correction. Cette action applique l’attribution de stratégie aux ressources Azure déjà existantes.

Sélectionnez le bouton Vérifier + créer pour passer en revue la configuration, puis sélectionnez Créer.

Notes

Comme le connecteur pour l’activité Azure utilise des attributions de stratégie, vous devez avoir des autorisations de rôle qui vous permettent de créer des attributions de stratégie. Il faut compter généralement 15 minutes pour que l’état Connecté s’affiche. Pendant le déploiement du connecteur, vous pouvez continuer à effectuer le reste des étapes de cette unité et des unités suivantes de ce module.

Tâche 4 : Créer une règle analytique

Dans le portail Azure, recherchez et sélectionnez Microsoft Sentinel, puis sélectionnez l’espace de travail Microsoft Sentinel que vous avez créé précédemment.

Dans la page Microsoft Sentinel, dans la barre de menus, dans la section Configuration, sélectionnez Analytique.

Dans la page Microsoft Sentinel | Analytique, sélectionnez Créer, puis Règle de requête NRT (préversion).

Dans la page Général, fournissez les entrées du tableau suivant, puis sélectionnez Suivant : Définir la logique de la règle >.

Étiquette Description Nom Fournissez un nom descriptif comme Supprimer les machines virtuelles pour expliquer le type d’activité suspecte détecté par l’alerte. Description Entrez une description détaillée pour aider les autres analystes de la sécurité à comprendre ce que fait la règle. Tactiques et techniques Dans le menu déroulant Tactiques et techniques, choisissez la catégorie Accès initial pour classer la règle en suivant la tactique MITRE. Gravité Sélectionnez le menu déroulant Gravité pour catégoriser le niveau d’importance de l’alerte selon l’une des quatre options suivantes : Élevé, moyen, faible ou informatif. Statut Spécifie l’état de la règle. Par défaut, l’état est Activé. Vous pouvez sélectionner Désactivé pour désactiver la règle si elle génère un grand nombre de faux positifs. Dans la page Définir la logique de la règle, dans la section Requête de règle, entrez la requête suivante :

AzureActivity | where OperationNameValue == 'MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE' | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressAcceptez les valeurs par défaut de tous les autres paramètres, puis sélectionnez Suivant : Paramètre d’incident.

Sous l’onglet Paramètre d’incident, vérifiez que l’option Activé est sélectionnée pour créer des incidents à partir d’alertes déclenchées par cette règle analytique. Ensuite, sélectionnez Suivant : Réponse automatisée.

Sous l’onglet Réponse automatisée, vous pouvez sélectionner un playbook à exécuter automatiquement quand l’alerte est générée. Seuls les playbooks qui contiennent un connecteur Logic Apps Microsoft Sentinel sont affichés.

Sélectionnez Suivant : Vérification).

Dans la page Vérifier et créer, vérifiez que la validation a réussi, puis sélectionnez Créer.

Notes

Plus d’informations sur les règles analytiques Microsoft Sentinel sont disponibles dans le module « Détection des menaces avec l’analytique Microsoft Sentinel ».