Exécuter des playbooks à la demande

Certains incidents chez Contoso peuvent demander une investigation plus approfondie avant de lancer l’exécution d’un playbook. Microsoft Sentinel vous permet d’exécuter des playbooks à la demande pour faciliter les investigations approfondies.

Exécuter un playbook à la demande

Vous pouvez configurer des playbooks pour qu’ils s’exécutent à la demande en fonction des détails de l’incident, pour déclencher des étapes spécifiques dans le cadre de l’investigation ou pour appliquer une action corrective.

Prenons le cas où les utilisateurs suspects ne peuvent pas accéder aux ressources de l’entreprise. En tant qu’administrateur de la sécurité chez Contoso, vous trouvez un incident faux positif. Certains utilisateurs chez Contoso accèdent aux ressources sur une connexion de réseau privé virtuel à partir d’ordinateurs distants tout en étant connectés aux ordinateurs du bureau en même temps. Microsoft Cloud Security a reçu des signaux et, en fonction de la vulnérabilité qui détecte une menace potentielle en provenance de régions de voyage atypiques, a marqué les utilisateurs comme constituant un risque modéré.

Vous pouvez utiliser un playbook qui ignore automatiquement cette propriété d’utilisateur à risque dans Microsoft Entra ID.

Dépôt Microsoft Sentinel sur GitHub

Le dépôt Microsoft Sentinel sur GitHub contient des playbooks prêts à l’emploi pour vous aider à automatiser les réponses aux incidents. Ces playbooks sont définis avec Azure Resource Manager (modèle ARM), qui utilise des déclencheurs Logic Apps Microsoft Sentinel.

Dans le cas décrit précédemment, vous pouvez utiliser le playbook Dismiss-AADRiskyUser, qui se trouve dans le dépôt Microsoft Sentinel sur GitHub, et le déployer directement dans votre abonnement Azure.

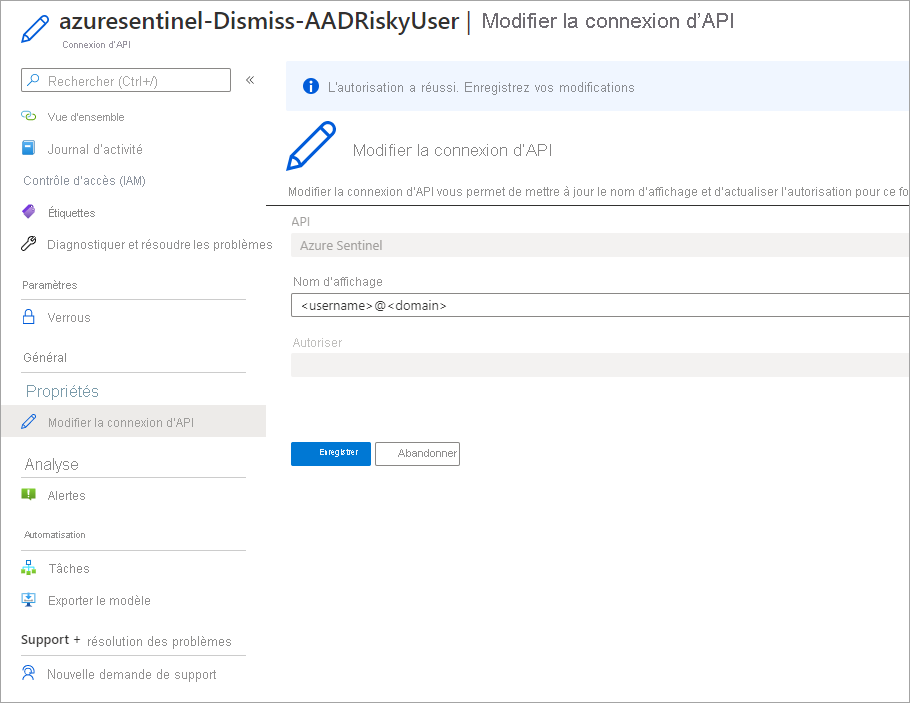

Pour chaque déploiement à partir de GitHub, vous devez d’abord autoriser chaque connexion dans le playbook avant de les modifier dans le Concepteur d’application logique. L’autorisation crée une connexion d’API au connecteur approprié et stocke le jeton et les variables. Vous pouvez localiser la connexion d’API dans le groupe de ressources où vous avez créé l’application logique.

Le nom de chaque connexion d’API est ajouté avec le préfixe azuresentinel. Vous pouvez également modifier la connexion dans le Concepteur d’application logique quand vous modifiez l’application logique.

Joindre un playbook à un incident existant

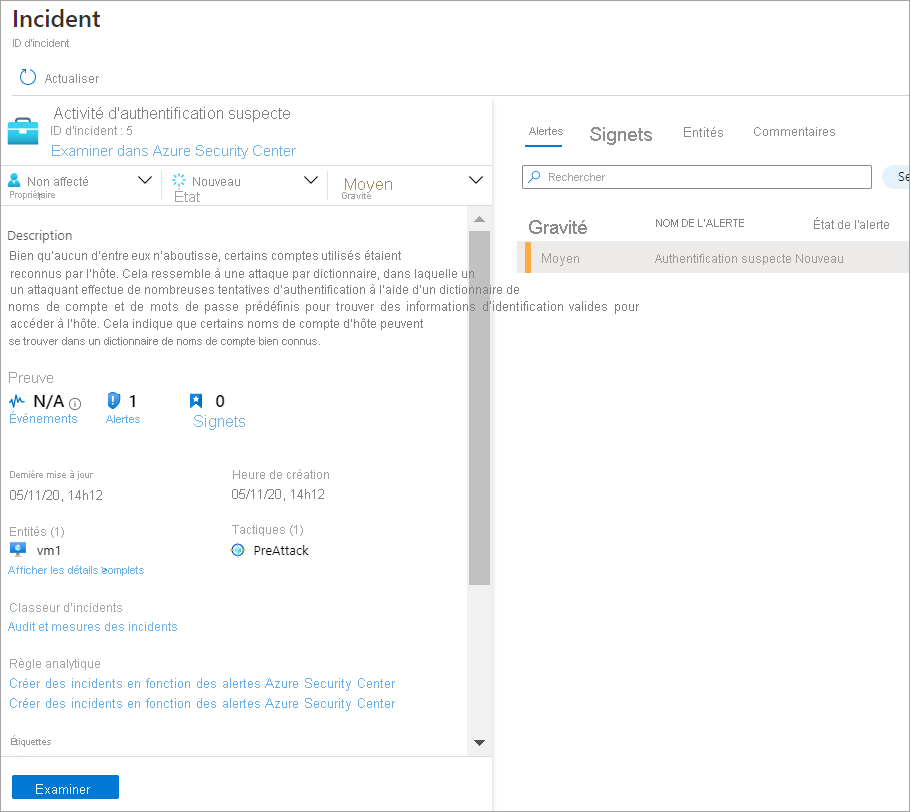

Dès que le playbook est prêt, vous pouvez ouvrir la page Incident dans Microsoft Sentinel, puis sélectionner l’incident existant. Dans le volet d’informations, vous pouvez sélectionner Voir les détails complets pour explorer les propriétés de l’incident. Dans le panneau Alertes, vous pouvez sélectionner Voir les playbooks et exécuter l’un des playbooks existants.

La capture d’écran suivante illustre l’exemple d’activité utilisateur suspecte pour laquelle vous pouvez joindre le playbook Dismiss-AADRiskyUser.

Après avoir investigué l’incident, vous pouvez choisir d’exécuter le playbook manuellement pour répondre à une menace de sécurité.