Examiner Microsoft Entra Domain Services

Aujourd’hui, dans la plupart des organisations, les applications métier (LOB) sont déployées sur des ordinateurs et des appareils qui sont membres du domaine. Ces organisations utilisent des informations d’identification basées sur AD DS pour l’authentification et une stratégie de groupe les gère. Lorsque vous envisagez de déplacer ces applications pour qu’elles s’exécutent dans Azure, un problème clé est de savoir comment fournir des services d’authentification à ces applications. Pour répondre à ce besoin, vous pouvez choisir d’implémenter un réseau privé virtuel (VPN) de site à site entre votre infrastructure locale et Azure IaaS, ou vous pouvez déployer des contrôleurs de domaine de réplica à partir de votre service AD DS local en tant que machines virtuelles dans Azure. Ces approches peuvent entraîner des coûts supplémentaires et des efforts d’administration. De plus, la différence entre ces deux approches est qu’avec la première option, le trafic d’authentification traverse le VPN, alors qu’avec la deuxième option, le trafic de réplication traverse le réseau VPN et le trafic d’authentification reste dans le cloud.

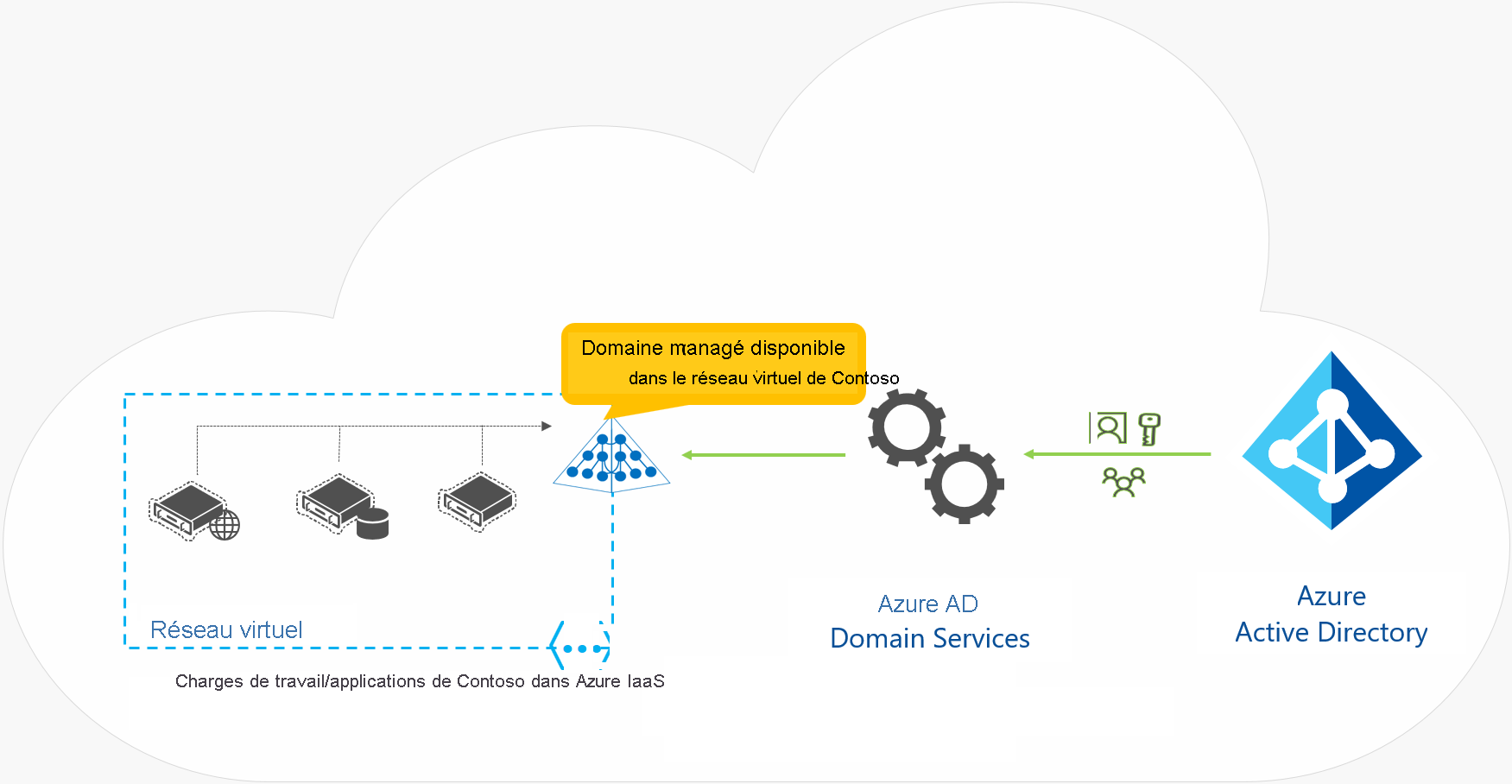

Microsoft fournit Microsoft Entra Domain Services comme alternative à ces approches. Ce service, qui s’exécute dans le cadre du niveau Microsoft Entra ID P1 ou P2, fournit des services de domaine comme la gestion des stratégies de groupe, la jonction de domaine et l’authentification Kerberos à votre locataire Microsoft Entra. Ces services sont entièrement compatibles avec une instance AD DS déployée localement. Vous pouvez donc les utiliser sans déployer ni gérer de contrôleurs de domaine supplémentaires dans le cloud.

Comme Microsoft Entra ID peut s’intégrer à votre instance AD DS locale, quand vous implémentez Microsoft Entra Connect, les utilisateurs peuvent utiliser des informations d’identification de l’organisation aussi bien dans l’instance AD DS locale que dans Microsoft Entra Domain Services. Même si vous n’avez pas AD DS déployé localement, vous pouvez utiliser Microsoft Entra Domain Services comme service cloud uniquement. Cela vous permet d’avoir des fonctionnalités similaires à celles d’un service d’annuaire AD DS déployé localement sans avoir à déployer de contrôleur de domaine local ou dans le cloud. Par exemple, une organisation peut choisir de créer un locataire Microsoft Entra et d’activer Microsoft Entra Domain Services, puis déployer un réseau virtuel entre ses ressources locales et le locataire Microsoft Entra. Vous pouvez activer Microsoft Entra Domain Services pour ce réseau virtuel afin que tous les utilisateurs et services locaux puissent utiliser les services de domaine depuis Microsoft Entra ID.

Microsoft Entra Domain Services offre plusieurs avantages aux organisations, par exemple :

- Les administrateurs n’ont pas besoin de gérer, de mettre à jour et de superviser les contrôleurs de domaine.

- Les administrateurs n’ont pas besoin de déployer et de gérer la réplication Active Directory.

- Il n’est pas nécessaire d’avoir des groupes Administrateurs de domaine ou Administrateurs d’entreprise pour les domaines gérés par Microsoft Entra ID.

Si vous choisissez d’implémenter Microsoft Entra Domain Services, vous devez connaître les limitations actuelles du service. notamment :

- Seul l’objet Active Directory de l’ordinateur de base est pris en charge.

- Il n’est pas possible d’étendre le schéma pour le domaine Microsoft Entra Domain Services.

- La structure d’unité d’organisation (UO) est plate et les unités d’organisation imbriquées ne sont actuellement pas prises en charge.

- Il y a un objet de stratégie de groupe (GPO) intégré, qui existe pour les comptes d’ordinateur et d’utilisateur.

- Il est impossible de cibler des UO avec des objets GPO intégrés. De plus, vous ne pouvez pas utiliser de filtres Windows Management Instrumentation, ni de filtrage des groupes de sécurité.

Avec Microsoft Entra Domain Services, vous pouvez migrer librement les applications qui utilisent les protocoles LDAP, NTLM ou Kerberos de votre infrastructure locale vers le cloud. Vous pouvez également utiliser des applications telles que Microsoft SQL Server ou Microsoft SharePoint Server sur des machines virtuelles ou les déployer dans Azure IaaS, sans avoir besoin de contrôleurs de domaine dans le cloud ou d’un VPN vers l’infrastructure locale.

Vous pourrez Microsoft Entra AD Domain Services en utilisant le portail Azure. Ce service est facturé par heure en fonction de la taille de votre annuaire.