Comprendre l’analytique comportementale

L’identification des menaces au sein de votre organisation, ainsi que de leur impact potentiel, qu’il s’agisse d’une entité compromise ou d’une personne malveillante, a toujours été un processus laborieux et chronophage. Lorsque vous passez en revue les alertes, connectez les points et chassez activement, vous dépensez des quantités massives de temps et d’efforts pour de faibles retours. Et le risque que des menaces sophistiquées échappent à la découverte. Des menaces insaisissables, telles que des menaces persistantes zero-day, ciblées et avancées, peuvent être des plus dangereuses pour votre organisation, ce qui rend leur détection d’autant plus critique.

La fonctionnalité Comportement des entités dans Microsoft Sentinel élimine la pénibilité des charges de travail de vos analystes et l’incertitude de leurs efforts. La fonctionnalité Comportement des entités fournit du renseignement hautement fiable et actionnable leur permettant de se concentrer sur les tâches d’investigation et de correction.

Dans la mesure où Microsoft Sentinel collecte les journaux et les alertes à partir de toutes les sources de données connectées, il analyse et crée des profils comportementaux de référence pour les entités de votre organisation (utilisateurs, hôtes, adresses IP, applications, etc.). L’analyse s’effectue à travers l’horizon de temps et de groupe de pairs. Microsoft Sentinel utilise diverses techniques et fonctionnalités de Machine Learning, et peut ensuite identifier l’activité anormale et vous aider à déterminer si une ressource a été compromise. Outre cela, il peut déterminer la sensibilité relative de ressources particulières, identifier des groupes homologues de ressources et évaluer l’impact potentiel (« rayon d’impact ») de la compromission de toute ressource. Ces informations vous permettent de hiérarchiser efficacement l’investigation et la gestion de l’incident.

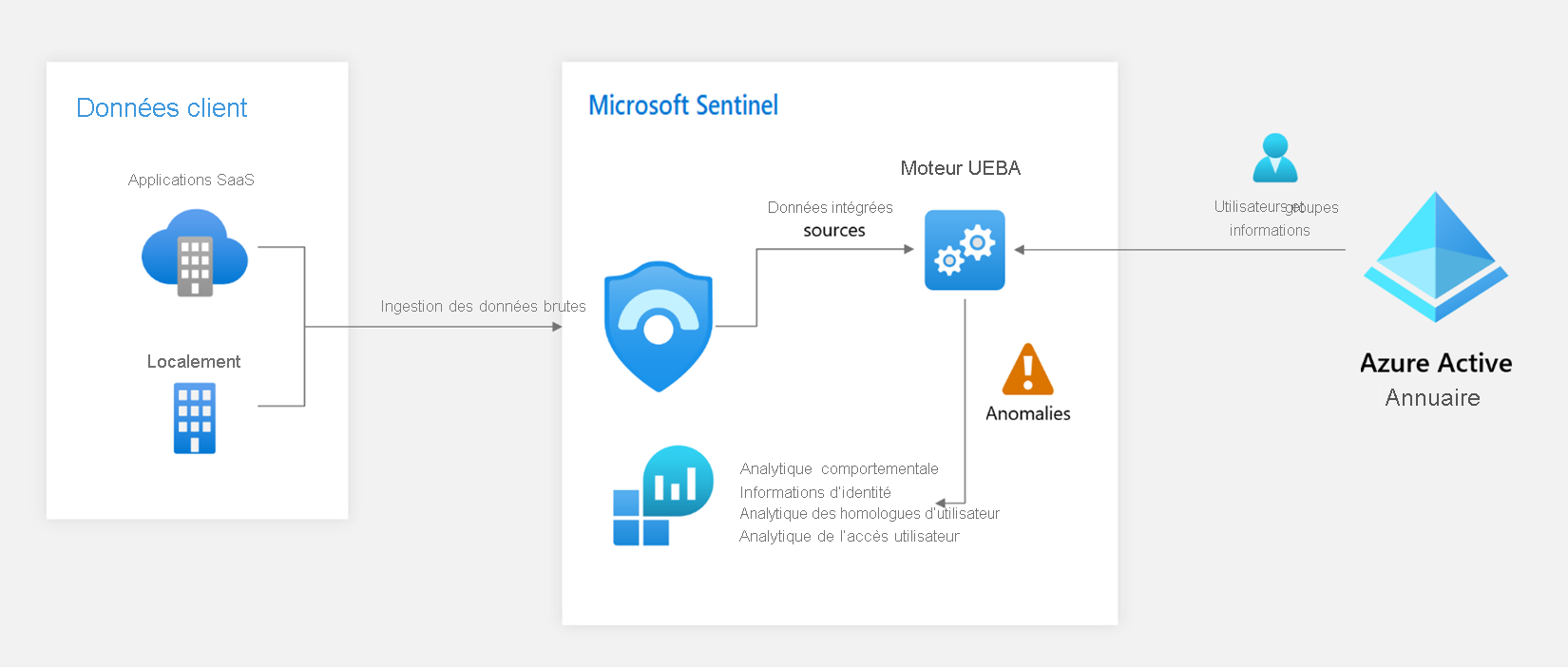

Vue d’ensemble de l’architecture

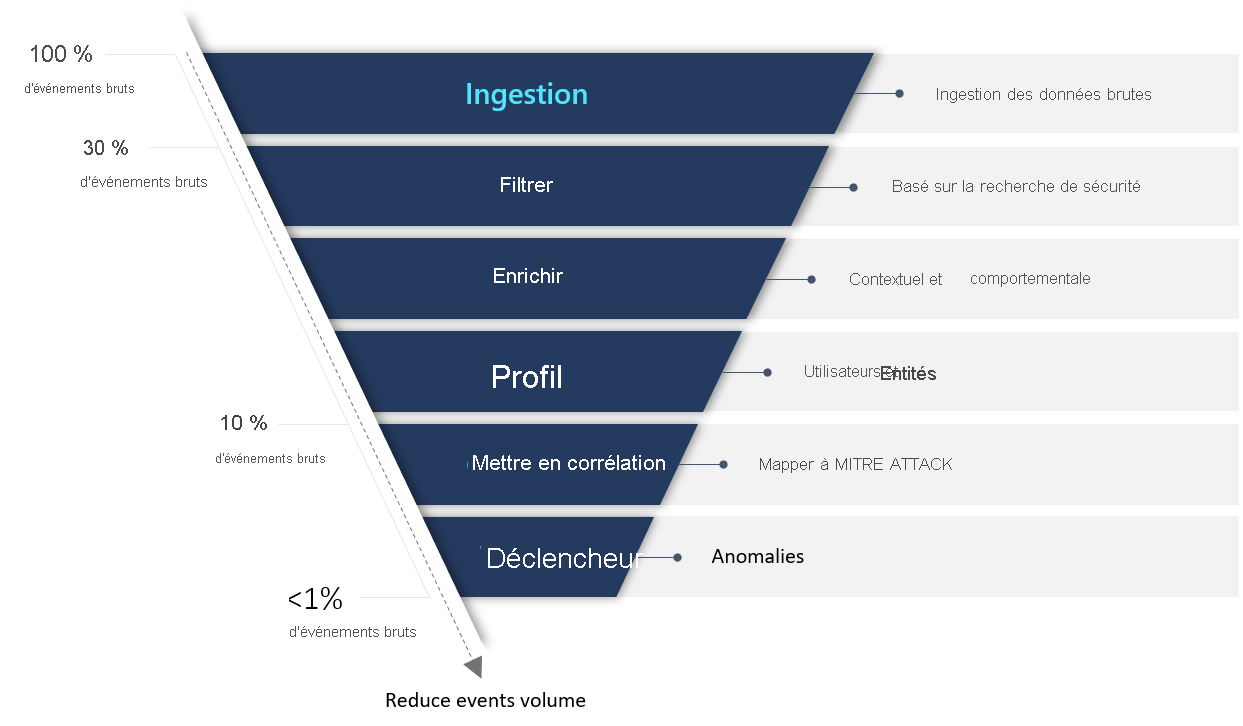

Analyse pilotée par la sécurité

Microsoft ayant adopté le paradigme de Gartner pour les solutions UEBA, Microsoft Sentinel offre une approche de l’extérieur vers l’intérieur, basée sur trois cadres de référence :

Cas d’usage : Microsoft Sentinel classe par ordre de priorité les vecteurs d’attaque et les scénarios pertinents en fonction de la recherche de sécurité alignée sur le framework MITRE ATT&CK de tactiques, de techniques et de sous-techniques. La hiérarchisation identifie différentes entités en tant que victimes, auteurs ou points pivots dans la chaîne de destruction. Microsoft Sentinel se concentre spécifiquement sur les journaux les plus précieux que chaque source de données peut fournir.

Sources de données : tout en prenant en charge avant tout les sources de données Azure, Microsoft Azure Sentinel sélectionne soigneusement des sources de données tierces pour fournir des données correspondant à nos scénarios de menaces.

Analytique : Microsoft Sentinel utilise différents algorithmes de Machine Learning pour identifier les activités anormales, et présente des preuves de manière claire et concise sous la forme d’enrichissements contextuels. Considérons les exemples ci-dessous.

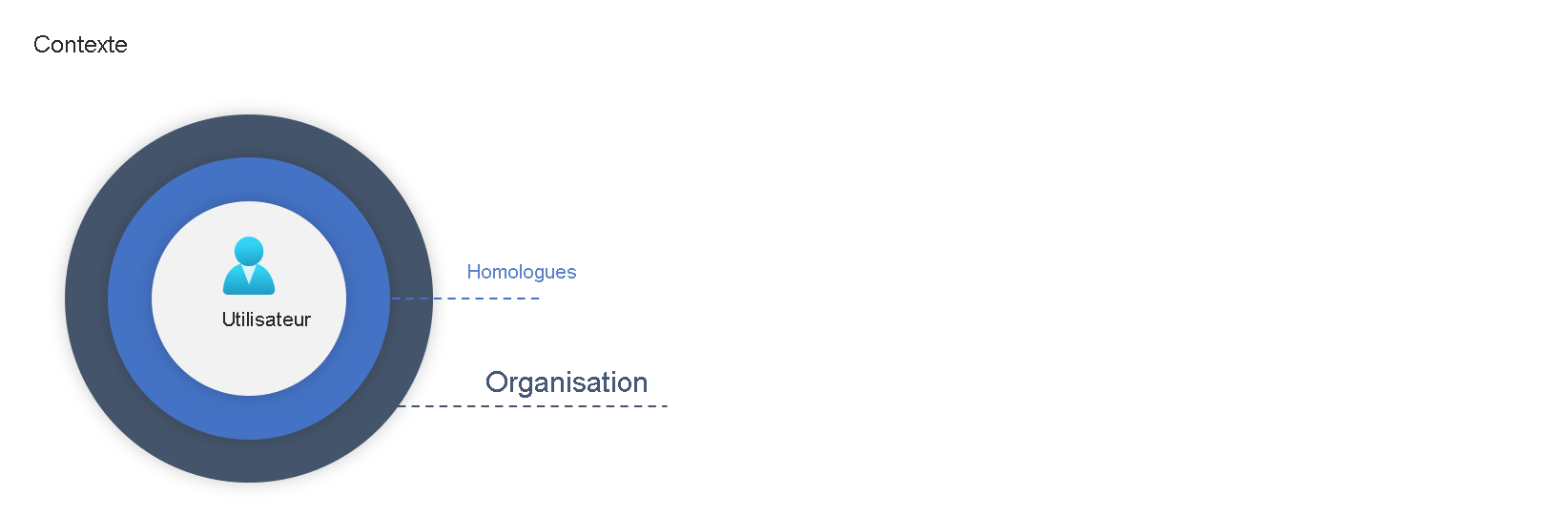

Microsoft Sentinel présente des artefacts qui aident vos analystes de sécurité à acquérir une compréhension claire des activités anormales en contexte, et par comparaison avec le profil de base de l’utilisateur. Les actions effectuées par un utilisateur (ou un hôte ou une adresse) sont évaluées dans leur contexte. Un résultat « true » indique une anomalie identifiée :

À travers les emplacements géographiques, les appareils et les environnements.

À travers les horizons de temps et de fréquence (par rapport à l’historique de l’utilisateur).

Par rapport au comportement d’homologues.

Par rapport au comportement de l’organisation.

Notation

Chaque activité est notée avec un « Score de priorité d’investigation ». Le score détermine la probabilité qu’un utilisateur donné effectue une activité spécifique en fonction de l’apprentissage comportemental de l’utilisateur et de ses collègues. Les activités identifiées comme les plus anormales reçoivent les scores les plus élevés (sur une échelle de 0-10).