Explorer les entités

Lorsque des alertes sont envoyées à Microsoft Azure Sentinel, elles incluent des éléments de données que Microsoft Azure Sentinel identifie et classe comme des entités, telles que des comptes d’utilisateur, des hôtes, des adresses IP et autres. À l’occasion, cette identification peut être un défi si l’alerte ne contient pas suffisamment d’informations sur l’entité.

Par exemple, les comptes d’utilisateurs peuvent être identifiés de plusieurs façons : à l’aide de l’identificateur numérique (GUID) d’un compte Microsoft Entra ou de sa valeur de nom d'utilisateur principal (UPN) ou encore à l’aide d’une combinaison de son nom d'utilisateur et de son nom de domaine NT. Des sources de données différentes peuvent identifier le même utilisateur de manières différentes. Par conséquent, dans la mesure du possible, Microsoft Azure Sentinel fusionne ces identificateurs dans une entité unique qui puisse être correctement identifiée.

Il peut toutefois arriver que l’un de vos fournisseurs de ressources crée une alerte dans laquelle une entité n’est pas suffisamment identifiée, par exemple dans le cas d’un nom d’utilisateur sans le contexte du nom de domaine. Dans un tel cas, l’entité utilisateur ne peut pas être fusionnée avec d’autres instances du même compte d’utilisateur, qui seraient identifiées comme une entité distincte, et ces deux entités resteraient séparées au lieu d’être unifiées.

Afin de minimiser le risque que cela se produise, vous devez vérifier que tous vos fournisseurs d'alertes identifient correctement les entités dans les alertes qu'ils produisent. En outre, la synchronisation d’entités de comptes d’utilisateurs avec Microsoft Entra ID peut créer un répertoire d’unification, capable de fusionner les entités de comptes d’utilisateurs.

Les types d’entités actuellement identifiées dans Microsoft Sentinel sont les suivants :

Compte d’utilisateur (compte)

Host

Adresse IP (IP)

Programme malveillant

Fichier

Process

Application Cloud (CloudApplication)

Nom de domaine (DNS)

Ressource Azure

Fichier (FileHash)

Clé de Registre

Valeur de Registre

Groupe de sécurité

URL

Appareil IoT

Boîte aux lettres

Cluster de messagerie

Message électronique

E-mail d'envoi

Pages d’entité

Lorsque vous rencontrez une entité (les entités sont actuellement limitées à des utilisateurs et des hôtes) dans une recherche, une alerte ou une investigation, vous pouvez sélectionner l’entité et être redirigé vers une page d’entité, à savoir une feuille de données remplie d’informations utiles sur cette entité. Les types d’informations que contient cette page incluent des faits de base sur l’entité, une chronologie d’événements notables liés à cette entité, ainsi que des insights sur le comportement de l’entité.

Les pages d’entité se composent de trois parties :

Le volet gauche contient les informations d’identification de l’entité, collectées à partir de sources de données comme Microsoft Entra ID, Azure Monitor, Microsoft Defender pour le cloud et Microsoft Defender XDR.

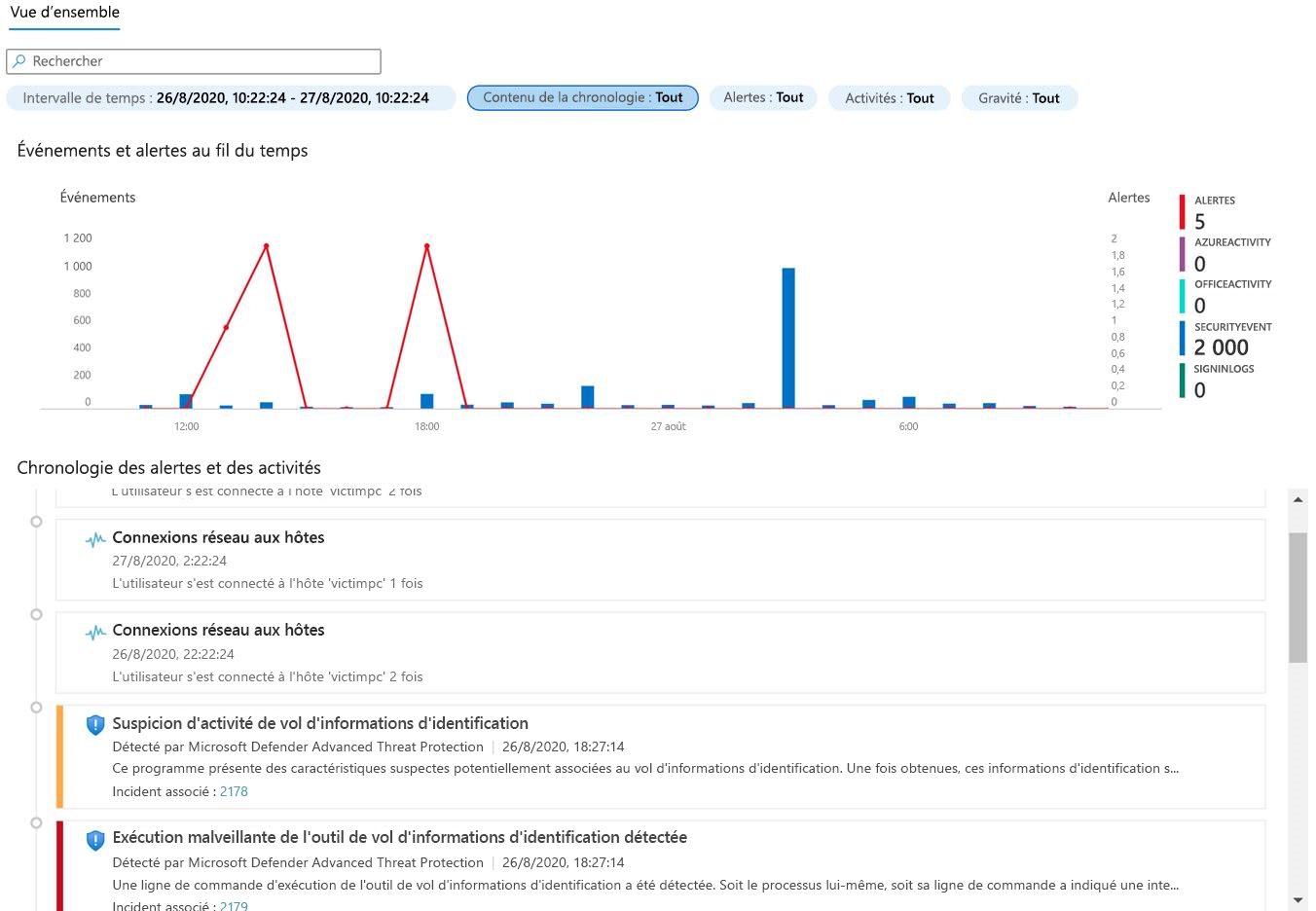

Le panneau central affiche une chronologie graphique et textuelle des événements notables liés à l’entité, tels que des alertes, des signets et des activités. Les activités sont des agrégations d’événements notables de Log Analytics. Les requêtes qui détectent ces activités sont développées par des équipes de recherche en matière de sécurité de Microsoft.

Le panneau de droite présente des insights comportementales sur l’entité. Ces insights permettent d’identifier rapidement des anomalies et autres menaces de sécurité. Les insights sont développés par des équipes de recherche en matière de sécurité Microsoft, et sont basées sur des modèles de détection d’anomalies.

La chronologie

La chronologie est une partie majeure de la contribution de la page d’entité à l’analyse du comportement dans Microsoft Sentinel. Elle présente l’historique des événements liés à l’entité, qui vous aide à comprendre l’activité de celle-ci dans un délai d’exécution spécifique.

Vous pouvez choisir le délai d’exécution parmi plusieurs options prédéfinies (par exemple, dernières 24 heures), ou définir un délai d’exécution personnalisé. En outre, vous pouvez définir des filtres qui limitent les informations de la chronologie à des types spécifiques d’événements ou d’alertes.

Les types d’éléments suivants sont inclus dans la chronologie :

Alertes – toute alerte dans laquelle l’entité est définie en tant qu’entité mappée. Si votre organisation a créé des alertes personnalisées utilisant des règles analytiques, vous devez veiller à ce que le mappage d’entité des règles soit correctement effectué.

Signets – signets incluant l’entité affichée sur la page.

Activités – agrégation d’événements notables liés à l’entité.

Insights sur l’entité

Les insights d’entité sont des requêtes définie par les chercheurs en matière de sécurité de Microsoft pour aider vos analystes à investiguer plus efficacement. Les insights sont présentées dans la page de l’entité. Elles fournissent des informations de sécurité précieuses sur les hôtes et les utilisateurs, sous la forme de graphiques et de données tabulaires. Les informations étant disponibles ici, vous n’avez pas à passer par Log Analytics. Les insights contiennent des données concernant les connexions, les ajouts de groupes, les événements anormaux et bien plus. Elles incluent également des algorithmes de ML avancés pour détecter les comportements anormaux. Les insights sont basées sur les types de données suivants :

syslog

SecurityEvent

Journaux d’audit

Journaux de connexion

Activité Office

Analyse du comportement des utilisateurs et des entités (UEBA)