Introduction

De nos jours, nous nous servons plus que jamais d’applications cloud, à la fois dans notre vie personnelle et au travail. Un membre typique d’une organisation utilise de nombreuses applications cloud différentes pour effectuer ses tâches quotidiennes. Par exemple, il peut utiliser des applications distinctes pour vérifier les e-mails, envoyer des messages et passer des appels. Un utilisateur peut désormais exécuter une application sur un appareil, comme un ordinateur portable, puis exécuter la même application sur un autre appareil, et reprendre sa tâche là où il en était.

Toutefois, cela signifie que, si une seule application est compromise, l’appareil, l’utilisateur et l’organisation dans son ensemble peuvent être exposés. C’est pourquoi il est essentiel de protéger toutes les applications cloud, quel que soit leur objectif ou leur étendue.

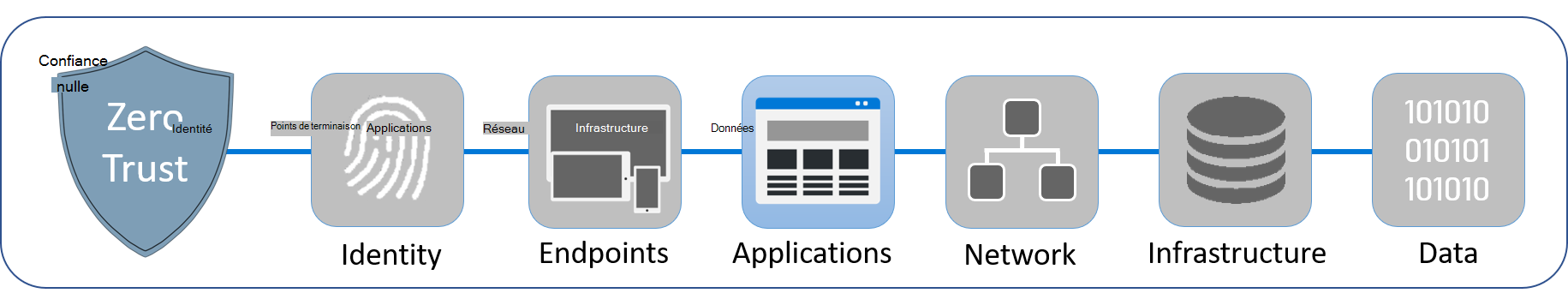

Examinons les applications dans le parcours Confiance Zéro.

N’oubliez pas que la Confiance Zéro vous oblige à appliquer les principes de sécurité suivants :

- Vérifier explicitement

- Utilisez des autorisations selon le principe des privilèges minimum.

- Supposer une violation

Pour protéger l’organisation et ses utilisateurs, toutes les applications doivent respecter ces principes.

Dans ce module, vous découvrirez les applications cloud, le concept de l’informatique fantôme et son impact. Vous verrez également comment utiliser l’approche Confiance Zéro pour protéger des applications.