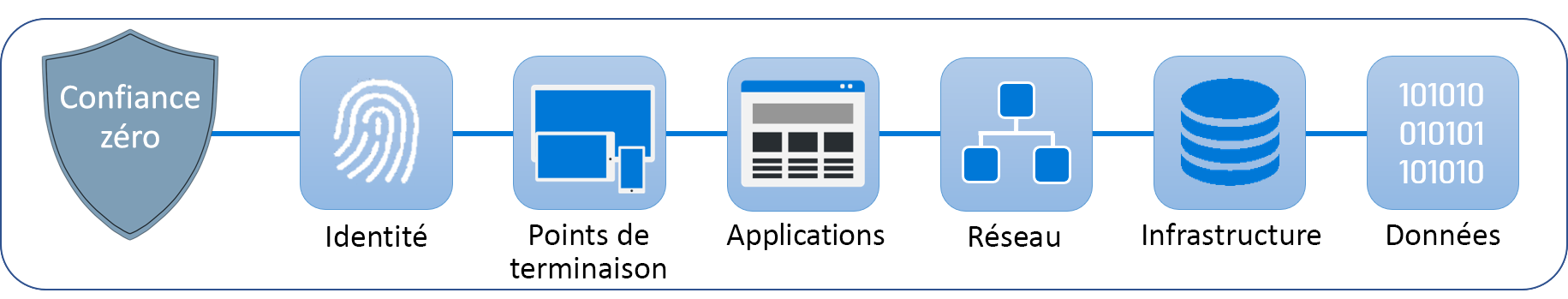

Modèle de sécurité de confiance zéro

La confiance zéro est une stratégie de sécurité de bout en bout qui surveille et contrôle les six principaux piliers de la sécurité : identité, points de terminaison, applications, réseau, infrastructure et données.

L’approche de confiance zéro répond aux problèmes de sécurité qui se posent en raison de l’évolution du paysage numérique. Aujourd’hui, presque toutes les organisations disposent d’un personnel mobile, distant ou hybride, d’applications cloud, de données stockées dans différents environnements et d’appareils inscrits à partir de différents emplacements. En l’absence d’un modèle de sécurité robuste, tous ces facteurs peuvent entraîner par inadvertance une violation de sécurité majeure.

En pratique, la règle « ne faire confiance à personne et tout vérifier » suggère que chaque demande, dispositif ou utilisateur ne doit pas être digne de confiance et doit être traité comme une menace potentielle jusqu'à ce qu'il soit vérifié par des méthodes d'authentification forte, avant d'autoriser l'accès au réseau. Cela signifie également que les utilisateurs et les appareils sont uniquement autorisés à accéder aux applications ou aux données spécifiques dont ils ont besoin.

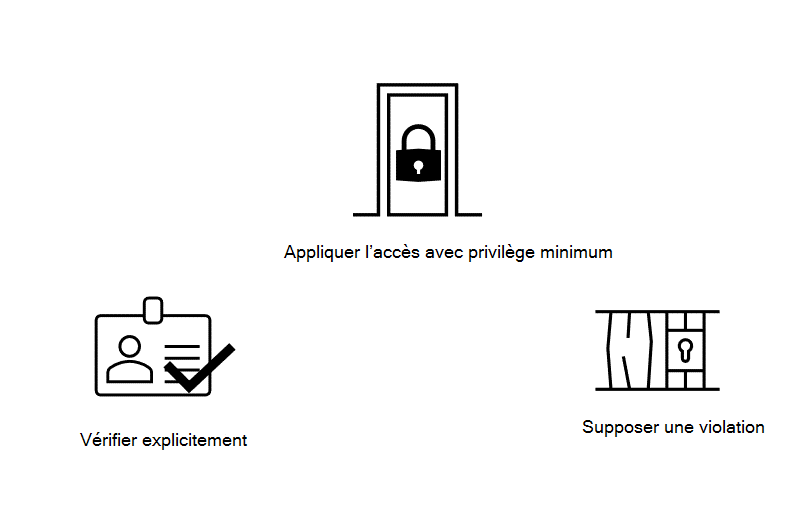

Principes de confiance zéro

L’infrastructure de sécurité De confiance zéro fonctionne sur des principes clés pour fournir plusieurs couches de défense :

- Vérifier explicitement: la confiance zéro requiert une vérification d’identité stricte pour chaque utilisateur et appareil qui tentent d’accéder aux ressources. Avec la confiance zéro, la vérification d’identité des utilisateurs et des appareils est un processus continu, souvent à plusieurs niveaux. Cela garantit la surveillance et la validation constantes des personnes autorisées à accéder et ce à quoi ils doivent accéder.

- Administrer le moindre privilège d'accès : le principe de l'accès au moindre privilège garantit que l'accès de l'utilisateur est réduit au minimum grâce aux principes du Just-In-Time (JIT) et Just-Enough-Access (JEA). Cela signifie que vous n’accordez l’accès aux systèmes et aux applications qu’aux utilisateurs autorisés pour des tâches spécifiques pendant une durée minimale.

- Supposer une violation: Ce principe suppose que les attaquants sont déjà dans votre réseau et cherchent à se déplacer latéralement et à obtenir plus d'informations. Il intègre une approche « refuser tout » et utilise la surveillance en temps réel pour évaluer chaque requête par rapport aux comportements connus afin de limiter et de contrôler l’accès. Supposons que la violation est l'état d'esprit qui consiste à créer la séparation d'accès nécessaire pour limiter les dommages à une petite zone et, ce faisant, minimiser l'impact sur votre entreprise.