Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Ce guide fournit des solutions aux problèmes courants rencontrés lors de l’utilisation de la fonctionnalité de wrap dans Microsoft Power Apps.

Problème 1 : Échec de l’habillage de la build

Si votre build de wrap échoue, essayez les actions suivantes :

Vérifier les formats d’image

Toutes les images de votre projet de wrap doivent être au format PNG. L'utilisation d'autres formats entraîne l'échec de la compilation. Utilisez un convertisseur d’images pour convertir des images en .png.

Important

Renommer une extension de fichier en .png ne convertit pas l’image en format PNG.

Vérifier la configuration du coffre de clés Azure

- Veillez à créer un principal de service Azure et à attribuer le rôle approprié.

- Pour plus d’informations, consultez Créer un coffre de clés Azure pour encapsuler Power Apps.

Votre coffre de clés doit contenir :

- Pour iOS : deux balises, un certificat et un secret.

- Pour Android : une balise et un certificat.

Problème 2 : Le bouton Wrap est désactivé

Vous ne pouvez encapsuler les applications que si vous disposez d’autorisations de modification. Vérifiez que vous disposez des autorisations appropriées pour l’application et réessayez.

Problème 3 : Impossible d’enregistrer votre projet encapsulé ou de déclencher une build

Effectuez une mise à jour vers la dernière version de la solution wrap et réessayez.

Problème 4 : Impossible d’installer l’application mobile encapsulée

Vérifiez que votre application est correctement signée en configurant un coffre de clés pendant le processus de génération ou en signant l’application manuellement.

Pour plus d’informations, consultez :

- Configurer Key Vault pour la signature automatisée

- Signature de code pour iOS

- Signature de code pour Android

De plus, vérifiez que votre appareil répond aux exigences minimales.

Problème 5 : Impossible de se connecter ou de voir les données dans l’application encapsulée

Si vous ne pouvez pas vous connecter ou voir les données dans votre application encapsulée, essayez les actions suivantes :

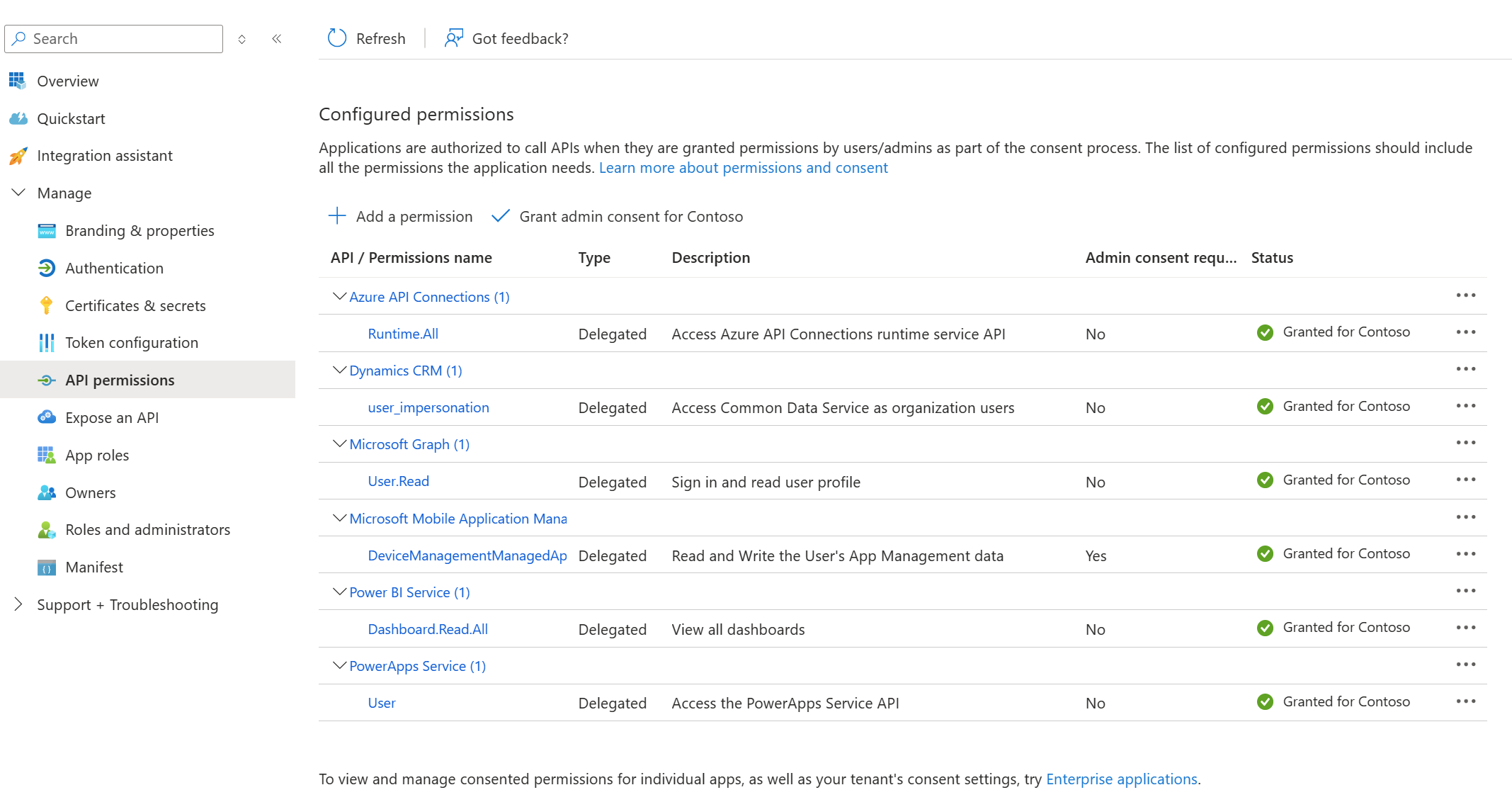

Vérifier les autorisations d’API et l’accès

Vérifiez que toutes les autorisations d’API requises sont configurées et que les autorisations d’administrateur sont accordées.

Assurez-vous que le script s’exécute

Add-AdminAllowedThirdPartyAppscorrectement.

Pour plus d’informations, consultez Autoriser les applications inscrites dans votre environnement.

Vérifier le type de compte et les URI de redirection

Vérifiez que le type d’application Microsoft Entra est défini sur Multilocataire et que le type de compte pris en charge est Comptes dans n’importe quel répertoire organisationnel (n’importe quel locataire Microsoft Entra ID).

Configurez les URI de redirection appropriés pour iOS et Android :

- Pour Android, vérifiez que le hachage est correct.

- Pour plus d’informations, consultez Configurer les paramètres de la plateforme et les URI de redirection.

Problème 6 : Erreurs du coffre de clés Azure dans le wrapper pour Power Apps

Vous pouvez rencontrer ces codes d’erreur dans l’assistant Wrap.

| Code d’erreur | Message d'erreur |

|---|---|

| 1000118 | Abonnement par défaut introuvable ou autorisations d’accès manquantes. |

| 1000119 | Le coffre de clés n'existe pas ou ne dispose pas des privilèges d'accès nécessaires. |

| 1000120 | Aucune étiquette d’ID d’organisation trouvée sur le coffre-fort de clés. Vérifiez que la balise {ID d’offre groupée}.{organization-id} est présente et utilise la casse correcte. |

| 1000121 | Le magasin de clés Android n’est pas valide. Vérifiez que la balise {ID de bundle}.{keystore} est présente et respecte la casse correcte. |

| 1000122 | Le certificat iOS n’est pas valide. Balise et/ou secret manquants. Assurez-vous que le tag {ID d’offre groupée}.{cert} est présent et utilise la casse correcte. |

| 1000123 | Le profil iOS n’est pas valide. Vérifiez que la balise {ID de bundle}.{profile} est présente et respecte la casse. |

| 1000128 | Clé d’accès manquante requise pour accéder à l’emplacement stockage Blob Azure. Vérifiez que la balise {ID de bundle}.{accessKey} est présente et utilise la casse correcte. |

| 1000130 | Valeur par défaut manquante : la variable d’environnement requise pour la configuration d’Azure Key Vault dans l’Assistant Wrap n’est pas définie. |

| 1000131 | Aucune balise ou autorisation d'accès pour le coffre de clés Azure spécifié. |

| 1000132 | Variable d’environnement manquante « PA_Wrap_KV_ResourceID » pour l’environnement ciblé. |

Code d’erreur 1000118

Message Erroe : Abonnement par défaut introuvable ou autorisations d’accès manquantes.

Étapes de résolution

Vérifiez que votre coffre de clés Azure se trouve dans l’abonnement par défaut du locataire.

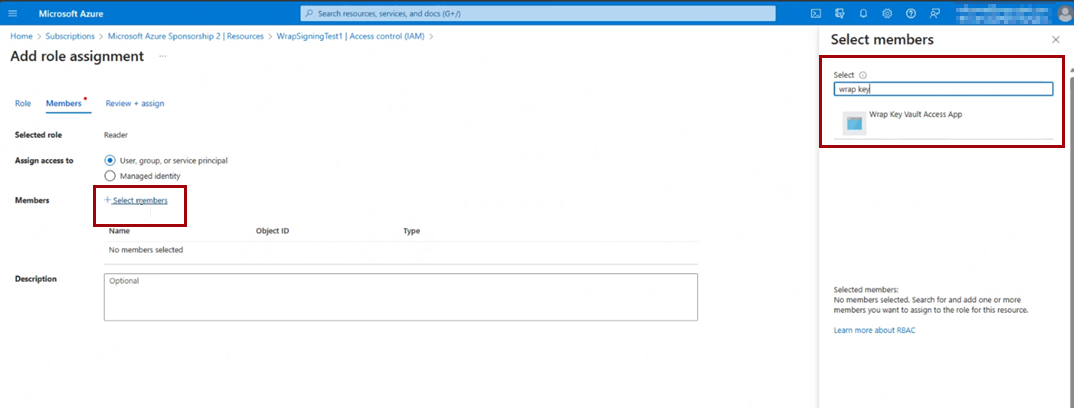

En tant qu’administrateur Microsoft Entra ID (anciennement Azure AD), ajoutez le principal de service pour l’AppID « 4e1f8dc5-5a42-45ce-a096-700fa485ba20 » en exécutant les commandes suivantes dans PowerShell :

Connect-AzureAD -TenantId <your tenant ID> New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"Dans le portail Azure, sous Contrôle d’accès (IAM), attribuez le rôle Lecteur à votre principal de service :

Code d’erreur 1000119

Message d’erreur : Le coffre de clés n’existe pas ou le coffre de clés ne dispose pas de privilèges d’accès.

Étapes de résolution

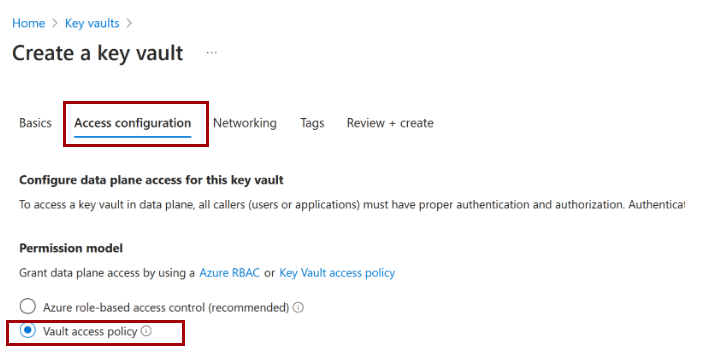

Vérifiez que votre coffre de clés Azure se trouve dans l’abonnement par défaut du locataire.

Lors de la création du coffre de clés, sélectionnez stratégie d’accès au coffre.

En tant qu’administrateur Microsoft Entra ID (anciennement Azure AD), ajoutez le principal de service pour l’AppID « 4e1f8dc5-5a42-45ce-a096-700fa485ba20 » en exécutant les commandes suivantes dans PowerShell :

Connect-AzureAD -TenantId <your tenant ID> New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"Dans le portail Azure, attribuez le rôle Lecteur , comme indiqué dans la section précédente du code d’erreur.

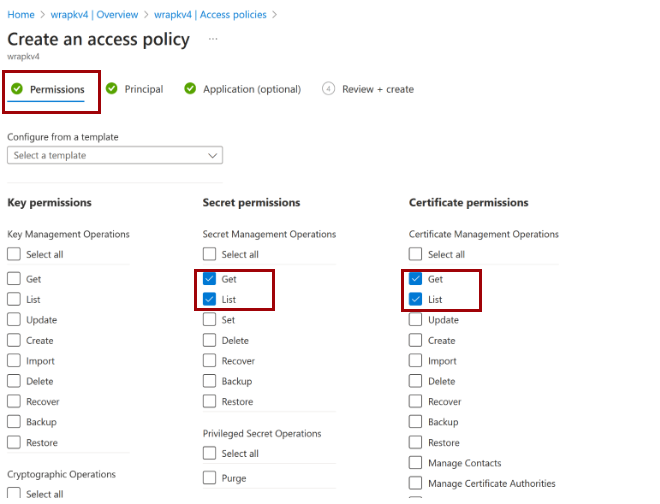

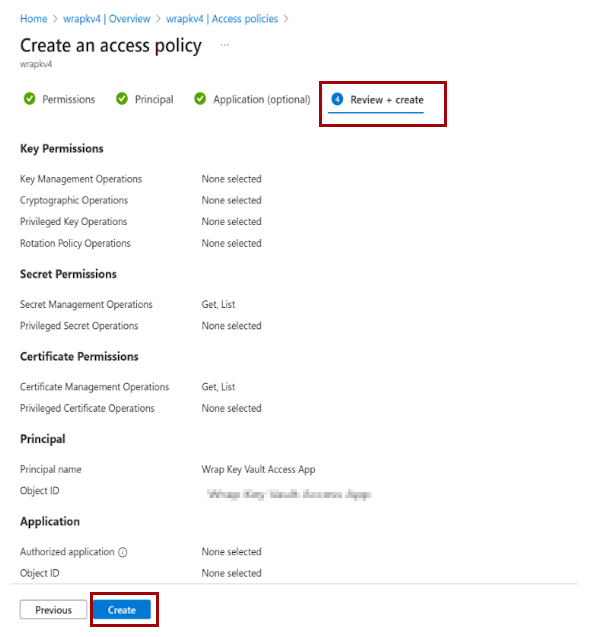

Ajoutez des stratégies d’accès au coffre de clés :

Code d’erreur 1000120

Message d’erreur : Aucune étiquette d’ID d’organisation trouvée sur le coffre de clés. Vérifiez que la balise {Bundle ID}.{organization-id} est présente et respecte la casse appropriée.

Étapes de résolution

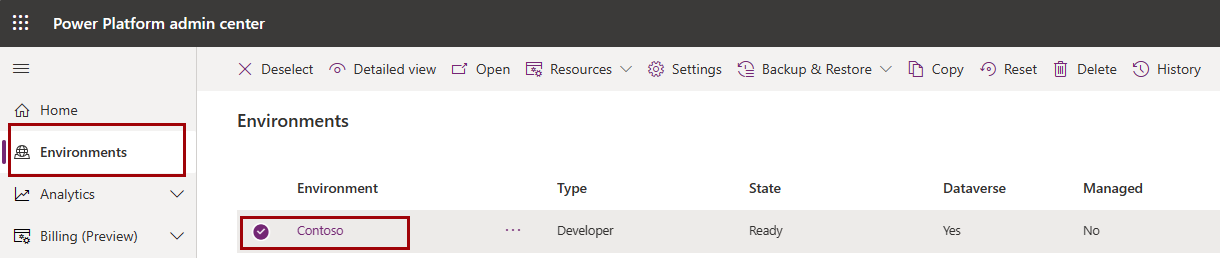

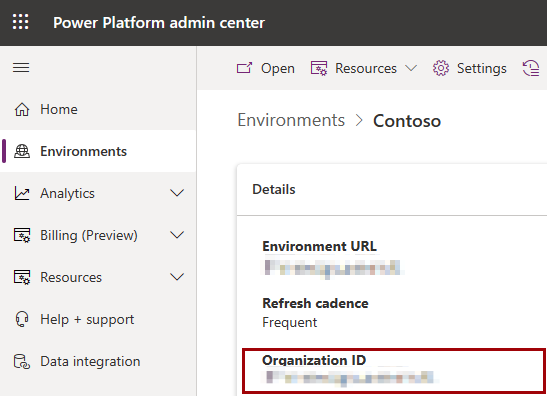

Dans le Power Platform centre d’administration, sélectionnez votre environnement.

Copiez l’ID de l’organisation.

Dans votre coffre de clés, accédez à Balises et créez une balise nommée organization-id avec votre ID d’organisation comme valeur.

Code d’erreur 1000121

Message d’erreur : le magasin de clés Android n’est pas valide. Vérifiez que la balise {ID de bundle}.{keystore} est présente et respecte la casse.

Étapes de résolution

Importez votre certificat Android.

Ajoutez un libellé pour votre certificat :

-

Nom de la balise : utilisez le même ID d’offre groupée que votre projet de wrap (par exemple,

com.testApp.wrap). -

Valeur de balise : utilisez le nom de certificat que vous avez affecté lors du chargement (par exemple).

AndroidCertificate

-

Nom de la balise : utilisez le même ID d’offre groupée que votre projet de wrap (par exemple,

Code d’erreur 1000122

Message d’erreur : le certificat iOS n’est pas valide. Balise et/ou secret manquants. Vérifiez que la balise {Bundle ID}.{cert} est présente et utilise la casse correcte.

Étapes de résolution

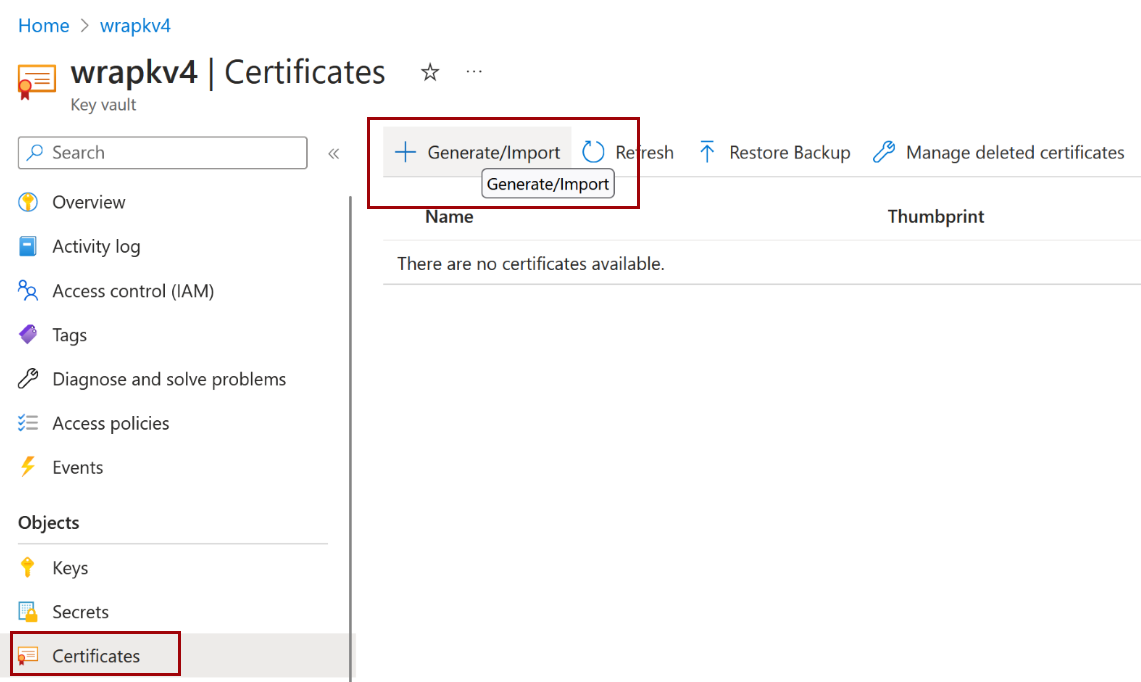

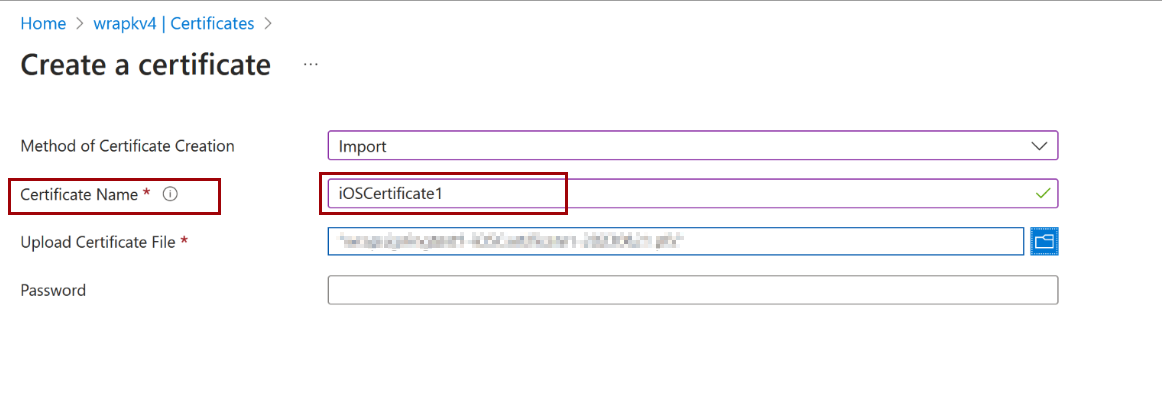

Importez votre certificat iOS.

Ajoutez un libellé pour votre certificat :

- Nom de la balise : utilisez l'identifiant de l'ensemble dans votre projet wrap.

-

Valeur de balise : utilisez le nom de certificat que vous avez affecté lors du chargement (par exemple).

iOSCertificate

Code d’erreur 1000123

Message d’erreur : le profil iOS n’est pas valide. Vérifiez que la balise {ID de bundle}.{profile} est présente et utilise la casse appropriée.

Étapes de résolution

Importez votre profil d’approvisionnement en tant que secret.

Ajoutez une balise pour votre profil de configuration :

- Nom de la balise : utilisez l'identifiant de l'ensemble dans votre projet wrap.

-

Valeur de balise : utilisez le nom que vous avez donné au secret lors du chargement (par exemple,

iOSProvisioningProfile).

Code d’erreur 1000128

Message d’erreur : clé d’accès manquante requise pour accéder à l’emplacement stockage Blob Azure. Vérifiez que la balise {Bundle ID}.{accessKey} est présente et utilise la casse correcte.

Étapes de résolution

Ajoutez votre clé d’accès à partir du compte de stockage Blob Azure au coffre de clés Azure.

Pour plus d’informations, consultez l’étape 2 : Plateforme cible.

Code d’erreur 1000130

Message d’erreur : Valeur par défaut manquante : la variable d’environnement requise pour la configuration d’Azure Key Vault dans l’Assistant Wrap n’est pas définie.

Étapes de résolution

Affectez l’ID de ressource du coffre de clés Azure que vous envisagez d’utiliser avec votre application encapsulée à la variable.

Vérifiez que l'ID de ressource spécifié inclut toutes les balises requises associées à l'ID de bundle défini dans l'assistant d'empaquetage.

Pour plus d’informations, consultez l’étape 2 : Plateforme cible.

Code d’erreur 1000131

Message d’erreur : Aucune étiquette ni autorisation d’accès manquante pour le coffre de clés Azure spécifié.

Étapes de résolution

Affectez l’ID de ressource du coffre de clés Azure que vous envisagez d’utiliser avec votre application encapsulée à la variable.

Vérifiez que l'ID de ressource spécifié comprend toutes les balises requises associées à l'ID de Bundle défini dans l'assistant Wrap.

Vérifiez que vous disposez de l’autorisation d’accéder à votre coffre de clés :

En tant qu’administrateur Microsoft Entra ID (anciennement Azure AD), ajoutez le principal de service pour l’AppID « 4e1f8dc5-5a42-45ce-a096-700fa485ba20 » en exécutant les commandes suivantes dans PowerShell :

Connect-AzureAD -TenantId <your tenant ID> New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"Dans le portail Azure, sous Contrôle d’accès (IAM), attribuez le rôle Lecteur à votre principal de service :

Pour plus d’informations, consultez l’étape 2 : Plateforme cible.

Code d’erreur 1000132

Message d’erreur : variable d’environnement manquante « PA_Wrap_KV_ResourceID » pour l’environnement ciblé.

Étapes de résolution

Vérifiez si la variable

PA_Wrap_KV_ResourceIDd’environnement existe dans l’environnement cible. Si ce n’est pas le cas, créez-le.Vérifiez que le nom suit la convention d’affectation de noms correcte sans fautes de frappe ou erreurs de mise en forme.

Pour plus d’informations, consultez l’étape 2 : Plateforme cible.

Problème 7 : Échec de la connexion à l’application encapsulée

Vérifiez que l’utilisateur a accès à l’application. Pour en savoir plus, consultez Partager une application canevas avec votre organisation.

Si l’utilisateur dispose d’un accès à l’application mais ne peut toujours pas se connecter, vérifiez les stratégies d’accès conditionnel dans le Centre d’administration Microsoft Entra.

Utilisez l’ID de corrélation à partir de l’écran de connexion ayant échoué pour résoudre les problèmes supplémentaires.

Problème 8 : Message d’erreur : « Un problème s’est produit. [5objp]"

Ce problème peut se produire en raison d’une incompatibilité de clé de hachage de signature ou d’une incompatibilité d’URI de redirection pendant le processus d’authentification de l’application.

Principales causes courantes

Cause 1 : Incompatibilité de clé de hachage de signature

L’APK est signé avec une clé différente de celle inscrite dans l’application Microsoft Entra ID. Cela peut se produire si :

Un autre magasin de clés est utilisé pendant le processus de génération.

La clé de hachage inscrite est générée ou copiée incorrectement (par exemple, elle inclut des espaces supplémentaires ou des caractères non valides.)

Cause 2 : Incompatibilité de l’URI de redirection

L’URI de redirection utilisé par l’application ne correspond pas à ce qui est inscrit dans le portail :

Les URI de redirection respectent la casse. Des incompatibilités peuvent se produire si l’ID de bundle ou l’URI est entré avec une casse incorrecte.

Les caractères spéciaux dans l’URI (par exemple,

%2F,%3D) doivent être correctement encodés et correspondre exactement à ce qui est inscrit dans l’ID Microsoft Entra.

Pour résoudre le problème

Vérifier la clé de hachage de signature

Générez la clé de hachage correcte à partir du magasin de clés utilisé pour signer l’application.

Dans le Centre d’administration Microsoft Entra, accédez aux inscriptions d’applications et sélectionnez votre application.

Dans le volet de navigation de l’application, sélectionnez Authentification.

Dans la section Configurations de la plateforme, recherchez la plateforme Android .

Vérifiez que la clé de hachage de signature de votre application est répertoriée et correspond à la clé de hachage générée à partir de votre magasin de clés.

Si la clé de hachage est manquante ou incorrecte, ajoutez ou mettez-la à jour si nécessaire, puis enregistrez vos modifications.

Vérifier l’URI de redirection

Installez Android Studio et configurez un émulateur.

Lancez l’émulateur et faites glisser le fichier APK sur celui-ci pour installer l’application.

Ouvrez l’application dans l’émulateur, tentez de vous connecter et notez le message d’erreur.

Dans l’écran d’erreur, recherchez l’URI de redirection utilisé.

Si la clé de hachage dans l’URI contient des caractères encodés (par exemple,

%2F), décodez-les (%2Fdevient/) pour obtenir la clé de hachage de signature.Copiez la clé de hachage de signature décodée.

Dans le Centre d’administration Microsoft Entra, accédez aux inscriptions d’applications et sélectionnez votre application.

Sous Authentification, passez en revue les URI de redirection configurés.

Si l’URI de redirection est manquant, ajoutez-le avec l’ID de bundle correct et la clé de hachage de signature, puis enregistrez vos modifications.

Comparez le caractère par caractère de l’URI de redirection existant (y compris la casse et l’encodage) avec celui enregistré dans Microsoft Entra ID.

Si vous entrez manuellement l’ID de bundle dans le portail, vérifiez la cohérence des cas.

Pratiques recommandées

Pour éviter cette erreur à l’avenir :

- Copiez toujours l’ID de bundle et la clé de hachage directement à partir du projet ou de la sortie de build.

- Utilisez les journaux de journalisation ou d’émulateur pour inspecter l’URI de redirection exact au moment de l’exécution.

- Évitez de taper ou de modifier manuellement des clés de hachage ou des URI de redirection.

- Utilisez Android Studio pour vérifier la configuration de votre application.

Problème 9 : Message d’erreur « Quelque chose a échoué [2002] » et le code d’erreur 9n155

L’erreur peut survenir si l’inscription de l’application n’est pas configurée pour prendre en charge les comptes multi-locataires.

Principales causes courantes

Cette erreur se produit généralement lorsque l’inscription de l’application est créée à l’aide de l’assistant Wrap, qui définit par défaut l’application en mode monolocataire. Si l’utilisateur ne met pas à jour manuellement ce paramètre ou sélectionne accidentellement un seul locataire lors de l’inscription manuelle de l’application, l’application encapsulante ne peut pas s’authentifier, ce qui entraîne le code d’erreur 9n155.

Résolution

Dans le Centre d’administration Microsoft Entra, accédez aux inscriptions d’applications et sélectionnez votre application.

Dans la section Essentials , recherchez les types de comptes pris en charge. Elle doit être définie sur Plusieurs organisations. Si ce n'est pas le cas, définissez-le comme Comptes dans un répertoire organisationnel quelconque (n'importe quel répertoire Microsoft Entra - Multi-locataire).

Enregistrez vos modifications.

Autres problèmes

Si votre problème n’est pas abordé ici ou si les étapes précédentes ne résolvent pas votre problème, consultez Étapes suivantes pour signaler votre problème. Préparez-vous à fournir des étapes détaillées pour reproduire le problème.

Collecte des informations de diagnostic

Pour résoudre les problèmes de connexion, vous pouvez collecter les détails de la session :

- Pour l’Assistant Wrap : sur l’écran de connexion, appuyez sur l’icône d’engrenage dans le coin supérieur droit, puis sélectionnez Détails de session.

- Pour les appareils mobiles : après avoir ouvert l’application, appuyez longuement sur l’écran, puis sélectionnez Détails de session.

Prochaines étapes

Si votre problème persiste, recherchez davantage de ressources de support ou contactez le support Microsoft.