Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Essayez notre agent virtuel : il peut vous aider à identifier et résoudre rapidement les problèmes courants liés à la technologie sans fil.

Note

Utilisateurs particuliers : cet article s’adresse aux agents de support et aux informaticiens. Si vous recherchez des informations plus générales sur les problèmes Wi-Fi dans Windows 10, consultez cet article de correctif Windows 10 Wi-Fi.

S’applique à : Windows 10

Aperçu

Cette vue d’ensemble décrit la résolution générale des problèmes liés à l’établissement de connexions Wi-Fi à partir de clients Windows. La résolution des problèmes de connexion Wi-Fi nécessite une compréhension du flux de base de l’ordinateur d’état de connexion automatique Wi-Fi. La compréhension de ce flux facilite la détermination du point de départ dans un scénario de reproduction dans lequel un comportement différent est trouvé.

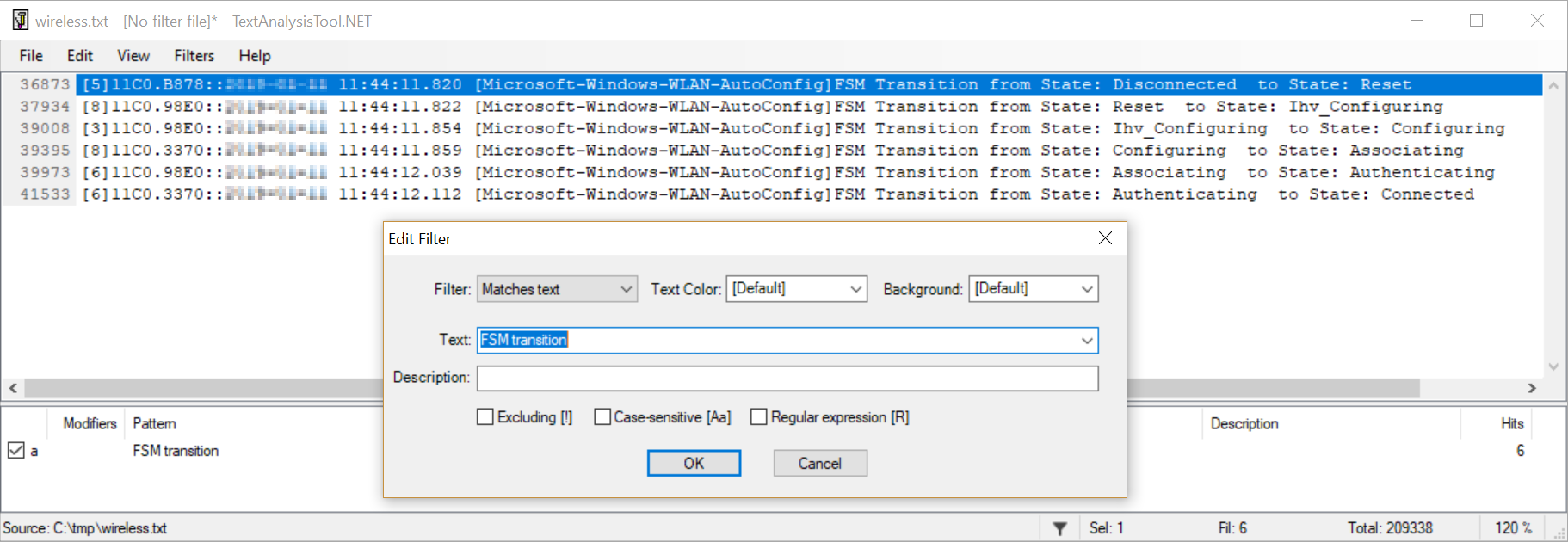

Ce flux de travail implique la connaissance et l’utilisation de TextAnalysisTool, un outil de filtrage de texte étendu qui est utile avec des traces complexes avec de nombreux fournisseurs ETW tels que wireless_dbg scénario de trace.

Scénarios

Cet article s’applique à tout scénario dans lequel les connexions Wi-Fi ne parviennent pas à établir. L’utilitaire de résolution des problèmes est développé avec les clients Windows 10 en focus, mais peut également être utile avec les traces jusqu’à Windows 7.

Note

Cet utilitaire de résolution des problèmes utilise des exemples qui illustrent une stratégie générale de navigation et d’interprétation du suivi des événements de composant sans fil pour Windows (ETW). Il n’est pas destiné à être représentatif de chaque scénario de problème sans fil.

L’ETW sans fil est incroyablement détaillé et appelle de nombreuses erreurs innocues (plutôt des comportements marqués qui ont peu ou rien à voir avec le scénario de problème). La recherche ou le filtrage sur « err », « error » et « fail » vous amène rarement à la cause racine d’un scénario Wi-Fi problématique. Au lieu de cela, il inonde l’écran avec des journaux sans signification qui obfusquent le contexte du problème réel.

Il est important de comprendre les différents composants Wi-Fi impliqués, leurs comportements attendus et la façon dont le scénario de problème s’écarte de ces comportements attendus. L’intention de cet utilitaire de résolution des problèmes est de montrer comment trouver un point de départ dans le détail de wireless_dbg ETW et la maison dans les composants responsables qui provoquent le problème de connexion.

Les problèmes connus et les corrections

| Version du système d’exploitation | Correction dans |

|---|---|

| Windows 10, version 1803 | KB4284848 |

| Windows 10, version 1709 | KB4284822 |

| Windows 10 version 1703 | KB4338827 |

Veillez à installer les dernières mises à jour Windows, mises à jour cumulatives et correctifs cumulatifs. Pour vérifier l’état de la mise à jour, reportez-vous à la page web d’historique des mises à jour appropriées pour votre système :

- Windows 10 version 1809

- Windows 10 version 1803

- Windows 10 version 1709

- Windows 10 version 1703

- Windows 10 version 1607 et Windows Server 2016

- Windows 10 version 1511

- Windows 8.1 et Windows Server 2012 R2

- Windows Server 2012

- Windows 7 SP1 et Windows Server 2008 R2 SP1

Collecte de données

Capture réseau avec ETW. Entrez la commande suivante à l’invite de commandes avec élévation de privilèges :

netsh trace start wireless_dbg capture=yes overwrite=yes maxsize=4096 tracefile=c:\tmp\wireless.etlReproduisez le problème.

- En cas de défaillance de la connexion, essayez de vous connecter manuellement.

- S’il est intermittent mais facilement reproductible, essayez de vous connecter manuellement jusqu’à ce qu’il échoue. Enregistrez l’heure de chaque tentative de connexion et indiquez s’il s’agissait d’une réussite ou d’un échec.

- Si le problème est intermittent mais rare, la commande netsh trace stop doit être déclenchée automatiquement (ou au moins alertée à l’administrateur rapidement) pour vous assurer que la trace ne remplace pas les données de reproduction.

- Si une connexion intermittente supprime la commande d’arrêt du déclencheur sur un script (ping ou testez le réseau constamment jusqu’à l’échec, netsh trace stop).

Arrêtez la trace en entrant la commande suivante :

netsh trace stopPour convertir le fichier de sortie en format texte :

netsh trace convert c:\tmp\wireless.etl

Consultez l’exemple de capture ETW en bas de cet article pour obtenir un exemple de sortie de commande. Après avoir exécuté ces commandes, vous disposez de trois fichiers : wireless.cab, wireless.etl et wireless.txt.

Dépannage

La vue suivante est un des principaux composants wifi dans Windows.

| Composants Wi-Fi | Description |

|---|---|

|

Windows Gestionnaire des connexions (Wcmsvc) est étroitement associé aux contrôles d’interface utilisateur (icône de barre des tâches) pour se connecter à différents réseaux, y compris les réseaux sans fil. Il accepte et traite les entrées de l’utilisateur et les alimente vers le service sans fil principal. |

|

Le service de configuration automatique WLAN (WlanSvc) gère les fonctions principales suivantes des réseaux sans fil dans windows : |

|

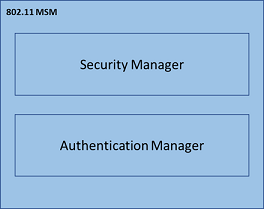

Le module msm (Media Specific Module) gère les aspects de sécurité de la connexion en cours d’établissement. |

|

La pile WiFi native se compose de pilotes et d’API sans fil pour interagir avec les miniports sans fil et le mode utilisateur prenant en charge Wlansvc. |

|

Interface des pilotes miniports sans fil tiers avec la pile sans fil supérieure pour fournir des notifications et recevoir des commandes de Windows. |

La machine d’état de connexion wifi a les états suivants :

- Réinitialiser

- Ihv_Configuring

- Configuration

- Associant

- Authentification

- Itinérant

- Wait_For_Disconnected

- Déconnecté

Les connexions wi-fi standard ont tendance à passer d’un état à l’autre, par exemple :

Connecting

Réinitialiser --> Ihv_Configuring --> Configuration --> Association --> Authentification --> Connecté

Déconnexion en cours

Connecté --> Itinérance --> Wait_For_Disconnected --> Déconnecté --> Réinitialiser

Le filtrage de la trace ETW avec TextAnalysisTool (TAT) est une première étape simple pour déterminer où une configuration de connexion ayant échoué se décompose. Un fichier de filtre wifi utile est inclus en bas de cet article.

Utilisez le filtre de trace de transition FSM pour afficher l’ordinateur d’état de connexion. Vous pouvez voir un exemple de ce filtre appliqué dans le TAT en bas de cette page.

Voici un exemple de configuration de connexion correcte :

44676 [2]0F24.1020::2018-09-17 10:22:14.658 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Disconnected to State: Reset

45473 [1]0F24.1020::2018-09-17 10:22:14.667 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Reset to State: Ihv_Configuring

45597 [3]0F24.1020::2018-09-17 10:22:14.708 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Ihv_Configuring to State: Configuring

46085 [2]0F24.17E0::2018-09-17 10:22:14.710 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Configuring to State: Associating

47393 [1]0F24.1020::2018-09-17 10:22:14.879 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Associating to State: Authenticating

49465 [2]0F24.17E0::2018-09-17 10:22:14.990 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Authenticating to State: Connected

Voici un exemple d’installation de connexion ayant échoué :

44676 [2]0F24.1020::2018-09-17 10:22:14.658 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Disconnected to State: Reset

45473 [1]0F24.1020::2018-09-17 10:22:14.667 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Reset to State: Ihv_Configuring

45597 [3]0F24.1020::2018-09-17 10:22:14.708 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Ihv_Configuring to State: Configuring

46085 [2]0F24.17E0::2018-09-17 10:22:14.710 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Configuring to State: Associating

47393 [1]0F24.1020::2018-09-17 10:22:14.879 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Associating to State: Authenticating

49465 [2]0F24.17E0::2018-09-17 10:22:14.990 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State: Authenticating to State: Roaming

En identifiant l’état auquel la connexion échoue, il est possible de se concentrer plus précisément dans la trace sur les journaux avant le dernier état correct connu.

L’examen des journaux [Microsoft-Windows-WLAN-AutoConfig] avant le changement d’état incorrect doit montrer la preuve d’erreur. Toutefois, l’erreur est souvent propagée via d’autres composants sans fil. Dans de nombreux cas, le prochain composant d’intérêt sera le MSM, qui se trouve juste en dessous de Wlansvc.

Les composants importants du MSM sont les suivants :

Security Manager (SecMgr) : gère toutes les opérations de sécurité avant et après connexion.

Moteur d’authentification (AuthMgr) : gère les requêtes d’authentification 802.1x

Chacun de ces composants possède ses propres machines d’état individuelles qui suivent des transitions spécifiques.

Activez les filtres et les FSM transitionfiltres SecMgr TransitionAuthMgr Transition dans TextAnalysisTool pour plus de détails.

En plus de l’exemple précédent, les filtres combinés ressemblent à l’exemple de commande suivant :

[2] 0C34.2FF0::08/28/17-13:24:28.693 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State:

Reset to State: Ihv_Configuring

[2] 0C34.2FF0::08/28/17-13:24:28.693 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State:

Ihv_Configuring to State: Configuring

[1] 0C34.2FE8::08/28/17-13:24:28.711 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State:

Configuring to State: Associating

[0] 0C34.275C::08/28/17-13:24:28.902 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A:15:14:B6:25:10 SecMgr Transition INACTIVE (1) --> ACTIVE (2)

[0] 0C34.275C::08/28/17-13:24:28.902 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A:15:14:B6:25:10 SecMgr Transition ACTIVE (2) --> START AUTH (3)

[4] 0EF8.0708::08/28/17-13:24:28.928 [Microsoft-Windows-WLAN-AutoConfig]Port (14) Peer 0x186472F64FD2 AuthMgr Transition ENABLED --> START_AUTH

[3] 0C34.2FE8::08/28/17-13:24:28.902 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State:

Associating to State: Authenticating

[1] 0C34.275C::08/28/17-13:24:28.960 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A:15:14:B6:25:10 SecMgr Transition START AUTH (3) --> WAIT FOR AUTH SUCCESS (4)

[4] 0EF8.0708::08/28/17-13:24:28.962 [Microsoft-Windows-WLAN-AutoConfig]Port (14) Peer 0x186472F64FD2 AuthMgr Transition START_AUTH --> AUTHENTICATING

[2] 0C34.2FF0::08/28/17-13:24:29.751 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A:15:14:B6:25:10 SecMgr Transition WAIT FOR AUTH SUCCESS (7) --> DEACTIVATE (11)

[2] 0C34.2FF0::08/28/17-13:24:29.7512788 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A:15:14:B6:25:10 SecMgr Transition DEACTIVATE (11) --> INACTIVE (1)

[2] 0C34.2FF0::08/28/17-13:24:29.7513404 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State:

Authenticating to State: Roaming

Note

Dans la dernière ligne de la transition SecMgr est soudainement désactivant :

[2] 0C34.2FF0 ::08/28/17-13:24:29.7512788 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A :15:14 :B6:25:10 SecMgr Transition DEACTIVATE (11) --> INACTIF (1)

Cette transition est ce qui se propage finalement à la machine d’état de connexion principale et provoque la phase d’authentification à l’état Itinérance. Comme précédemment, il est judicieux de se concentrer sur le suivi avant ce comportement secMgr pour déterminer la raison de la désactivation.

L’activation du Microsoft-Windows-WLAN-AutoConfig filtre affiche plus de détails menant à la transition DE DÉSACTIVATION :

[3] 0C34.2FE8::08/28/17-13:24:28.902 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State:

Associating to State: Authenticating

[1] 0C34.275C::08/28/17-13:24:28.960 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A:15:14:B6:25:10 SecMgr Transition START AUTH (3) --> WAIT FOR AUTH SUCCESS (4)

[4] 0EF8.0708::08/28/17-13:24:28.962 [Microsoft-Windows-WLAN-AutoConfig]Port (14) Peer 0x186472F64FD2 AuthMgr Transition START_AUTH --> AUTHENTICATING

[0]0EF8.2EF4::08/28/17-13:24:29.549 [Microsoft-Windows-WLAN-AutoConfig]Received Security Packet: PHY_STATE_CHANGE

[0]0EF8.2EF4::08/28/17-13:24:29.549 [Microsoft-Windows-WLAN-AutoConfig]Change radio state for interface = Intel(R) Centrino(R) Ultimate-N 6300 AGN : PHY = 3, software state = on , hardware state = off )

[0] 0EF8.1174::08/28/17-13:24:29.705 [Microsoft-Windows-WLAN-AutoConfig]Received Security Packet: PORT_DOWN

[0] 0EF8.1174::08/28/17-13:24:29.705 [Microsoft-Windows-WLAN-AutoConfig]FSM Current state Authenticating , event Upcall_Port_Down

[0] 0EF8.1174:: 08/28/17-13:24:29.705 [Microsoft-Windows-WLAN-AutoConfig]Received IHV PORT DOWN, peer 0x186472F64FD2

[2] 0C34.2FF0::08/28/17-13:24:29.751 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A:15:14:B6:25:10 SecMgr Transition WAIT FOR AUTH SUCCESS (7) --> DEACTIVATE (11)

[2] 0C34.2FF0::08/28/17-13:24:29.7512788 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A:15:14:B6:25:10 SecMgr Transition DEACTIVATE (11) --> INACTIVE (1)

[2] 0C34.2FF0::08/28/17-13:24:29.7513404 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State:

Authenticating to State: Roaming

La piste vers l’arrière révèle une notification port down :

[0] 0EF8.1174 :: 08/28/17-13:24:29.705 [Microsoft-Windows-WLAN-AutoConfig]Reçu IHV PORT DOWN, pair 0x186472F64FD2

Les événements de port indiquent des modifications plus proches du matériel sans fil. La piste peut être suivie en continuant à voir l’origine de cette indication.

Ci-dessous, le MSM est la pile wifi native. Ces pilotes sont des pilotes wi-fi natifs Windows qui parlent aux pilotes miniport wifi. Il est chargé de convertir des paquets Wi-Fi (802.11) en 802.3 (Ethernet) afin que TCPIP et d’autres protocoles puissent l’utiliser.

Activer le filtre de trace pour [Microsoft-Windows-NWifi]:

[3] 0C34.2FE8::08/28/17-13:24:28.902 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State:

Associating to State: Authenticating

[1] 0C34.275C::08/28/17-13:24:28.960 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A:15:14:B6:25:10 SecMgr Transition START AUTH (3) --> WAIT FOR AUTH SUCCESS (4)

[4] 0EF8.0708::08/28/17-13:24:28.962 [Microsoft-Windows-WLAN-AutoConfig]Port (14) Peer 0x8A1514B62510 AuthMgr Transition START_AUTH --> AUTHENTICATING

[0]0000.0000::08/28/17-13:24:29.127 [Microsoft-Windows-NWiFi]DisAssoc: 0x8A1514B62510 Reason: 0x4

[0]0EF8.2EF4::08/28/17-13:24:29.549 [Microsoft-Windows-WLAN-AutoConfig]Received Security Packet: PHY_STATE_CHANGE

[0]0EF8.2EF4::08/28/17-13:24:29.549 [Microsoft-Windows-WLAN-AutoConfig]Change radio state for interface = Intel(R) Centrino(R) Ultimate-N 6300 AGN : PHY = 3, software state = on , hardware state = off )

[0] 0EF8.1174::08/28/17-13:24:29.705 [Microsoft-Windows-WLAN-AutoConfig]Received Security Packet: PORT_DOWN

[0] 0EF8.1174::08/28/17-13:24:29.705 [Microsoft-Windows-WLAN-AutoConfig]FSM Current state Authenticating , event Upcall_Port_Down

[0] 0EF8.1174:: 08/28/17-13:24:29.705 [Microsoft-Windows-WLAN-AutoConfig]Received IHV PORT DOWN, peer 0x186472F64FD2

[2] 0C34.2FF0::08/28/17-13:24:29.751 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A:15:14:B6:25:10 SecMgr Transition WAIT FOR AUTH SUCCESS (7) --> DEACTIVATE (11)

[2] 0C34.2FF0::08/28/17-13:24:29.7512788 [Microsoft-Windows-WLAN-AutoConfig]Port[13] Peer 8A:15:14:B6:25:10 SecMgr Transition DEACTIVATE (11) --> INACTIVE (1)

[2] 0C34.2FF0::08/28/17-13:24:29.7513404 [Microsoft-Windows-WLAN-AutoConfig]FSM Transition from State:

Authenticating to State: Roaming

Dans la trace ci-dessus, nous voyons la ligne :

[0]0000.0000::08/28/17-13:24:29.127 [Microsoft-Windows-NWiFi]DisAssoc: 0x8A1514B62510 Reason: 0x4

Cette ligne est suivie de PHY_STATE_CHANGE et d’événements PORT_DOWN en raison d’une dissociation provenant du point d’accès (AP), comme indication de refuser la connexion. Ce dénail peut être dû à des informations d’identification non valides, des paramètres de connexion, une perte de signal/itinérance et diverses autres raisons pour annuler une connexion. L’action ici consisterait à examiner la raison de la dissociation envoyée par le MAC AP indiqué (8A :15:14 :B6:25:10). Cette action est effectuée en examinant la journalisation interne/le suivi à partir de l’AP.

Plus d’informations

- 802.11 Outils et paramètres sans fil

- Présentation de l’authentification 802.1X pour les réseaux sans fil

Exemple de capture ETW

C:\tmp>netsh trace start wireless_dbg capture=yes overwrite=yes maxsize=4096 tracefile=c:\tmp\wireless.etl

Trace configuration:

-------------------------------------------------------------------

Status: Running

Trace File: C:\tmp\wireless.etl

Append: Off

Circular: On

Max Size: 4096 MB

Report: Off

C:\tmp>netsh trace stop

Correlating traces ... done

Merging traces ... done

Generating data collection ... done

The trace file and additional troubleshooting information have been compiled as "c:\tmp\wireless.cab".

File location = c:\tmp\wireless.etl

Tracing session was successfully stopped.

C:\tmp>netsh trace convert c:\tmp\wireless.etl

Input file: c:\tmp\wireless.etl

Dump file: c:\tmp\wireless.txt

Dump format: TXT

Report file: -

Generating dump ... done

C:\tmp>dir

Volume in drive C has no label.

Volume Serial Number is 58A8-7DE5

Directory of C:\tmp

01/09/2019 02:59 PM [DIR] .

01/09/2019 02:59 PM [DIR] ..

01/09/2019 02:59 PM 4,855,952 wireless.cab

01/09/2019 02:56 PM 2,752,512 wireless.etl

01/09/2019 02:59 PM 2,786,540 wireless.txt

3 File(s) 10,395,004 bytes

2 Dir(s) 46,648,332,288 bytes free

Fichier de filtre Wifi

Copiez et collez toutes les lignes ci-dessous et enregistrez-les dans un fichier texte nommé wifi.tat. Chargez le fichier de filtre dans TextAnalysisTool en sélectionnant Filtres de chargement de fichier>.

<?xml version="1.0" encoding="utf-8" standalone="yes"?>

<TextAnalysisTool.NET version="2018-01-03" showOnlyFilteredLines="False">

<filters>

<filter enabled="n" excluding="n" description="" foreColor="000000" backColor="d3d3d3" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-OneX]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Unknown]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-EapHost]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[]***" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-Winsock-AFD]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-WinHttp]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-WebIO]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-Winsock-NameResolution]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-TCPIP]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-DNS-Client]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-NlaSvc]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-Iphlpsvc-Trace]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-DHCPv6-Client]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-Dhcp-Client]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-NCSI]" />

<filter enabled="y" excluding="n" description="" backColor="90ee90" type="matches_text" case_sensitive="n" regex="n" text="AuthMgr Transition" />

<filter enabled="y" excluding="n" description="" foreColor="0000ff" backColor="add8e6" type="matches_text" case_sensitive="n" regex="n" text="FSM transition" />

<filter enabled="y" excluding="n" description="" foreColor="000000" backColor="dda0dd" type="matches_text" case_sensitive="n" regex="n" text="SecMgr transition" />

<filter enabled="y" excluding="n" description="" foreColor="000000" backColor="f08080" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-NWiFi]" />

<filter enabled="y" excluding="n" description="" foreColor="000000" backColor="ffb6c1" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-WiFiNetworkManager]" />

<filter enabled="y" excluding="n" description="" foreColor="000000" backColor="dda0dd" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-WLAN-AutoConfig]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-NetworkProfile]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-WFP]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[Microsoft-Windows-WinINet]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="[MSNT_SystemTrace]" />

<filter enabled="y" excluding="y" description="" foreColor="000000" backColor="ffffff" type="matches_text" case_sensitive="n" regex="n" text="Security]Capability" />

</filters>

</TextAnalysisTool.NET>

Exemple TextAnalysisTool

Dans l’exemple suivant, les paramètres d’affichage sont configurés pour afficher uniquement les lignes filtrées.