Configurations de certificat de l’écouteur Bureau à distance

Cet article décrit les méthodes de configuration des certificats d’écouteur sur un serveur Windows Server 2012 ou Windows Server 2012 qui ne fait pas partie d’un déploiement des services Bureau à distance (RDS).

Numéro de base de connaissances d’origine : 3042780

À propos de la disponibilité de l’écouteur de serveur Bureau à distance

Le composant écouteur s’exécute sur le serveur Bureau à distance et est responsable de l’écoute et de l’acceptation de nouvelles connexions clientes RDP (Remote Desktop Protocol). Cela permet aux utilisateurs d’établir de nouvelles sessions distantes sur le serveur Bureau à distance. Il existe un écouteur pour chaque connexion services Bureau à distance qui existe sur le serveur Bureau à distance. Les connexions peuvent être créées et configurées à l’aide de l’outil de configuration des services Bureau à distance.

Méthodes de configuration du certificat d’écouteur

Dans Windows Server 2003, Windows Server 2008 ou Windows Server 2008 R2, le composant logiciel enfichable MMC Gestionnaire de configuration bureau à distance vous permet d’accéder directement à l’écouteur RDP. Dans le composant logiciel enfichable, vous pouvez lier un certificat à l’écouteur et à son tour appliquer la sécurité SSL pour les sessions RDP.

Dans Windows Server 2012 ou Windows Server 2012 R2, ce composant logiciel enfichable MMC n’existe pas. Par conséquent, le système ne fournit aucun accès direct à l’écouteur RDP. Pour configurer les certificats d’écouteur dans Windows Server 2012 ou Windows Server 2012 R2, utilisez les méthodes suivantes.

Méthode 1 : Utiliser le script WMI (Windows Management Instrumentation)

Les données de configuration de l’écouteur RDS sont stockées dans la

Win32_TSGeneralSettingclasse dans WMI sous l’espaceRoot\CimV2\TerminalServicesde noms.Le certificat de l’écouteur RDS est référencé par le biais de la valeur d’empreinte numérique de ce certificat sur une propriété SSLCertificateSHA1Hash . La valeur de l’empreinte numérique est unique à chaque certificat.

Note

Avant d’exécuter les commandes wmic, le certificat que vous souhaitez utiliser doit être importé dans le magasin de certificats personnel du compte d’ordinateur. Si vous n’importez pas le certificat, vous recevrez une erreur de paramètre non valide.

Pour configurer un certificat à l’aide de WMI, procédez comme suit :

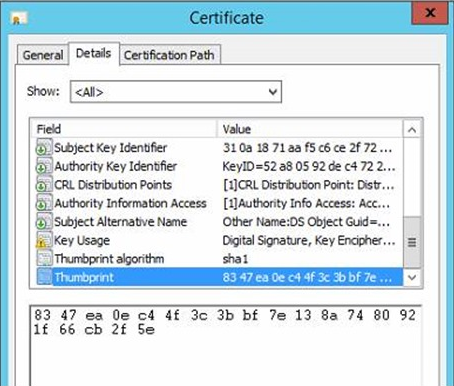

Ouvrez la boîte de dialogue propriétés de votre certificat et sélectionnez l’onglet Détails .

Faites défiler jusqu’au champ Empreinte numérique et copiez la chaîne hexadécimale délimitée dans un bloc-notes.

La capture d’écran suivante illustre l’empreinte numérique du certificat dans les propriétés du certificat :

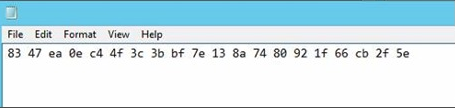

Si vous copiez la chaîne dans le Bloc-notes, elle doit ressembler à la capture d’écran suivante :

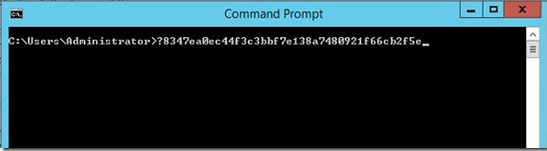

Après avoir supprimé les espaces de la chaîne, il contient toujours le caractère ASCII invisible qui n’est visible qu’à l’invite de commandes. La capture d’écran suivante est un exemple :

Vérifiez que ce caractère ASCII est supprimé avant d’exécuter la commande pour importer le certificat.

Supprimez tous les espaces de la chaîne. Il peut y avoir un caractère ACSII invisible qui est également copié. Cela n’est pas visible dans le Bloc-notes. La seule façon de valider consiste à copier directement dans la fenêtre d’invite de commandes.

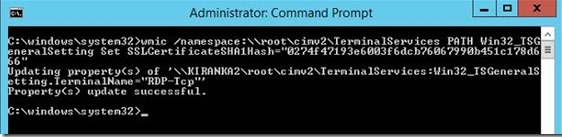

À l’invite de commandes, exécutez la commande wmic suivante avec la valeur d’empreinte numérique obtenue à l’étape 3 :

wmic /namespace:\\root\cimv2\TerminalServices PATH Win32_TSGeneralSetting Set SSLCertificateSHA1Hash="THUMBPRINT"La capture d’écran suivante est un exemple réussi :

Méthode 2 : Utiliser l’éditeur de Registre

Important

Suivez attentivement les étapes décrites dans cette section. De graves problèmes peuvent se produire si vous modifiez le Registre de façon incorrecte. Avant de le modifier, comment sauvegarder et restaurer le Registre dans Windows en cas de problèmes.

Pour configurer un certificat à l’aide de l’éditeur de Registre, procédez comme suit :

Installez un certificat d’authentification de serveur dans le magasin de certificats personnel à l’aide d’un compte d’ordinateur.

Créez la valeur de Registre suivante qui contient le hachage SHA1 du certificat afin de pouvoir configurer ce certificat personnalisé pour prendre en charge TLS au lieu d’utiliser le certificat auto-signé par défaut.

- Chemin d’accès au Registre :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp - Nom de la valeur : SSLCertificateSHA1Hash

- Type de valeur : REG_BINARY

- Données de valeur : empreinte numérique du certificat

La valeur doit être l’empreinte numérique du certificat et être séparée par des virgules (,) sans espaces vides. Par exemple, si vous deviez exporter cette clé de Registre, la valeur SSLCertificateSHA1Hash serait la suivante :

SSLCertificateSHA1Hash=hex :42,49,e1,6e,0a,f0,a0,2e,63,c4,5c,93,fd,52,ad,09,27,82,1b,01b

- Chemin d’accès au Registre :

Les services hôtes Bureau à distance s’exécutent sous le compte NETWORK SERVICE. Par conséquent, vous devez définir la liste de contrôle d’accès système (SACL) du fichier de clé utilisé par RDS pour inclure NETWORK SERVICE avec les autorisations de lecture .

Pour modifier les autorisations, procédez comme suit sur le composant logiciel enfichable Certificats pour l’ordinateur local :

- Cliquez sur Démarrer, sur Exécuter, tapez mmc, puis cliquez sur OK.

- Dans le menu Fichier , cliquez sur Ajouter/Supprimer un composant logiciel enfichable.

- Dans la boîte de dialogue Ajouter ou supprimer des composants logiciels enfichables , dans la liste des composants logiciels enfichables disponibles, cliquez sur Certificats, puis sur Ajouter.

- Dans la boîte de dialogue Composant logiciel enfichable Certificats , cliquez sur Compte d’ordinateur, puis sur Suivant.

- Dans la boîte de dialogue Sélectionner un ordinateur , cliquez sur Ordinateur local : (l’ordinateur sur lequel cette console est en cours d’exécution), puis cliquez sur Terminer.

- Dans la boîte de dialogue Ajouter ou supprimer des composants logiciels enfichables , cliquez sur OK.

- Dans le composant logiciel enfichable Certificats , dans l’arborescence de la console, développez Certificats (ordinateur local), développez Personnel, puis sélectionnez le certificat SSL que vous souhaitez utiliser.

- Cliquez avec le bouton droit sur le certificat, sélectionnez Toutes les tâches, puis sélectionnez Gérer les clés privées.

- Dans la boîte de dialogue Autorisations, cliquez sur Ajouter, tapez NETWORK SERVICE, cliquez sur OK, sélectionnez Lire sous la case Autoriser, puis cliquez sur OK.