Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Ce document fournit les étapes à suivre pour restaurer les paramètres de configuration d’un PC à cœur sécurisé dans le scénario où un client Entreprise réinitialise un PC à cœur sécurisé et doit par la suite réactiver toutes les fonctionnalités du PC à cœur sécurisé. En résumé, ce document décrit les étapes permettant d’activer les fonctionnalités de PC à cœur sécurisé suivantes, qui se trouvent également sur la page web Windows 11 PC à cœur sécurisé :

- Protection en mode de gestion système (SMM)

- Protection de l’accès à la mémoire activée

- Sécurité de connexion améliorée compatible

- Intégrité de la mémoire (HVCI) activée

- Module de plateforme sécurisée 2.0

- Maintenance moderne des appareils

- Démarrage sécurisé UEFI activé

- Virtualisation du microprogramme activée

Gestion des paramètres du PC à cœur sécurisé

De manière générale, les paramètres d’un PC à cœur sécurisé peuvent être divisés en deux catégories : ceux qui peuvent être configurés via Windows et ceux qui sont configurés via le microprogramme UEFI de l’appareil. Toutefois, même dans ces catégories, certains paramètres Windows nécessitent que le microprogramme de l’appareil ait des paramètres spécifiques. Ce document explique comment gérer ces paramètres à partir de ces deux points de vue et appelle tous les paramètres de microprogramme requis pour prendre en charge ces paramètres.

Paramètres Windows

protection Windows Defender System Guard et SMM

Pour protéger les ressources critiques telles que la pile Authentification Windows, les jetons d’authentification unique, la pile biométrique Windows Hello et le module de plateforme sécurisée virtuelle, le microprogramme et le matériel d’un système doivent être fiables. Windows Defender System Guard (WDSG) réorganise les fonctionnalités d’intégrité système Windows 11 existantes sous un même toit et configure l’ensemble suivant d’investissements dans la sécurité Windows. Il est conçu pour garantir les garanties de sécurité suivantes :

- Protéger et maintenir l’intégrité du système à mesure qu’il démarre

- Vérifiez que l’intégrité du système a été véritablement maintenue via l’attestation locale et distante

En outre, WDSG protège également contre les attaques en mode de gestion du système (SMM). SMM est un mode processeur à usage spécial dans les microcontrôleurs x86 qui gère la gestion de l’alimentation, la configuration matérielle, la surveillance thermique et tout ce que le fabricant juge utile. Chaque fois qu’une de ces opérations système est demandée, une interruption non masquable (SMI) est appelée au moment de l’exécution, ce qui exécute le code SMM installé par le BIOS. Le code SMM s’exécute dans le niveau de privilège le plus élevé et est invisible pour le système d’exploitation, ce qui en fait une cible attrayante pour les activités malveillantes. Même si System Guard lancement sécurisé est utilisé pour le lancement en retard, le code SMM peut potentiellement accéder à la mémoire de l’hyperviseur et modifier l’hyperviseur.

Pour vous défendre contre cela, deux techniques sont utilisées :

- Protection de la pagination pour empêcher tout accès inapproprié au code et aux données

- Supervision et attestation du matériel SMM

La protection de la pagination peut être implémentée pour verrouiller certaines tables de code en lecture seule afin d’empêcher toute falsification. Cela empêche l’accès à toute mémoire qui n’a pas été affectée spécifiquement.

Une fonctionnalité de processeur appliquée par le matériel, connue sous le nom de gestionnaire SMI de supervision, peut surveiller SMM et s’assurer qu’il n’accède à aucune partie de l’espace d’adressage qu’il n’est pas censé avoir.

La protection SMM repose sur la technologie de lancement sécurisé et nécessite son fonctionnement. À l’avenir, Windows 11 mesurera également le comportement de ce gestionnaire SMI et attestera qu’aucune mémoire appartenant au système d’exploitation n’a été falsifiée.

La reactivation de la protection WDSG peut être effectuée de plusieurs façons. Par exemple, pour activer la protection WDSG à l’aide d’un objet de stratégie de groupe, vous devez déployer le modèle « Activer la sécurité basée sur la virtualisation » et définir la configuration de lancement sécurisé :

Vous trouverez plus d’informations sur les façons d’activer System Guard lancement sécurisé ci-dessous :

Protection de l’accès à la mémoire

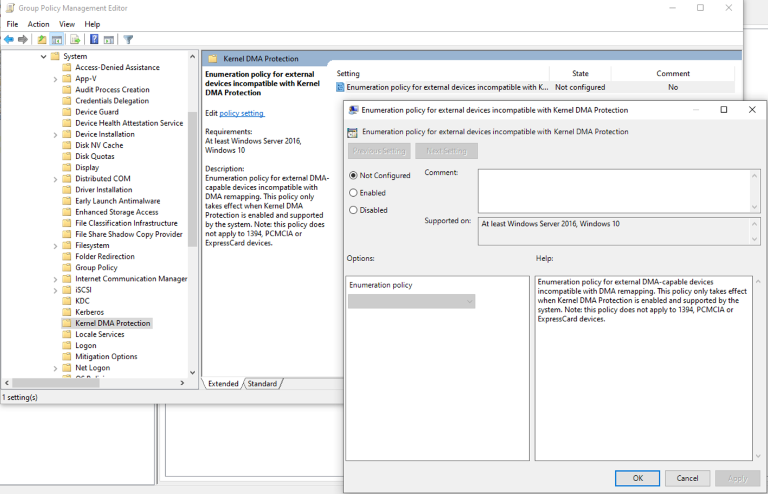

Windows tire parti de l’unité de gestion de la mémoire d’entrée/sortie (IOMMU) système pour empêcher les périphériques externes de démarrer et d’exécuter DMA, sauf si les pilotes de ces périphériques prennent en charge l’isolation de la mémoire (par exemple, le remapping DMA). Les périphériques avec des pilotes compatibles avec le remapping DMA sont automatiquement énumérés, démarrés et autorisés à effectuer un remapping DMA dans les régions de mémoire qui leur sont affectées.

Par défaut, les périphériques avec des pilotes incompatibles de remapping DMA ne peuvent pas démarrer et exécuter DMA jusqu’à ce qu’un utilisateur autorisé se connecte au système ou déverrouille l’écran. Les administrateurs informatiques peuvent s’assurer que ce comportement par défaut est appliqué aux appareils avec des pilotes de remapping DMA incompatibles à l’aide des stratégies MDM DMAGuard et en sélectionnant que la stratégie est activée.

Sécurité de connexion améliorée (ESS)

Windows Hello permet à un utilisateur de s’authentifier à l’aide de ses données biométriques ou d’un PIN, éliminant ainsi la nécessité d’un mot de passe. L’authentification biométrique utilise la reconnaissance faciale ou l’empreinte digitale pour prouver l’identité d’un utilisateur d’une manière sécurisée, personnelle et pratique. La sécurité de connexion améliorée offre un niveau de sécurité supplémentaire en tirant parti de composants matériels et logiciels spécialisés, tels que vbs (Virtualization Based Security) et Trusted Platform Module pour isoler et protéger les données d’authentification d’un utilisateur et sécuriser le canal par lequel ces données sont communiquées.

Pour activer ESS dans une image personnalisée, vous devez vous assurer que :

- Authentification des visages

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureBiometrics est défini sur 1

- Le pilote OEM Secure Camera est installé

- Authentification par empreinte digitale

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureBiometrics est défini sur 1

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureFingerprint est défini sur 1

- Le pilote OEM Secure Fingerprint est installé.

Intégrité de la mémoire (HVCI)

L’intégrité de la mémoire, également appelée intégrité du code Hypervisor-Protected (HVCI), est une fonctionnalité de sécurité basée sur la virtualisation (VBS) qui fournit une protection et un renforcement critiques du noyau Windows. Elle utilise la virtualisation pour isoler la fonction de prise de décision d’intégrité du code (CI) du reste du système d’exploitation Windows, en gérant en toute sécurité la mémoire du noyau et les processus qui s’exécutent dans cet environnement à privilèges élevés. Pour activer HVCI sur Windows 11 appareils avec du matériel de prise en charge dans une entreprise, utilisez l’une des options suivantes :

- application Sécurité Windows

- Microsoft Intune (ou un autre fournisseur MDM)

- Stratégie de groupe

- Microsoft Endpoint Configuration Manager

- Registre

Module de plateforme sécurisée (TPM)

La technologie de module de plateforme sécurisée (TPM, Trusted Platform Module) est conçue dans le but d’assurer des fonctions matérielles de sécurité. Une puce TPM est un processeur de chiffrement sécurisé conçu pour effectuer des opérations de chiffrement. La puce comprend plusieurs mécanismes de sécurité physique qui la protègent contre la falsification, et les logiciels malveillants ne peuvent pas falsifier les fonctions de sécurité du TPM. Voici quelques-uns des principaux avantages de l’utilisation d’un module de plateforme sécurisée :

- générer, stocker et limiter l’utilisation des clés de chiffrement ;

- Utilisez la technologie TPM pour l’authentification des appareils de plateforme à l’aide de la clé RSA unique du module de plateforme sécurisée.

- garantir l’intégrité de la plateforme en réalisant et en stockant des mesures sur la sécurité.

Les fonctions de TPM les plus courantes sont utilisées pour les mesures de l’intégrité du système et pour la création et l’utilisation de clés. Au cours du processus de démarrage d’un système, le code de démarrage chargé (y compris le microprogramme et les composants du système d’exploitation) peut être mesuré et enregistré dans le TPM. Les mesures de l’intégrité servent de preuve de démarrage d’un système et vous garantissent qu’une clé reposant sur un TPM a été utilisée uniquement lorsque le logiciel approprié a été utilisé pour démarrer le système.

Pour plus d’informations sur la configuration des TPM via un objet de stratégie de groupe, consultez Informations de configuration du module de plateforme sécurisée stratégie de groupe paramètres. En outre, vous pouvez utiliser les applets de commande TPM pour configurer le module de plateforme sécurisée.

Les deux nécessitent que le module de plateforme sécurisée soit activé dans le microprogramme de l’appareil.

Maintenance moderne des appareils

Windows Update prend en charge la maintenance moderne des appareils, et l’OEM de l’appareil fournira Windows Update avec les pilotes et le microprogramme appropriés. Les administrateurs d’entreprise doivent uniquement s’assurer que leurs appareils peuvent être pris en Windows Update.

Paramètres du microprogramme UEFI

Lors d’une réinitialisation du système d’exploitation, les paramètres UEFI ne sont pas modifiés ; Toutefois, dans le scénario où les utilisateurs peuvent avoir modifié eux-mêmes les paramètres UEFI avant une nouvelle image, les éléments suivants vous aideront à déterminer si les paramètres sont corrects.

Outils de déploiement des paramètres de microprogramme OEM

Étant donné que plusieurs paramètres pc windows sécurisés nécessitent l’activation de paramètres de microprogramme spécifiques, un administrateur d’entreprise doit les configurer directement sur l’appareil cible ou en déployant des paramètres de microprogramme via les outils de déploiement OEM.

Ces outils sont disponibles directement auprès de l’OEM et ne sont pas inclus dans ce document. Microsoft fournit des informations sur la façon d’effectuer cette opération pour l’appareil Microsoft Surface dans Gérer et déployer les mises à jour du pilote et du microprogramme Surface.

Démarrage sécurisé UEFI

Le démarrage sécurisé est une norme de sécurité développée par des membres du secteur de fabrication de PC pour s’assurer qu’un appareil démarre en utilisant uniquement des logiciels approuvés par le fabricant d’ordinateurs OEM (Original Equipment Manufacturer). Au démarrage du PC, le microprogramme vérifie la signature de chaque logiciel de démarrage, y compris les pilotes de microprogramme UEFI (également appelés options ROM), les applications EFI et le système d’exploitation. Si les signatures sont valides, le PC démarre et le microprogramme donne le contrôle au système d’exploitation.

L’OEM peut utiliser les instructions du fabricant du microprogramme pour créer des clés de démarrage sécurisé et les stocker dans le microprogramme du PC. Les administrateurs d’entreprise devront utiliser leurs outils de distribution des paramètres de microprogramme OEM pour déployer les paramètres de microprogramme de démarrage sécurisé requis. Pour obtenir une description générique de l’activation et de la désactivation du démarrage sécurisé dans le microprogramme, consultez Activation du démarrage sécurisé.

Virtualisation des microprogrammes

Pour prendre en charge l’exécution de Machines Virtuelles et de plusieurs services de sécurité Windows, la virtualisation de l’appareil doit être activée dans le microprogramme de l’appareil. Les options du microprogramme varient selon que l’appareil dispose d’une plateforme Intel ou AMD. Pour les appareils utilisant la plateforme Intel, vous devez activer « Intel Virtualization Technology (Intel VT) », et pour les appareils qui utilisent la plateforme AMD, vous devez activer la « technologie AMD Virtualization (AMD-V) ».