Certifier et signer le package de mise à jour

Étant donné que la mise à jour du microprogramme est fournie en tant que package de pilotes, elle doit passer par les mêmes processus de vérification et de signature qu’un package de pilotes standard. Le package de pilote doit réussir les tests du Kit Windows Hardware Lab (Windows HLK) et doit être soumis à l’Espace partenaires pour signature. Une fois signé, le package de pilotes est redistribué à l’émetteur.

La signature du package de pilotes diffère de la signature du microprogramme UEFI ou du microprogramme du périphérique lui-même. La signature sur le package de pilotes, fournie via le catalogue de sécurité, est utilisée par Windows pour vérifier l’intégrité de firmware.bin avant de la remettre à l’UEFI. Windows ne fournit pas le catalogue de sécurité au microprogramme. La signature sur le microprogramme UEFI ou la mise à jour du microprogramme d’appareil est validée par le microprogramme de plateforme et n’est pas vérifiée par Windows. L’IHV/OEM est chargé de garantir l’intégrité et la sécurité du microprogramme par la vérification de la signature, le chiffrement ou d’autres moyens.

Processus de signature de mise à jour du microprogramme et exigences pour le démarrage sécurisé UEFI

Lors de la signature de mises à jour de microprogramme UEFI destinées à être consommées par des appareils Windows avec démarrage sécurisé UEFI actif, le processus de signature implique une combinaison des tâches suivantes :

Signature des images de microprogramme mises à jour.

Signature de la capsule contenant le microprogramme mis à jour.

Signature du package de mise à jour du microprogramme fourni au système d’exploitation ; ce paquet contiendra la capsule.

Parmi ces tâches, seul le numéro 3 est toujours requis. Sur un système sécurisé activé pour le démarrage, tous les microprogrammes UEFI doivent être signés, ce qui implique que le numéro 1 est requis lorsque la mise à jour concerne des pilotes ou des applications UEFI. Pour les systèmes de secours connectés, le numéro 1 est également requis pour tous les microprogrammes système. Si la mise à jour du microprogramme n’est pas protégée par d’autres moyens, la capsule doit être signée afin de protéger la mise à jour du microprogramme elle-même et de garantir l’authenticité du package de mise à jour avant l’installation.

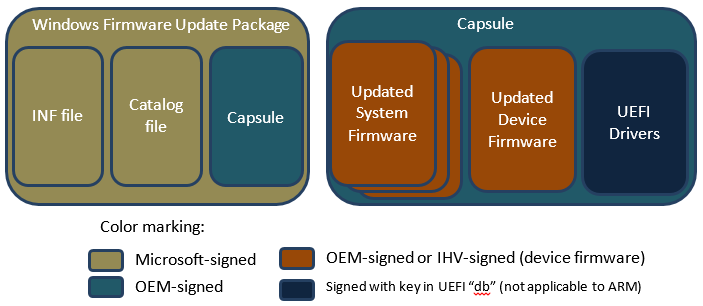

Le diagramme suivant indique le signataire pour les différents composants décrits dans le reste de cet article.

Signer le microprogramme mis à jour

Une fois signée, la signature du microprogramme mis à jour doit pouvoir être validée par le chargeur de microprogramme du système pendant le démarrage. Au minimum, cela se produit automatiquement au redémarrage, mais la pré-validation est recommandée pour des raisons de fiabilité et d’expérience utilisateur.

Sur les systèmes Arm, aucun pilote ou application UEFI distinct de l’image de microprogramme elle-même ne peut être installé, car la seule image UEFI PE/COFF autorisée est le chargeur de système d’exploitation Microsoft Windows (BootMgfw.efi), et elle sera vérifiée à l’aide de la seule entrée de base de données AUTORISÉE UEFI contenant l’AC de production Microsoft Windows 2011. Par conséquent, seul le microprogramme du système et de l’appareil peut être ajouté. Sur les systèmes non Arm, les pilotes et applications UEFI peuvent être signés avec n’importe quel chaînage de clé à une clé dans la base de données UEFI autorisée.

Le microprogramme du système ou de l’appareil peut être signé avec un chaînage de clé à une clé liée à la ROM de démarrage du système ou être protégé par d’autres moyens (par exemple, une capsule signée, puis une installation protégée).

Signer la capsule

Le contenu de la capsule est déterminé par l’OEM. La capsule peut simplement contenir un catalogue d’images de microprogramme à mettre à jour dans le format choisi par l’OEM, ou elle peut être livrée sous la forme d’une image d’application EFI (format de fichier PE/COFF). Si la capsule est un fichier PE/COFF, elle doit être signée par l’OEM avant de la soumettre à Microsoft pour Windows Firmware Update Package.

Sur les systèmes Arm, étant donné qu’aucune clé autre que l’autorité de certification de production Microsoft 2011 n’est autorisée dans la base de données UEFI autorisée (« db ») et que Microsoft n’utilise pas de signataire sous cette autorité de certification pour signer du code UEFI tiers, la charge d’une telle capsule ne peut pas utiliser le service LoadImage UEFI standard. Toutefois, l’application capsule peut être chargée à l’aide d’une vérification spécifique à la plateforme sur la clé publique ROM de démarrage ou le PK UEFI. Cette charge doit toujours être mesurée dans TPM PCR[7] comme pour toute autre image. Plus généralement, lorsque la signature de capsule est jugée nécessaire (par exemple, pour garantir l’intégrité et l’authenticité du package de mise à jour complet) et que la capsule peut comprendre des mises à jour du microprogramme en dehors d’UEFI, la capsule doit être signée de telle sorte qu’elle puisse être vérifiée à l’aide de clés non UEFI détenues par la plateforme (par exemple, signées à l’aide d’un chaînage de clé à une clé publique liée à la ROM de démarrage ou au PK UEFI).

Sur les systèmes non Arm, la capsule peut être une application EFI tant qu’elle est signée avec un chaînage de clé à une entrée dans la base de données autorisée UEFI. Le démarrage sécurisé UEFI peut ensuite être utilisé automatiquement pour vérifier l’intégrité de la capsule.

Signer le package de mise à jour du microprogramme

Le package de mise à jour du microprogramme doit être envoyé à l’Espace partenaires pour être signé. Cette étape crée une signature de catalogue du contenu du package. La signature de catalogue est utilisée par le chargeur du système d’exploitation Microsoft pour vérifier que le package est authentique et n’a pas été falsifié avant que la mise à jour réelle soit fournie au microprogramme via UpdateCapsule.

Envoi du package de mise à jour du microprogramme à l’Espace partenaires pour signature :

Signez le contenu de la capsule conformément aux instructions de la section précédente.

Créez un package de mise à jour du microprogramme qui inclut la capsule et testez le signe de mise à jour du microprogramme. Pour plus d’informations, consultez Création d’un package de pilotes de mise à jour.

À compter de Windows 8, Windows n’autorise pas les packages de mise à jour de microprogramme signés par OEM Verisign, même dans les environnements de test.

Mettez à jour le microprogramme en installant le package de mise à jour du microprogramme.

Installez le kit HLK (Windows Hardware Lab Kit) sur le système de test et exécutez tous les tests applicables au périphérique de microprogramme.

Envoyez les journaux HLK et le pilote à l’Espace partenaires pour signature.

Lors de l’envoi du package du pilote de mise à jour du microprogramme, veillez à sélectionner Windows 8 ou version ultérieure comme système d’exploitation applicable. Si vous choisissez un système d’exploitation de bas niveau, l’Espace partenaires signera le catalogue dans le package de pilotes avec l’algorithme SHA1. À compter de Windows 8, tous les packages de pilotes de mise à jour du microprogramme doivent être signés SHA256.

Articles connexes

Personnaliser le microprogramme pour différentes régions géographiques

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour