Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article traite du Centre d’administration Active Directory mis à jour avec sa Corbeille Active Directory, ses stratégies de mot de passe affinées et la visionneuse de l’historique Windows PowerShell en détail, notamment l’architecture, les exemples de tâches courantes et les informations de dépannage. Vous pouvez commencer par l'Introduction aux améliorations du Centre d'administration Active Directory (niveau 100).

Architecture du Centre d’administration Active Directory

Exécutables et DLL du Centre d’administration Active Directory

Le module et l’architecture sous-jacente du Centre d’administration Active Directory n’ont pas changé avec la corbeille, les stratégies de mot de passe affinées et les fonctionnalités de visionneuse d’historique.

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

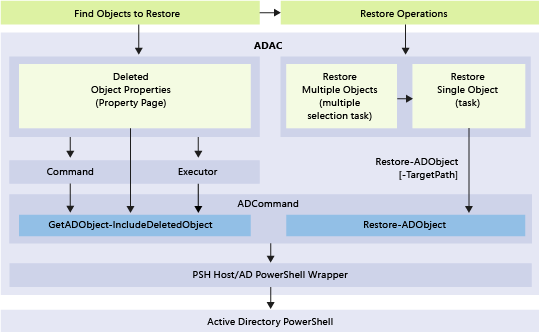

Les opérations Windows PowerShell et couche sous-jacentes pour la fonctionnalité de corbeille sont illustrées ici :

Activation et gestion de la Corbeille Active Directory à l’aide du Centre d’administration Active Directory

Fonctionnalités

- Le Centre d’administration Active Directory Windows Server 2012 ou ultérieur vous permet de configurer et de gérer la corbeille Active Directory pour n’importe quelle partition de domaine dans une forêt. Il n’est plus nécessaire d’utiliser Windows PowerShell ou Ldp.exe pour activer la corbeille Active Directory ou restaurer des objets dans des partitions de domaine.

- Le Centre d'administration Active Directory dispose de critères de filtrage avancés, ce qui facilite la restauration ciblée dans des environnements de grande taille comportant de nombreux objets supprimés de manière intentionnelle.

Limitations

Étant donné que le Centre d’administration Active Directory ne peut gérer que les partitions de domaine, elle ne peut pas restaurer les objets supprimés à partir des partitions DNS de configuration, dns de domaine ou dns de forêt. (Vous ne pouvez pas supprimer d’objets de la partition de schéma.) Pour restaurer des objets à partir de partitions non-domaines, utilisez Restore-ADObject.

Le Centre d’administration Active Directory ne peut pas restaurer les sous-arborescences d’objets en une seule action. Par exemple, si vous supprimez une unité d’organisation comportant des unités d’organisation imbriquées, des utilisateurs, des groupes et des ordinateurs, la restauration de l’unité d’organisation de base ne restaure pas les objets enfants.

Note

L’opération de restauration par lot du Centre d’administration Active Directory produit un « meilleur » tri des objets supprimés au sein de la sélection uniquement, les parents sont donc classés avant les enfants pour la liste de restauration. Dans des cas de test simples, vous pouvez restaurer les sous-arbres d’objets en une seule action. Mais les cas particuliers, comme une sélection contenant des arbres partiels (arbres avec certains nœuds parents manquants) ou les cas d’erreurs, comme le fait d’ignorer des objets enfants en cas d’échec de restauration du parent, peuvent fonctionner de manière inattendue. Pour cette raison, vous devez toujours restaurer les objets des sous-arbres comme une action distincte après avoir restauré les objets principaux.

La Corbeille Active Directory nécessite un niveau fonctionnel de forêt Windows Server 2008 R2 et vous devez être membre du groupe Administrateurs d’entreprise. Une fois la corbeille Active Directory activée, vous ne pouvez pas la désactiver. Celle-ci augmente la taille de la base de données Active Directory (NTDS.DIT) sur chaque contrôleur de domaine de la forêt. L'espace disque utilisé par la Corbeille continue d'augmenter au fil du temps car les objets et toutes leurs données d'attributs sont conservés.

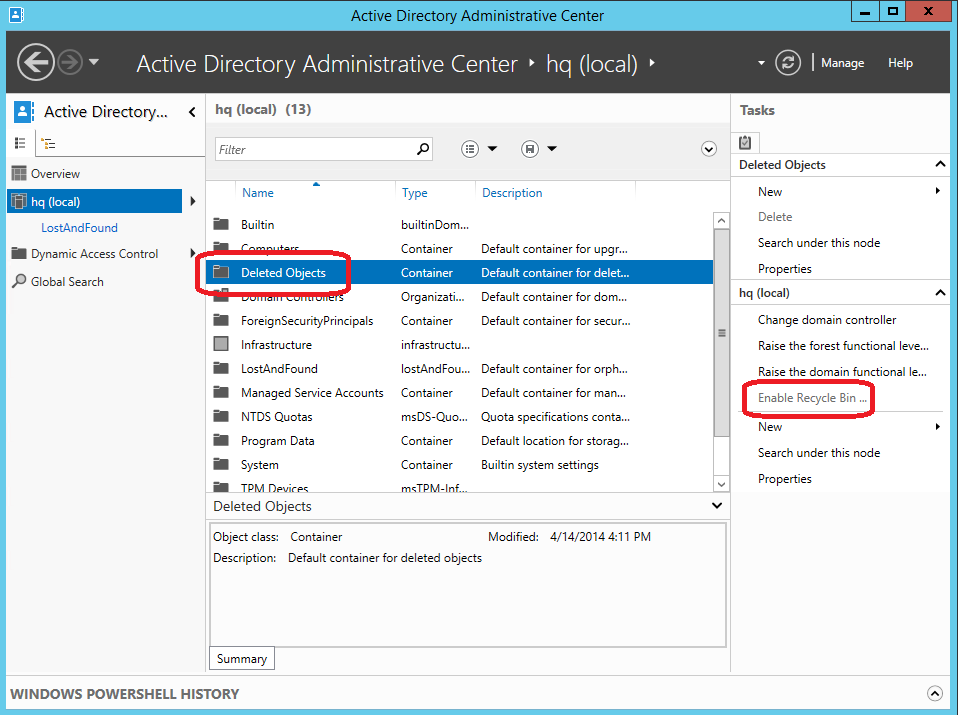

Activation de la corbeille Active Directory à l’aide du Centre d’administration Active Directory

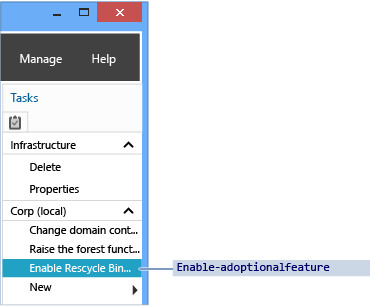

Pour activer la corbeille Active Directory, ouvrez le Centre d’administration Active Directory et sélectionnez le nom de votre forêt dans le volet de navigation. Dans le volet Tâches , sélectionnez Activer la Corbeille.

Le Centre d'administration Active Directory montre la boîte de dialogue Activer la confirmation de la Corbeille. Cette boîte de dialogue vous avertit que l'activation de la Corbeille est irréversible. Sélectionnez OK pour activer la corbeille Active Directory. Le Centre d’administration Active Directory affiche une autre boîte de dialogue pour vous rappeler que la corbeille Active Directory n’est pas entièrement fonctionnelle tant que tous les contrôleurs de domaine ne répliquent pas la modification de configuration.

Importante

L’option permettant d’activer la corbeille Active Directory n’est pas disponible si :

- Le niveau fonctionnel de la forêt est inférieur à Windows Server 2008 R2.

- Elle est déjà activée.

L’applet de commande Active Directory pour Windows PowerShell équivalente est :

Enable-ADOptionalFeature

Pour plus d’informations sur l’utilisation de Windows PowerShell pour activer la corbeille Active Directory, consultez le guide pas à pas de la corbeille Active Directory.

Gestion de la corbeille Active Directory à l’aide du Centre d’administration Active Directory

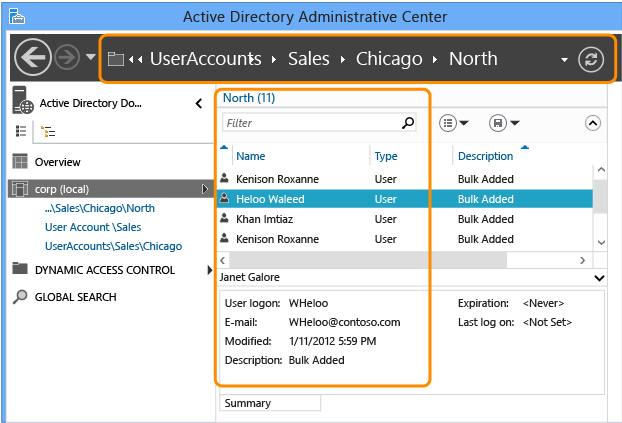

Cette section utilise l’exemple d’un domaine existant nommé corp.contoso.com. Ce domaine organise les utilisateurs en une unité d'organisation parente appelée UserAccounts. L’unité d’organisation UserAccounts contient trois unités d’organisation enfants nommées par service. Chacune de ces unités d’organisation enfants contient d’autres unités d’organisation, des utilisateurs et des groupes.

Stockage et filtrage

La corbeille Active Directory conserve tous les objets supprimés dans la forêt. Elle enregistre ces objets selon l'attribut msDS-deletedObjectLifetime, qui est défini par défaut pour correspondre à l'attribut tombstoneLifetime de la forêt. Dans toute forêt créée à l'aide de Windows Server 2003 SP1 ou version ultérieure, l'attribut tombstoneLifetime a la valeur 180 jours par défaut. Dans n’importe quelle forêt mise à niveau à partir de Windows 2000 ou installée avec Windows Server 2003 (aucun service pack), l’attribut tombstoneLifetime par défaut n’est pas défini et Windows utilise donc la valeur par défaut interne de 60 jours. Tout ceci est configurable. Vous pouvez configurer tous ces éléments et utiliser le Centre d’administration Active Directory pour restaurer les objets supprimés des partitions de domaine de la forêt. Vous devez continuer à utiliser le cmdlet Restore-ADObject pour restaurer des objets supprimés d’autres partitions, telles que Configuration. L’activation de la corbeille Active Directory rend le conteneur Objets supprimés visible sous chaque partition de domaine du Centre d’administration Active Directory.

Le conteneur Objets supprimés affiche tous les objets pouvant être restaurés dans cette partition de domaine. Les objets supprimés antérieurs à msDS-deletedObjectLifetime sont appelés objets recyclés. Le Centre d’administration Active Directory n’affiche pas d’objets recyclés et vous ne pouvez pas restaurer ces objets à l’aide du Centre d’administration Active Directory.

Pour obtenir une explication plus approfondie de l’architecture de la corbeille et des règles de traitement, consultez la Corbeille Active Directory : Présentation, implémentation, meilleures pratiques et résolution des problèmes.

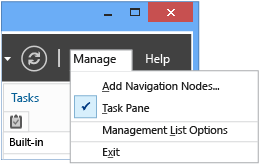

Le Centre d'administration Active Directory limite artificiellement le nombre d'objets par défaut renvoyés d'un conteneur à 20 000 objets. Vous pouvez augmenter cette limite aussi élevée que 100 000 objets en sélectionnant le menu Gérer , puis en sélectionnant Options de liste de gestion.

Restauration

Filtering

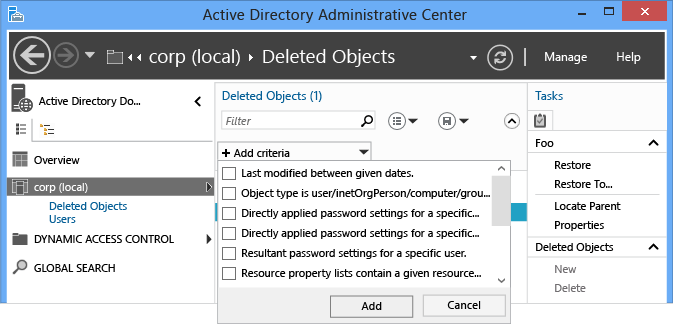

Le Centre d'administration Active Directory offre des options de filtrage et des critères puissants avec lesquels vous devez vous familiariser avant d'effectuer une restauration réelle. Les domaines suppriment intentionnellement de nombreux objets au cours de leur durée de vie. Étant donné que la durée de vie de l’objet supprimé est probablement de 180 jours, vous ne pouvez pas restaurer tous les objets lorsqu’un accident se produit.

Au lieu d'écrire des filtres LDAP complexes et de convertir des valeurs UTC en dates et heures, utilisez le menu Filtre de base et avancé pour répertorier uniquement les objets pertinents. Si vous connaissez le jour de suppression, le nom des objets ou toute autre donnée essentielle, vous pouvez affiner votre filtrage en les utilisant. Activez les options de filtre avancées en sélectionnant le chevron à droite de la zone de recherche.

L'opération de restauration prend en charge toutes les options de critères de filtre standard, les mêmes que les autres recherches. Parmi les filtres intégrés, les plus importants pour restaurer des objets sont généralement :

- ANR (résolution de noms ambiguë , non répertorié dans le menu, mais utilisé lorsque vous tapez dans la zone Filtre )

- Dernière modification entre des dates données

- Objet, à savoir utilisateur/inetOrgPerson/ordinateur/groupe/unité d'organisation

- Name

- Quand supprimé

- Dernier parent connu

- Type

- Descriptif

- City

- Pays/région

- department

- ID d’employé

- Prénom

- Fonction

- Nom

- Nom du compte SAM

- État/province

- Numéro de téléphone

- UPN

- Code postal

Vous pouvez ajouter plusieurs critères. Par exemple, vous pouvez rechercher tous les objets utilisateurs supprimés le 24 septembre 2012, de Chicago dans l’Illinois, dont la fonction est « Manager ».

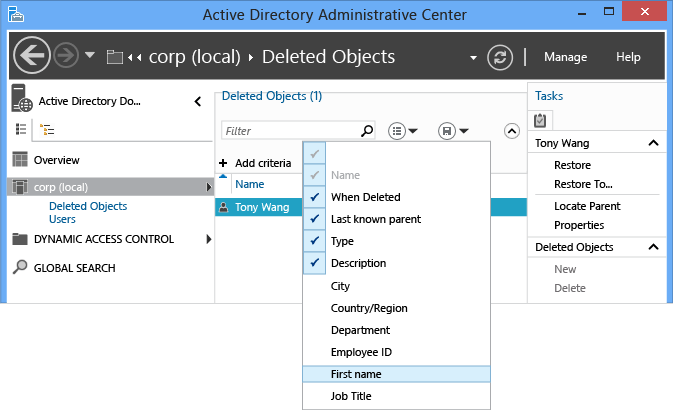

Vous pouvez également ajouter, modifier ou réorganiser les en-têtes de colonne pour fournir plus de détails quand vous analysez les objets à récupérer.

Pour plus d’informations sur ANR, consultez Attributs ANR.

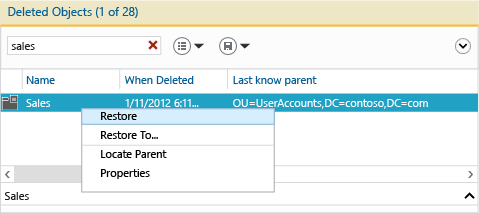

Objet unique

La restauration d'objets supprimés s'est toujours déroulée en une seule opération. Le Centre d'administration Active Directory facilite cette opération. Pour restaurer un objet supprimé, tel qu'un utilisateur unique :

- Sélectionnez le nom de domaine dans le volet de navigation du Centre d’administration Active Directory.

- Double-cliquez sur Objets supprimés dans la liste de gestion.

- Faites un clic droit sur l’objet, puis sélectionnez Restaurer, ou sélectionnez Restaurer dans le volet Tâches.

L'objet est restauré à son emplacement d'origine.

Sélectionnez Restaurer pour modifier l’emplacement de restauration. Cette option est utile si le conteneur parent de l’objet supprimé a également été supprimé, mais que vous ne souhaitez pas restaurer le parent.

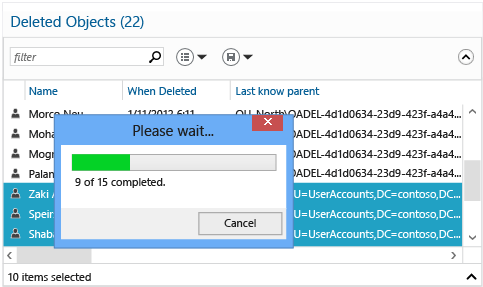

Plusieurs objets homologues

Vous pouvez restaurer plusieurs objets de même niveau, tels que tous les utilisateurs d'une unité d'organisation. Maintenez la touche Ctrl enfoncée et sélectionnez un ou plusieurs objets supprimés que vous souhaitez restaurer. Sélectionnez Restaurer dans le volet Tâches. Vous pouvez également sélectionner tous les objets affichés en maintenant les touches Ctrl et A enfoncées, ou une plage d’objets en utilisant Maj et en cliquant dessus.

Plusieurs objets parents et enfants

Il est essentiel de comprendre le processus de restauration dans le cas d’une restauration impliquant plusieurs parents-enfants car le Centre d’administration Active Directory ne peut pas restaurer un arbre imbriqué d’objets supprimés en une seule action.

- Restaurez l'objet supprimé en premier dans un arbre.

- Restaurez les enfants immédiats de cet objet parent.

- Restaurez les enfants immédiats de ces objets parents.

- Répétez cette opération autant de fois que nécessaire jusqu'à ce que tous les objets soient restaurés.

Vous ne pouvez pas restaurer un objet enfant avant de restaurer son parent. La tentative de restauration renvoie l'erreur suivante :

The operation could not be performed because the object's parent is either uninstantiated or deleted.

L'attribut Dernier parent connu montre la relation parent de chaque objet. L'attribut Dernier parent connu passe de l'emplacement supprimé à l'emplacement restauré quand vous actualisez le Centre d'administration Active Directory après la restauration d'un parent. Par conséquent, vous pouvez restaurer cet objet enfant quand l’emplacement d’un objet parent n’affiche plus le nom unique du conteneur de l’objet supprimé.

Envisagez le scénario dans lequel un administrateur supprime accidentellement l'unité d'organisation Ventes, qui contient les unités d'organisation enfants et utilisateurs.

Tout d’abord, observez la valeur de l’attribut Last Known Parent pour tous les utilisateurs supprimés et comment il lit OU=Sales\0ADEL :<guid+nom distingué de l'objet supprimé> :

Filtrez sur le nom ambigu Ventes pour renvoyer l'unité d'organisation supprimée, que vous restaurez ensuite :

Actualisez le Centre d’administration Active Directory pour voir la modification de l’attribut Dernier parent connu de l’objet utilisateur supprimé en nom unique de l’unité d’organisation restaurée Ventes :

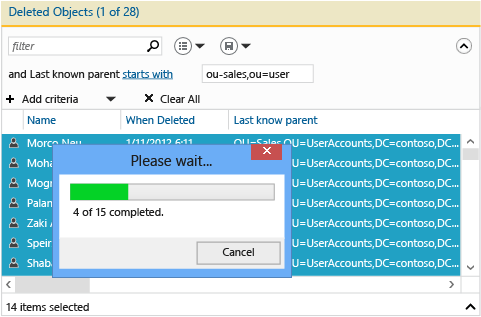

Filtrez sur tous les utilisateurs Ventes. Maintenez les touches CTRL + A enfoncées pour sélectionner tous les utilisateurs Ventes supprimés. Sélectionnez Restaurer pour déplacer les objets du conteneur Objets supprimés vers l’UO Sales en conservant leurs appartenances aux groupes et attributs intacts.

Si l’unité d’organisation Ventes contenait des unités d’organisation enfants en propre, vous devez commencer par restaurer les unités d’organisation enfants avant de restaurer leurs enfants, et ainsi de suite.

Pour restaurer tous les objets supprimés imbriqués en spécifiant un conteneur parent supprimé, voir Annexe B : Restaurer plusieurs objets Active Directory supprimés (exemple de script).

L'applet de commande Active Directory pour Windows PowerShell qui permet de restaurer les objets supprimés est la suivante :

Restore-ADObject

La fonctionnalité cmdlet Restore-ADObject n’a pas changé entre Windows Server 2008 R2 et Windows Server 2012.

Filtrage côté serveur

Il est possible que, au fil du temps, le conteneur Objets supprimés accumule plus de 20 000 objets (voire 100 000) dans les entreprises moyennes et grandes, ce qui peut entraîner des difficultés à afficher tous les objets. Étant donné que le mécanisme de filtre dans le Centre d’administration Active Directory s’appuie sur le filtrage côté client, il ne peut pas afficher ces objets supplémentaires. Pour contourner cette limitation, utilisez les étapes suivantes pour effectuer une recherche côté serveur :

- Faites un clic droit sur le conteneur Objets supprimés et sélectionnez Rechercher sous ce nœud.

- Sélectionnez le chevron pour exposer le menu +Ajouter des critères, sélectionnez +Ajouter et ajoutez Dernière modification entre des dates données. L’heure de dernière modification (l’attribut whenChanged ) est une approximation étroite de l’heure de suppression. Dans la plupart des environnements, ils sont identiques. Cette requête effectue une recherche côté serveur.

- Recherchez les objets supprimés à restaurer à l’aide du filtrage, du tri, et ainsi de suite, dans les résultats, puis restaurez-les normalement.

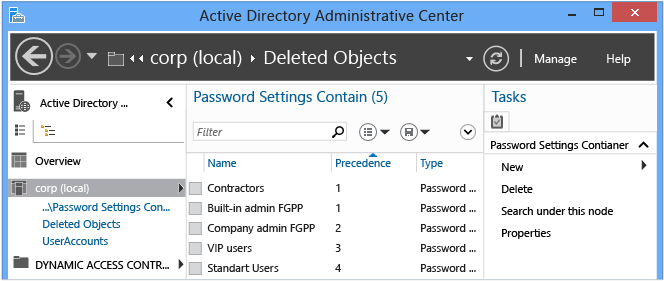

Configuration et gestion des stratégies de mot de passe affinées à l’aide du Centre d’administration Active Directory

Configuration des stratégies de mot de passe affinées

Le Centre d’administration Active Directory vous permet de créer et de gérer des objets FGPP (Fine Grained Password Policy). Windows Server 2008 a introduit la fonctionnalité FGPP, mais Windows Server 2012 a la première interface de gestion graphique pour celle-ci. Vous appliquez des stratégies de mot de passe affinées au niveau d’un domaine et permet de remplacer le mot de passe de domaine unique requis par Windows Server 2003. Si vous créez un FGPP différent avec différents paramètres, des utilisateurs ou des groupes individuels obtiennent des stratégies de mot de passe différentes dans un domaine.

Pour plus d’informations sur les stratégies de mot de passe affinées, consultez AD DS Fine-Grained stratégie de verrouillage de mot de passe et de compte pas à pas (Windows Server 2008 R2).

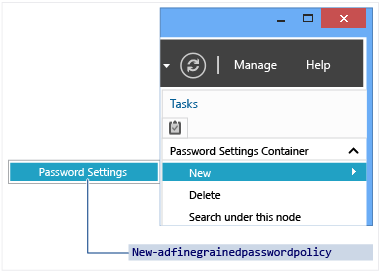

Dans le volet de navigation , sélectionnez Arborescence, sélectionnez votre domaine, sélectionnez Système, puis sélectionnez Conteneur paramètres de mot de passe. Dans le volet Tâches , sélectionnez Nouveau, puis Sélectionnez Paramètres de mot de passe.

Gestion des stratégies de mot de passe affinées

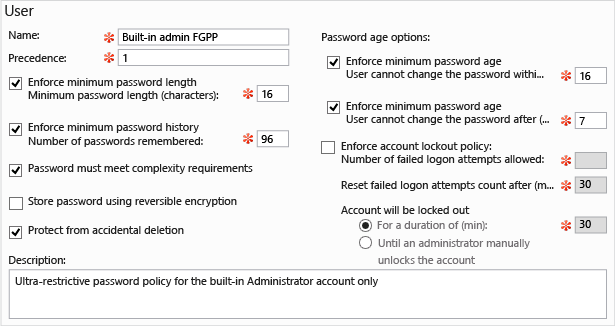

La création d'une stratégie de mot de passe affinée ou la modification d'une stratégie existante permet d'afficher l'éditeur Paramètres de mot de passe. À partir d'ici, vous configurez toutes les stratégies de mot de passe souhaitées, comme dans Windows Server 2008 ou Windows Server 2008 R2, à ceci près que vous disposez désormais d'un éditeur spécifique intégré.

Remplissez tous les champs obligatoires (astérisque rouge) et tous les champs facultatifs, puis sélectionnez Ajouter pour définir les utilisateurs ou les groupes qui recevront cette politique. La stratégie de mot de passe affinée substitue les paramètres de la stratégie de domaine par défaut pour les principaux de sécurité spécifiés. Dans la capture d’écran précédente, une stratégie restrictive s’applique uniquement au compte Administrateur intégré pour empêcher la compromission. La stratégie est bien trop complexe pour des utilisateurs standard, mais elle est adaptée dans le cas d'un compte à haut risque, uniquement utilisé par les professionnels de l'informatique.

Vous définissez également la priorité et les utilisateurs et groupes auxquels la stratégie s'applique dans un domaine donné.

Les applets de commande Windows PowerShell Active Directory pour la stratégie de mot de passe affinée sont les suivantes :

Add-ADFineGrainedPasswordPolicySubject

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

New-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Set-ADFineGrainedPasswordPolicy

La fonctionnalité d’applet de commande de stratégie de mot de passe affinée n’a pas changé entre Windows Server 2008 R2 et Windows Server 2012. Le diagramme suivant illustre les arguments associés pour les applets de commande :

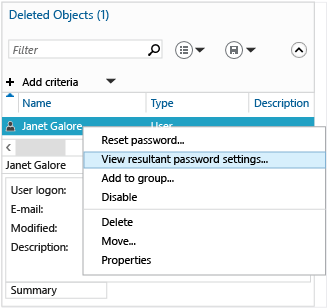

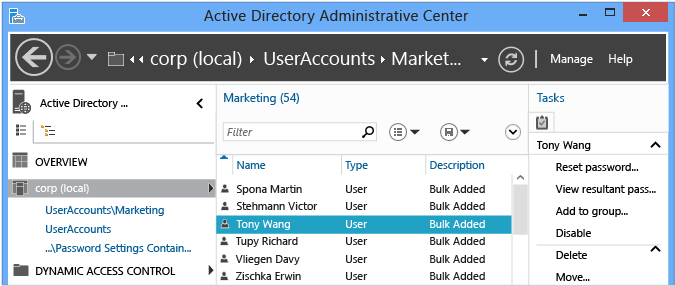

Le Centre d'administration Active Directory vous permet également de rechercher l'ensemble des stratégies de mot de passe affinées appliqué à un utilisateur donné. Cliquez avec le bouton droit sur n’importe quel utilisateur et sélectionnez Afficher les paramètres de mot de passe résultants pour ouvrir la page Paramètres de mot de passe qui s’applique à cet utilisateur par le biais d’une affectation implicite ou explicite :

L'examen des Propriétés d'un utilisateur ou d'un groupe montre les Paramètres de mot de passe directement associés, qui sont les stratégies de mot de passe affinées explicitement affectées :

L’affectation SMPA implicite ne s’affiche pas ici. Pour cela, vous devez utiliser l’option Afficher les paramètres de mot de passe résultants .

Utilisation de la Visionneuse de l'historique Windows PowerShell du Centre d'administration Active Directory

La gestion future de Windows est Windows PowerShell. Les outils graphiques en couches au-dessus d’une infrastructure d’automatisation des tâches rendent la gestion des systèmes distribués les plus complexes cohérents et efficaces. Vous devez comprendre le fonctionnement de Windows PowerShell pour réaliser au mieux votre potentiel et optimiser vos investissements en matière d'informatique.

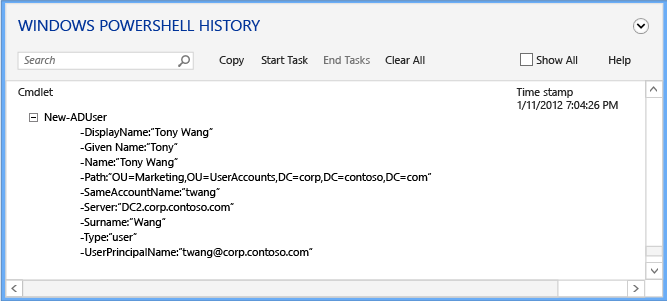

Le Centre d'administration Active Directory fournit désormais un historique complet de toutes les applets de commande Windows PowerShell qu'il exécute ainsi que leurs arguments et leurs valeurs. Vous pouvez copier l'historique de l'applet de commande à un autre emplacement pour l'étudier ou la modifier et la réutiliser. Vous pouvez créer des notes de tâche pour isoler les résultats Windows PowerShell pour vos commandes du Centre d’administration Active Directory. Vous pouvez également filtrer l'historique pour trouver des points d'intérêt.

L’objectif de la visionneuse d’historique Windows PowerShell du Centre d’administration Active Directory est de vous permettre d’apprendre à travers une expérience pratique.

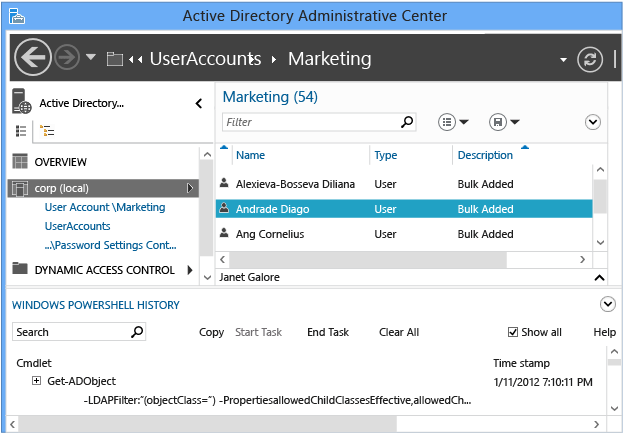

Sélectionnez la flèche pour afficher la visionneuse de l’historique Windows PowerShell.

Créez ensuite un utilisateur ou modifiez l'appartenance à un groupe. La Visionneuse de l'historique se met à jour en permanence avec un affichage réduit de chaque applet de commande que le Centre d'administration Active Directory a exécuté avec les arguments spécifiés.

Développez chaque élément de ligne pertinent pour afficher les valeurs fournies aux arguments de l'applet de commande :

Sélectionnez Démarrer la tâche pour créer une notation manuelle avant d’utiliser le Centre d’administration Active Directory pour créer, modifier ou supprimer un objet. Tapez ce que vous étiez en train de faire. Quand vous avez terminé la modification, sélectionnez Fin de tâche. La note de tâche regroupe toutes les actions effectuées dans une note pliable que vous pouvez utiliser pour mieux comprendre.

Par exemple, pour afficher les commandes Windows PowerShell utilisées pour modifier le mot de passe d’un utilisateur et supprimer l’utilisateur d’un groupe :

La sélection de la zone Afficher tout affiche également les cmdlets Get-* de Windows PowerShell qui récupèrent uniquement les données.

La visionneuse de l’historique affiche les commandes littérales exécutées par le Centre d’administration Active Directory. Vous pouvez noter que certaines applets de commande semblent s’exécuter inutilement. Par exemple, vous pouvez créer un utilisateur avec :

New-ADUser

La conception du Centre d’administration Active Directory nécessite une utilisation et une modularité minimales du code. Ainsi, plutôt qu'un ensemble de fonctions crée des utilisateurs et qu'un autre ensemble modifie des utilisateurs existants, il remplit chaque fonction séparément, puis les regroupe à l'aide des applets de commande. Gardez cela à l’esprit lorsque vous apprenez Active Directory Windows PowerShell. Vous pouvez également l'utiliser en tant technique d'apprentissage : en fait, Windows PowerShell permet d'accomplir facilement une tâche simple.

Gérer différents domaines dans le Centre d’administration Active Directory

Lorsque vous ouvrez le Centre d’administration Active Directory, le domaine sur lequel vous êtes actuellement connecté sur cet ordinateur (le domaine local) apparaît dans le volet de navigation du Centre d’administration Active Directory (volet gauche). En fonction des droits de votre ensemble actuel d’informations d’identification de connexion, vous pouvez afficher ou gérer les objets Active Directory dans ce domaine local.

Vous pouvez également utiliser le même ensemble d’informations d’identification de connexion et la même instance du Centre d’administration Active Directory pour afficher ou gérer des objets Active Directory dans n’importe quel autre domaine de la même forêt, ou un domaine dans une autre forêt ayant une approbation établie avec le domaine local. Les approbations à sens unique et bidirectionnelles sont prises en charge. Aucune appartenance à un groupe minimum n’est requise pour réaliser cette procédure.

Note

S’il existe une approbation unidirectionnelle entre le domaine A et le domaine B via lequel les utilisateurs du domaine A peuvent accéder aux ressources du domaine B, mais les utilisateurs du domaine B ne peuvent pas accéder aux ressources du domaine A, si vous exécutez le Centre d’administration Active Directory sur l’ordinateur où le domaine A est votre domaine local, vous pouvez vous connecter au domaine B avec l’ensemble actuel d’informations d’identification de connexion et dans la même instance du Centre d’administration Active Directory.

Toutefois, si vous exécutez le Centre d’administration Active Directory sur l’ordinateur sur lequel le domaine B est votre domaine local, vous ne pouvez pas vous connecter au domaine A avec le même ensemble d’informations d’identification dans la même instance du Centre d’administration Active Directory.

Windows Server 2012 : Pour gérer un domaine étranger dans l’instance sélectionnée du Centre d’administration Active Directory à l’aide de l’ensemble actuel d’informations d’identification de connexion

Pour ouvrir le Centre d’administration Active Directory, dans le Gestionnaire de serveur, sélectionnez Outils, puis sélectionnez Centre d’administration Active Directory.

Pour ouvrir Ajouter des nœuds de navigation, sélectionnez Gérer, puis ajoutez des nœuds de navigation.

Dans Ajouter des nœuds de navigation, sélectionnez Se connecter à d’autres domaines.

Dans Se connecter à, tapez le nom du domaine étranger que vous souhaitez gérer (par exemple,

contoso.com), puis sélectionnez OK.Lorsque vous êtes connecté avec succès au domaine étranger, parcourez les colonnes de la fenêtre Ajouter des nœuds de navigation, sélectionnez le ou les conteneurs à ajouter à votre volet de navigation du Centre d’administration Active Directory, puis sélectionnez OK.

Windows Server 2008 R2 : Pour gérer un domaine étranger dans l’instance sélectionnée du Centre d’administration Active Directory à l’aide de l’ensemble actuel d’informations d’identification de connexion

Pour ouvrir le Centre d’administration Active Directory, sélectionnez Démarrer, sélectionnez Outils d’administration, puis Centre d’administration Active Directory.

Conseil

Une autre façon d’ouvrir le Centre d’administration Active Directory consiste à sélectionner Démarrer, sélectionner Exécuter, puis taper dsac.exe.

Ouvrez ensuite Ajouter des nœuds de navigation, en haut de la fenêtre Centre d’administration Active Directory, sélectionnez Ajouter des nœuds de navigation.

Conseil

Une autre façon d’ouvrir Ajouter des nœuds de navigation consiste à cliquer avec le bouton droit n’importe où dans l’espace vide dans le volet de navigation du Centre d’administration Active Directory, puis à sélectionner Ajouter des nœuds de navigation.

Dans Ajouter des nœuds de navigation, sélectionnez Se connecter à d’autres domaines.

Dans Se connecter à, tapez le nom du domaine étranger que vous souhaitez gérer (par exemple,

contoso.com), puis sélectionnez OK.Lorsque vous êtes connecté avec succès au domaine étranger, parcourez les colonnes de la fenêtre Ajouter des nœuds de navigation, sélectionnez le ou les conteneurs à ajouter à votre volet de navigation du Centre d’administration Active Directory, puis sélectionnez OK.

Gérer un domaine à l’aide des informations d’identification de connexion qui sont différentes de l’ensemble actuel d’informations d’identification de connexion

Pour ouvrir le Centre d’administration Active Directory à l’invite de commandes, tapez la commande suivante, puis sélectionnez Entrée :

runas /user:<domain\user> dsac

<domain\user> est l’ensemble d’informations d’identification avec lesquelles vous souhaitez ouvrir le Centre d’administration Active Directory et dsac le nom du fichier exécutable du Centre d’administration Active Directory.

Lorsque le Centre d’administration Active Directory est ouvert, parcourez le volet de navigation pour afficher ou gérer votre domaine Active Directory.

Résolution des problèmes de gestion AD DS

Options de résolution des problèmes

Options de journalisation

Le Centre d’administration Active Directory contient désormais la fonctionnalité de journalisation intégrée, sous la forme d’un fichier de configuration de suivi. Créez/modifiez le fichier suivant dans le même dossier que dsac.exe :

dsac.exe.config

Créez le contenu suivant :

<appSettings>

<add key="DsacLogLevel" value="Verbose" />

</appSettings>

<system.diagnostics>

<trace autoflush="false" indentsize="4">

<listeners>

<add name="myListener"

type="System.Diagnostics.TextWriterTraceListener"

initializeData="dsac.trace.log" />

<remove name="Default" />

</listeners>

</trace>

</system.diagnostics>

Les niveaux de détail de DsacLogLevel sont Aucun, Erreur, Avertissement, Info et Commenté. Le nom du fichier de sortie peut être configuré et enregistré dans le même dossier que dsac.exe. La sortie peut vous expliquer comment fonctionne le Centre d’administration Active Directory, les contrôleurs de domaine qu’il a contactés, les commandes Windows PowerShell exécutées, les réponses et d’autres détails.

Par exemple, lorsque vous utilisez le niveau Info, qui retourne tous les résultats sauf ceux ayant une verbosité de niveau trace :

DSAC.exe démarre.

La journalisation démarre.

On demande au contrôleur de domaine de retourner les informations initiales du domaine.

[12:42:49][TID 3][Info] Command Id, Action, Command, Time, Elapsed Time ms (output), Number objects (output) [12:42:49][TID 3][Info] 1, Invoke, Get-ADDomainController, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADDomainController-Discover:$null-DomainName:"CORP"-ForceDiscover:$null-Service:ADWS-Writable:$nullContrôleur de domaine DC1 retourné par domain Corp.

Le lecteur virtuel PS Active Directory est chargé.

[12:42:49][TID 3][Info] 1, Output, Get-ADDomainController, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] Found the domain controller 'DC1' in the domain 'CORP'. [12:42:49][TID 3][Info] 2, Invoke, New-PSDrive, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] New-PSDrive-Name:"ADDrive0"-PSProvider:"ActiveDirectory"-Root:""-Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 2, Output, New-PSDrive, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 3, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49Obtenez des informations sur le DSE racine du domaine.

[12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 3, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 4, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49Obtenez des informations sur la corbeille Active Directory du domaine.

[12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 4, Output, Get-ADOptionalFeature, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 5, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 5, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 6, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 6, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 7, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 7, Output, Get-ADOptionalFeature, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 8, Invoke, Get-ADForest, 2012-04-16T12:42:50Obtenir la forêt Active Directory.

[12:42:50][TID 3][Info] Get-ADForest -Identity:"corp.contoso.com" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 8, Output, Get-ADForest, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 9, Invoke, Get-ADObject, 2012-04-16T12:42:50Obtenez des informations de schéma pour les types de chiffrement pris en charge, FGPP et certaines informations utilisateur.

[12:42:50][TID 3][Info] Get-ADObject -LDAPFilter:"(|(ldapdisplayname=msDS-PhoneticDisplayName)(ldapdisplayname=msDS-PhoneticCompanyName)(ldapdisplayname=msDS-PhoneticDepartment)(ldapdisplayname=msDS-PhoneticFirstName)(ldapdisplayname=msDS-PhoneticLastName)(ldapdisplayname=msDS-SupportedEncryptionTypes)(ldapdisplayname=msDS-PasswordSettingsPrecedence))" -Properties:lDAPDisplayName -ResultPageSize:"100" -ResultSetSize:$null -SearchBase:"CN=Schema,CN=Configuration,DC=corp,DC=contoso,DC=com" -SearchScope:"OneLevel" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 9, Output, Get-ADObject, 2012-04-16T12:42:50, 7 [12:42:50][TID 3][Info] 10, Invoke, Get-ADObject, 2012-04-16T12:42:50Obtenir toutes les informations concernant l'objet de domaine à afficher pour l'administrateur qui a cliqué sur le sommet du domaine

[12:42:50][TID 3][Info] Get-ADObject -IncludeDeletedObjects:$false -LDAPFilter:"(objectClass=*)" -Properties:allowedChildClassesEffective,allowedChildClasses,lastKnownParent,sAMAccountType,systemFlags,userAccountControl,displayName,description,whenChanged,location,managedBy,memberOf,primaryGroupID,objectSid,msDS-User-Account-Control-Computed,sAMAccountName,lastLogonTimestamp,lastLogoff,mail,accountExpires,msDS-PhoneticCompanyName,msDS-PhoneticDepartment,msDS-PhoneticDisplayName,msDS-PhoneticFirstName,msDS-PhoneticLastName,pwdLastSet,operatingSystem,operatingSystemServicePack,operatingSystemVersion,telephoneNumber,physicalDeliveryOfficeName,department,company,manager,dNSHostName,groupType,c,l,employeeID,givenName,sn,title,st,postalCode,managedBy,userPrincipalName,isDeleted,msDS-PasswordSettingsPrecedence -ResultPageSize:"100" -ResultSetSize:"20201" -SearchBase:"DC=corp,DC=contoso,DC=com" -SearchScope:"Base" -Server:"dc1.corp.contoso.com"

La définition du niveau Verbose affiche également les piles .NET pour chaque fonction, mais celles-ci n’incluent pas suffisamment de données pour être utiles, sauf lorsque vous devez résoudre les problèmes après que le dsac.exe a souffert d’une violation d’accès ou d’un plantage. Les deux causes probables de ce problème sont les suivantes :

- Les services web Active Directory ne s’exécutent pas sur des contrôleurs de domaine accessibles.

- Les communications réseau sont bloquées vers les services web Active Directory à partir de l’ordinateur exécutant le Centre d’administration Active Directory.

Importante

Il existe également une version hors bande du service appelée passerelle de gestion Active Directory, qui s’exécute sur Windows Server 2008 SP2 et Windows Server 2003 SP2.

Les erreurs suivantes sont affichées lorsqu’aucune instance des services Web Active Directory n’est disponible :

| Erreur | Opération |

|---|---|

| « Impossible de se connecter à un domaine. Actualisez ou réessayez lorsque la connexion est disponible. » | Affiché au démarrage de l'application Centre d'administration Active Directory |

| « Impossible de trouver un serveur disponible dans le domaine <NetBIOS domain name> qui exécute le service ADWS (Active Directory Web Service) » | Affiché lorsque vous essayez de sélectionner un nœud de domaine dans l’application Centre d’administration Active Directory |

Pour résoudre ce problème, utilisez ces étapes :

Vérifiez que les services web Active Directory sont démarrés sur au moins un contrôleur de domaine dans le domaine (et de préférence sur tous les contrôleurs de domaine de la forêt). Vérifiez qu’il est défini pour démarrer automatiquement sur tous les contrôleurs de domaine.

À partir de l’ordinateur exécutant le Centre d’administration Active Directory, vérifiez que vous pouvez localiser un serveur exécutant les services web Active Directory en exécutant ces commandes NLTest.exe :

nltest /dsgetdc:<domain NetBIOS name> /ws /force nltest /dsgetdc:<domain fully qualified DNS name> /ws /forceSi ces tests échouent même si les services web Active Directory sont en cours d’exécution, le problème est lié à la résolution de noms ou LDAP et non aux services web Active Directory ou au centre d’administration Active Directory. Ce test échoue avec l’erreur « 1355 0x54B ERROR_NO_SUCH_DOMAIN » si les services web Active Directory ne s’exécutent pas sur des contrôleurs de domaine, donc vérifiez deux fois avant d’atteindre des conclusions.

Sur le contrôleur de domaine renvoyé par Nltest, videz la liste du port d’écoute avec la commande suivante :

Netstat -anob > ports.txtExaminez le fichier ports.txt et vérifiez que le service Services web Active Directory écoute sur le port 9389. Par exemple:

TCP 0.0.0.0:9389 0.0.0.0:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe] TCP [::]:9389 [::]:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe]Si le service écoute, validez les règles de pare-feu Windows et vérifiez qu’elles autorisent le trafic TCP 9389. Par défaut, les contrôleurs de domaine activent la règle de pare-feu « Services web Active Directory (TCP-in). » Si le service n’écoute pas, vérifiez à nouveau qu’il s’exécute sur ce serveur et redémarrez-le. Vérifiez qu'aucun autre processus n'est déjà en train d'écouter sur le port 9389.

Installez NetMon ou un autre utilitaire de capture réseau sur l’ordinateur exécutant le Centre d’administration Active Directory et sur le contrôleur de domaine retourné par Nltest. Rassemblez des captures du réseau simultanées depuis les deux ordinateurs, sur lesquels vous démarrez le Centre d'administration Active Directory et voyez l'erreur avant d'arrêter les captures. Vérifiez que le client est capable d'envoyer des données au contrôleur de domaine et d'en recevoir de ce dernier sur le port TCP 9389. Si les paquets sont envoyés mais ne sont jamais arrivés, ou qu’ils arrivent et que le contrôleur de domaine répond, mais qu’ils n’atteignent jamais le client, il est probable qu’il existe un pare-feu entre les ordinateurs sur le réseau qui suppriment des paquets sur ce port. Ce pare-feu peut être logiciel ou matériel, et peut faire partie du logiciel non Microsoft Endpoint Protection (antivirus).