Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Pendant une mise à jour Windows Update, il existe des processus spécifiques à l’utilisateur qui doivent se produire pour que la mise à jour soit terminée. Ces processus nécessitent que l’utilisateur soit connecté à son appareil. Lors de la première connexion une fois qu’une mise à jour a été lancée, les utilisateurs doivent attendre que ces processus spécifiques à l’utilisateur soient terminés avant de pouvoir commencer à utiliser leur appareil.

Comment fonctionne-t-il ?

Lorsque Windows Update lance un redémarrage automatique, ARSO extrait les informations d’identification dérivées de l’utilisateur actuellement connectés, le conserve sur le disque et configure l’enregistrement automatique pour l’utilisateur. Windows Update s’exécutant en tant que système avec le privilège TCB lance l’appel RPC.

Après le dernier redémarrage de Windows Update, l’utilisateur est automatiquement connecté via le mécanisme de connexion automatique, et la session de l’utilisateur est réalimentée avec les secrets persistants. En outre, l’appareil est verrouillé pour protéger la session de l’utilisateur. Le verrouillage est lancé via Winlogon, tandis que la gestion des informations d’identification est effectuée par l’autorité de sécurité locale (LSA). Une fois la configuration ARSO réussie et la connexion, les informations d’identification enregistrées sont immédiatement supprimées du disque.

En vous connectant et en verrouillant automatiquement l’utilisateur sur la console, Windows Update peut terminer les processus spécifiques de l’utilisateur avant que l’utilisateur ne revient à l’appareil. De cette façon, l’utilisateur peut commencer immédiatement à utiliser son appareil.

ARSO traite les appareils non gérés et gérés différemment. Pour les appareils non gérés, le chiffrement de l’appareil est utilisé, mais n’est pas requis pour que l’utilisateur obtienne l’authentification ARSO. Pour les appareils gérés, TPM 2.0, SecureBoot et BitLocker sont requis pour la configuration ARSO. Les administrateurs informatiques peuvent remplacer cette exigence par le biais d’une stratégie de groupe. ARSO pour les appareils gérés est actuellement disponible uniquement pour les appareils joints à l’ID Microsoft Entra.

| Mise à jour de Windows | shutdown -g -t 0 | Redémarrages initiés par l’utilisateur | API avec indicateurs SHUTDOWN_ARSO/EWX_ARSO |

|---|---|---|---|

| Appareils gérés - Oui Appareils non gérés - Oui |

Appareils gérés - Oui Appareils non gérés - Oui |

Appareils gérés - Non Appareils non gérés - Oui |

Appareils gérés - Oui Appareils non gérés - Oui |

Remarque

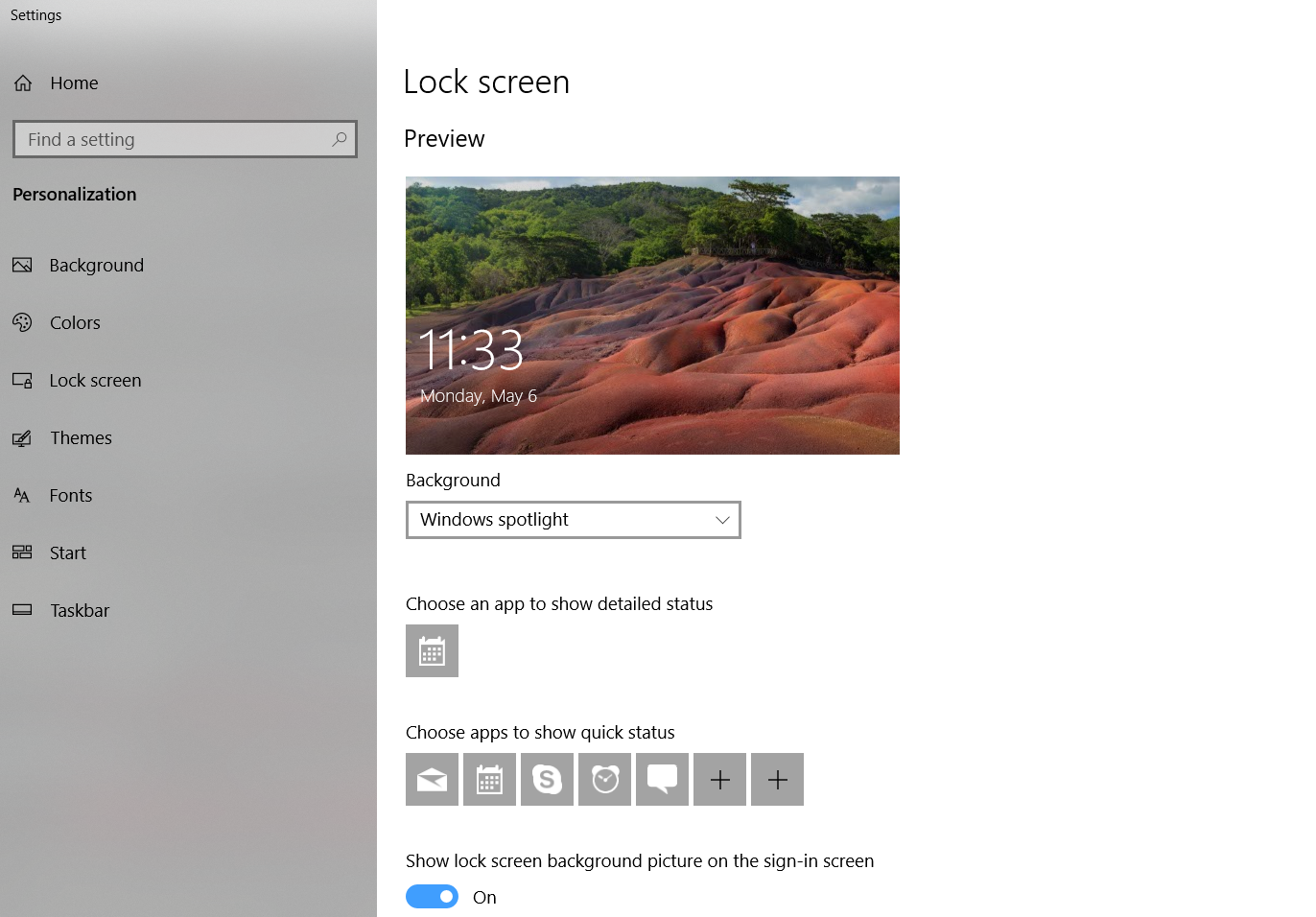

Après un redémarrage induit par Windows Update, le dernier utilisateur interactif est automatiquement connecté et la session est verrouillée. Cela permet aux applications d’écran de verrouillage d’un utilisateur de s’exécuter toujours malgré le redémarrage de Windows Update.

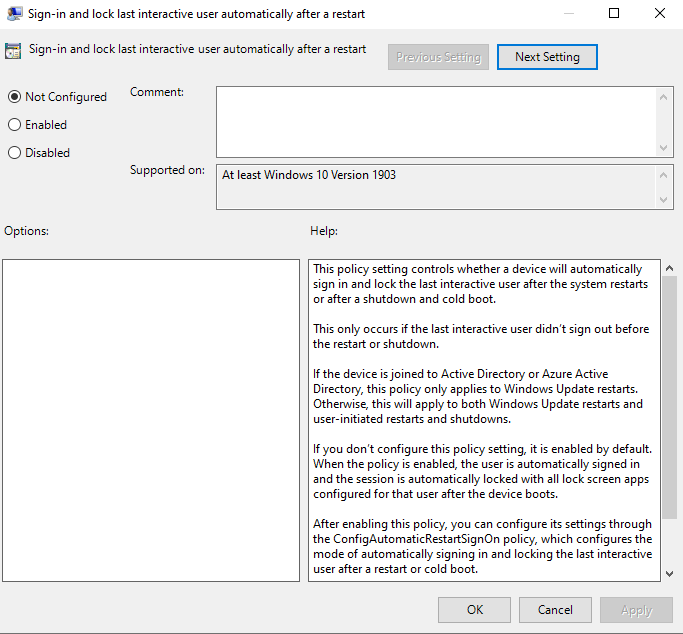

Stratégie n° 1

Se connecter et verrouiller automatiquement le dernier utilisateur interactif après un redémarrage

Dans Windows 10, ARSO est désactivé pour les SKU de serveur et non activé pour les SKU client.

Emplacement de la stratégie de groupe : Configuration de l’ordinateur > Modèles d’administration > Composants Windows > Options de connexion Windows

Stratégie Intune :

- Plateforme : Windows 10 et versions ultérieures

- Type de profil : Modèles d’administration

- Chemin d’accès : \Composants Windows\Options d’ouverture de session Windows

Pris en charge sur : Au moins Windows 10 version 1903

Description :

Ce paramètre de stratégie détermine si un appareil se connecte automatiquement et verrouille le dernier utilisateur interactif après le redémarrage du système ou après un arrêt et un démarrage à froid.

Cela se produit uniquement si le dernier utilisateur interactif ne s’est pas déconnecté avant le redémarrage ou l’arrêt.

Si l’appareil est joint à Active Directory ou Microsoft Entra ID, cette stratégie s’applique uniquement aux redémarrages Windows Update. Sinon, il s’applique aux redémarrages dus à Windows Update, aux redémarrages initiés par l’utilisateur, ainsi qu'aux arrêts.

Si vous ne configurez pas ce paramètre de stratégie, il est activé par défaut. Lorsque la stratégie est activée, l’utilisateur est automatiquement connecté. En outre, une fois l’appareil démarré, la session est verrouillée avec toutes les applications d’écran de verrouillage configurées pour cet utilisateur.

Après avoir activé cette stratégie, vous pouvez configurer ses paramètres via la stratégie ConfigAutomaticRestartSignOn. Il définit le mode de connexion automatique et verrouille le dernier utilisateur interactif après un redémarrage ou un démarrage à froid.

Si vous désactivez ce paramètre de stratégie, l’appareil ne configure pas la connexion automatique. Les applications d’écran de verrouillage de l’utilisateur ne sont pas redémarrées après le redémarrage du système.

Éditeur du Registre :

| Nom de la valeur | Catégorie | Données |

|---|---|---|

| DésactiverAutomatiqueRedémarrerSignOn | DWORD | 0 (Activer ARSO) |

| 1 (Désactiver ARSO) |

Emplacement du Registre de stratégies : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Type : DWORD

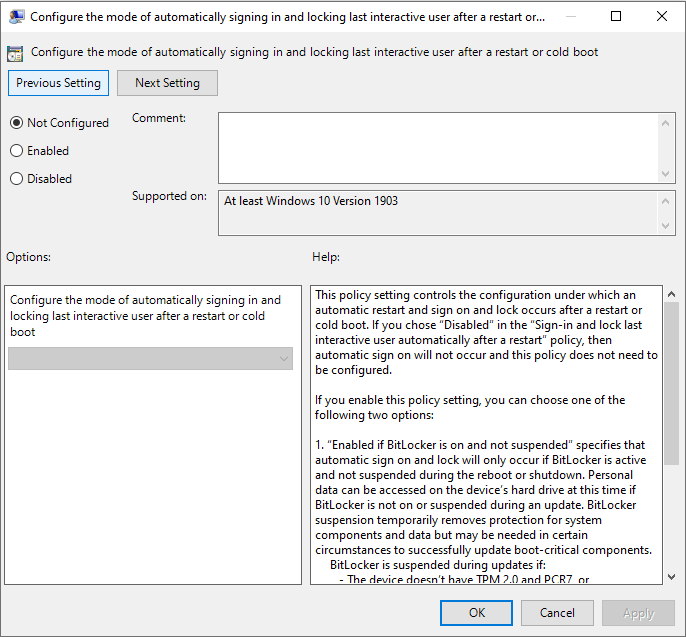

Stratégie n° 2

Configurer le mode de connexion automatique et de verrouillage du dernier utilisateur interactif après un redémarrage ou un démarrage à froid

Emplacement de la stratégie de groupe : Configuration de l'ordinateur > Modèles d'administration > Composants Windows > Options d'ouverture de session Windows

Stratégie Intune :

- Plateforme : Windows 10 et versions ultérieures

- Type de profil : Modèles d’administration

- Chemin d’accès : \Composants Windows\Options d’ouverture de session Windows

Pris en charge sur : Au moins Windows 10 version 1903

Description :

Ce paramètre de stratégie contrôle la configuration sous laquelle un redémarrage automatique et une connexion et un verrou se produisent après un redémarrage ou un démarrage à froid. Si vous avez choisi « Désactivé » dans la stratégie « Se connecter et verrouiller automatiquement le dernier utilisateur interactif après un redémarrage », l’authentification automatique ne se produit pas et cette stratégie n’a pas besoin d’être configurée.

Si vous activez ce paramètre de stratégie, vous pouvez choisir l’une des deux options suivantes :

- « Activé si BitLocker est activé et non suspendu » spécifie que l’authentification automatique et le verrouillage se produisent uniquement si BitLocker est actif et non suspendu pendant le redémarrage ou l’arrêt. Les données personnelles sont actuellement accessibles sur le disque dur de l’appareil si BitLocker n’est pas activé ou suspendu pendant une mise à jour. La suspension de BitLocker supprime temporairement la protection des composants système et des données, mais peut être nécessaire dans certaines circonstances pour mettre à jour correctement les composants critiques au démarrage.

- BitLocker est suspendu pendant les mises à jour si :

- L’appareil n’a pas TPM 2.0 et PCR7, ou

- L’appareil n’utilise pas de protecteur TPM uniquement

- BitLocker est suspendu pendant les mises à jour si :

- « Always Enabled » spécifie que l’authentification automatique se produit même si BitLocker est désactivé ou suspendu pendant le redémarrage ou l’arrêt. Lorsque BitLocker n’est pas activé, les données personnelles sont accessibles sur le disque dur. Le redémarrage automatique et l’authentification ne doivent être exécutés que dans cette condition si vous êtes certain que l’appareil configuré se trouve dans un emplacement physique sécurisé.

Si vous désactivez ou ne configurez pas ce paramètre, l’authentification automatique est activée par défaut sur le comportement « Activé si BitLocker est activé et non suspendu ».

Éditeur de Registre

| Nom de la valeur | Catégorie | Données |

|---|---|---|

| AutomaticRestartSignOnConfig | DWORD | 0 (Activer ARSO si sécurisé) |

| 1 (Activer toujours ARSO) |

Emplacement du Registre de stratégies : HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Type : DWORD

Résolution des problèmes

Lorsque Winlogon effectue une connexion, la trace d’état de Winlogon est stockée dans le journal des événements Winlogon. Vérifiez Journaux d’applications et de services > Microsoft > Windows > Winlogon > Opérationnel dans Observateur d'événements pour connaître les événements Winlogon suivants :

| ID de l’événement | Description de l’événement | Source de l'événement |

|---|---|---|

| 1 | Authentication started. |

Winlogon |

| 2 | Authentication stopped. Result 0 |

Winlogon |

L’état d’une tentative de configuration ARSO est stocké dans le journal des événements LSA. Vérifiez Journaux d’applications et de services > Microsoft > Windows > LSA > Opérationnel dans Observateur d'événements pour connaître les événements LSA suivants :

| ID de l’événement | Description de l’événement | Source de l'événement |

|---|---|---|

| 320 | Automatic restart sign on successfully configured the autologon credentials for: Account name: <accountName> Account Domain: <accountDomain> |

LSA |

| 321 | Automatic restart sign on successfully deleted autologon credentials from LSA memory |

LSA |

| 322 | Automatic restart sign on failed to configure the autologon credentials with error: <errorText> |

LSA |

Raisons pour lesquelles l’enregistrement automatique peut échouer

Il existe plusieurs cas dans lesquels une connexion automatique de l’utilisateur ne peut pas être obtenue. Cette section est destinée à capturer les scénarios connus dans lesquels cela peut se produire.

L’utilisateur doit modifier le mot de passe lors de la prochaine connexion

La connexion utilisateur peut se retrouver bloquée lorsque la modification du mot de passe à la prochaine connexion est requise. Cela peut être détecté avant le redémarrage dans la plupart des cas, mais pas tous (par exemple, l’expiration du mot de passe peut être atteinte entre l’arrêt et la connexion suivante.

Compte d’utilisateur désactivé

Une session utilisateur existante peut être conservée même si elle est désactivée. Le redémarrage d’un compte désactivé peut être détecté localement dans la plupart des cas à l’avance, en fonction de la stratégie de groupe, il peut ne pas s’agir des comptes de domaine (certains scénarios de connexion mise en cache de domaine fonctionnent même si le compte est désactivé sur le contrôleur de domaine).

Heures d’ouverture de session et contrôles parental

Les heures de connexion et les contrôles parentaux peuvent empêcher la création d’une nouvelle session utilisateur. Si un redémarrage devait se produire pendant cette fenêtre, l’utilisateur ne serait pas autorisé à se connecter. La stratégie provoque également le verrouillage ou la déconnexion en tant qu’action de conformité. L’état d’une tentative de configuration de journalisation automatique est consigné.

Détails de sécurité

Dans les environnements où la sécurité physique de l’appareil est préoccupante (par exemple, l’appareil peut être volé), Microsoft ne recommande pas d’utiliser ARSO. ARSO s’appuie sur l’intégrité du microprogramme de la plateforme et du module TPM, un attaquant disposant d’un accès physique peut-être en mesure de compromettre ces informations et, par conséquent, d’accéder aux informations d’identification stockées sur le disque avec ARSO activé.

Dans les environnements d’entreprise où la sécurité des données utilisateur protégées par l’API de protection des données (DPAPI) est préoccupante, Microsoft ne recommande pas d’utiliser ARSO. ARSO a un impact négatif sur les données utilisateur protégées par DPAPI, car le déchiffrement ne nécessite pas d’informations d’identification utilisateur. Les entreprises doivent tester l’impact sur la sécurité des données utilisateur protégées par DPAPI avant d’utiliser ARSO.

Informations d’identification stockées

| Hachage de mot de passe | Clé d’informations d’identification | Ticket d’octroi de ticket | Jeton d’actualisation principal |

|---|---|---|---|

| Compte local - Oui | Compte local - Oui | Compte local - Non | Compte local - Non |

| Compte MSA - Oui | Compte MSA - Oui | Compte MSA - Non | Compte MSA - Non |

| Compte relié à Microsoft Entra : oui | Compte relié à Microsoft Entra : oui | Compte joint à Microsoft Entra - Oui (si hybride) | Compte relié à Microsoft Entra : oui |

| Compte joint à un domaine - Oui | Compte joint à un domaine - Oui | Compte joint à un domaine - Oui | Compte joint à un domaine - Oui (si hybride) |

Interaction avec Credential Guard

ARSO est pris en charge avec Credential Guard activé sur les appareils à partir de Windows 10 version 2004.

Ressources supplémentaires

L’autologon est une fonctionnalité qui a été présente dans Windows pour plusieurs versions. Il s’agit d’une fonctionnalité documentée de Windows qui possède même des outils tels que l’enregistrement automatique pour Windows http :/technet.microsoft.com/sysinternals/bb963905.aspx. Il permet à un seul utilisateur de l’appareil de se connecter automatiquement sans entrer d’informations d’identification. Les informations d’identification sont configurées et stockées dans le Registre en tant que secret LSA chiffré. Cela peut être problématique pour de nombreux cas concernant des enfants où le verrouillage du compte peut se produire entre l'heure du coucher et le réveil, en particulier si la fenêtre de maintenance est souvent à ce moment-là.