Principaux de sécurité

Cet article de référence décrit les principaux de sécurité pour les groupes de sécurité et les comptes Windows, ainsi que les technologies de sécurité liées aux principaux de sécurité.

Que sont les principaux de sécurité ?

Un principal de sécurité est toute entité qui peut être authentifiée par le système d’exploitation, comme un compte d’utilisateur, un compte d’ordinateur, un thread ou un processus qui s’exécute dans le contexte de sécurité d’un compte d’utilisateur ou d’ordinateur, ou les groupes de sécurité de ces comptes. Les principaux de sécurité sont depuis longtemps la base du contrôle de l’accès aux ressources sécurisables sur les ordinateurs Windows. Chaque principal de sécurité est représenté dans le système d’exploitation par un identificateur de sécurité unique (SID).

Notes

Ce contenu concerne uniquement les versions de Windows mentionnées dans la liste « S’applique à » au début de l’article.

Fonctionnement des principaux de sécurité

Les principaux de sécurité créés dans un domaine Active Directory sont des objets Active Directory, qui peuvent être utilisés pour gérer l’accès aux ressources de domaine. Chaque principal de sécurité se voit attribuer un identificateur unique, qu’il conserve pendant toute sa durée de vie. Les groupes de sécurité et les comptes d’utilisateur locaux sont créés sur un ordinateur local, et ils peuvent être utilisés pour gérer l’accès aux ressources sur cet ordinateur. Les groupes de sécurité et les comptes d’utilisateur locaux sont gérés par le Gestionnaire de comptes de sécurité (SAM) sur l’ordinateur local.

Composants d’autorisation et de contrôle d’accès

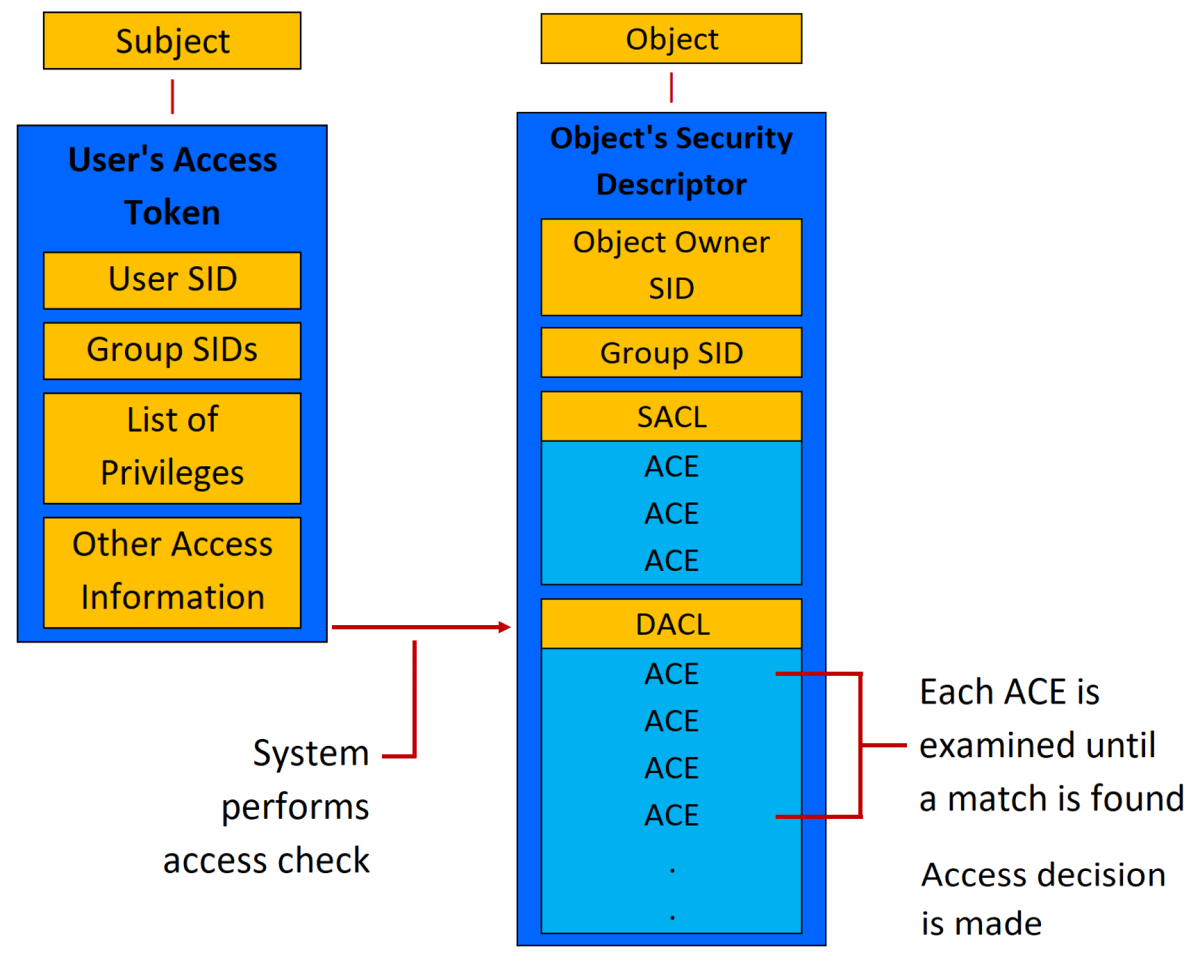

Le diagramme suivant illustre le processus d’autorisation et de contrôle d’accès Windows. Dans ce diagramme, l’objet (un processus lancé par un utilisateur) tente d’accéder à un objet, tel qu’un dossier partagé. Les informations contenues dans le jeton d’accès de l’utilisateur sont comparées aux entrées de contrôle d’accès (ACE) dans le descripteur de sécurité de l’objet, et la décision d’accès est prise. Les SID des principaux de sécurité sont utilisés dans le jeton d’accès de l’utilisateur et dans les ACE dans le descripteur de sécurité de l’objet.

Processus d’autorisation et de contrôle d’accès

Les principaux de sécurité sont étroitement liés aux composants et technologies suivants :

- Identificateurs de sécurité

- Jetons d’accès

- Descripteurs de sécurité et listes de contrôle d’accès

- autorisations

Identificateurs de sécurité

Les identificateurs de sécurité (SID) constituent un module fondamental du modèle de sécurité Windows. Ils fonctionnent avec des composants spécifiques des technologies d’autorisation et de contrôle d’accès dans l’infrastructure de sécurité des systèmes d’exploitation Windows Server. Cela permet de protéger l’accès aux ressources réseau, et fournit un environnement informatique plus sécurisé.

Un SID est une valeur de longueur variable servant à identifier de manière unique un principal de sécurité qui représente toute entité pouvant être authentifiée par le système. Ces entités incluent un compte d’utilisateur, un compte d’ordinateur ou un thread ou un processus qui s’exécute dans le contexte de sécurité d’un compte d’utilisateur ou d’ordinateur. Un SID est automatiquement attribué à chaque principal de sécurité lors de sa création. Le SID est stocké dans une base de données de sécurité. Lorsqu’un SID est utilisé comme identificateur unique d’un utilisateur ou d’un groupe, il ne peut jamais être utilisé pour identifier un autre utilisateur ou groupe.

Chaque fois qu’un utilisateur se connecte, le système crée un jeton d’accès pour cet utilisateur. Le jeton d’accès contient le SID de l’utilisateur, les droits de l’utilisateur et les SID pour les groupes auxquels l’utilisateur appartient. Ce jeton fournit le contexte de sécurité pour toutes les actions effectuées par l’utilisateur sur cet ordinateur.

Outre les SID propres au domaine et créés de manière unique qui sont attribués à des utilisateurs et groupes spécifiques, il existe des SID bien connus qui identifient les groupes génériques et les utilisateurs génériques. Par exemple, les SID Everyone et World identifient des groupes qui incluent tous les utilisateurs. Les SID bien connus ont des valeurs qui restent constantes dans tous les systèmes d’exploitation.

Jetons d’accès

Un jeton d’accès est un objet protégé qui contient des informations sur l’identité et les droits de l’utilisateur associés à un compte d’utilisateur.

Lorsqu’un utilisateur se connecte de manière interactive ou tente d’établir une connexion réseau à un ordinateur Windows, le processus de connexion authentifie les informations d’identification de l’utilisateur. Si l’authentification réussit, le processus retourne un SID pour l’utilisateur et une liste de SID pour les groupes de sécurité de l’utilisateur. L’autorité de sécurité locale (LSA) sur l’ordinateur utilise ces informations pour créer un jeton d’accès (dans ce cas, le jeton d’accès principal). Celui-ci inclut les SID retournés par le processus de connexion et une liste de droits d’utilisateur attribués par la stratégie de sécurité locale à l’utilisateur et aux groupes de sécurité de l’utilisateur.

Une fois que la LSA a créé le jeton d’accès principal, une copie du jeton d’accès est attachée à chaque thread et processus qui s’exécute au nom de l’utilisateur. Chaque fois qu’un thread ou un processus interagit avec un objet sécurisable ou tente d’effectuer une tâche système qui nécessite des droits d’utilisateur, le système d’exploitation vérifie le jeton d’accès associé au thread pour déterminer le niveau d’autorisation.

Il existe deux types de jetons d'accès, primaire et emprunt d'identité. Chaque processus a un jeton principal qui décrit le contexte de sécurité du compte d’utilisateur associé au processus. Un jeton d’accès principal est généralement affecté à un processus pour représenter les informations de sécurité par défaut pour ce processus. Les jetons d’emprunt d’identité, quant à eux, sont utilisés pour les scénarios client et serveur. Les jetons d’emprunt d’identité permettent à un thread de s’exécuter dans un contexte de sécurité différent du contexte de sécurité du processus propriétaire du thread.

Descripteurs de sécurité et listes de contrôle d’accès

Un descripteur de sécurité est une structure de données associée à chaque objet sécurisable. Tous les objets dans Active Directory et tous les objets sécurisables sur un ordinateur local ou sur le réseau disposent de descripteurs de sécurité pour mieux contrôler l’accès aux objets. Les descripteurs de sécurité incluent des informations sur le propriétaire d’un objet, les personnes autorisées à y accéder et de quelle manière, et les types d’accès audités. Les descripteurs de sécurité contiennent la liste de contrôle d’accès (ACL) d’un objet, qui inclut toutes les autorisations de sécurité qui s’appliquent à cet objet. Le descripteur de sécurité d’un objet peut contenir deux types de liste ACL :

Une liste de contrôle d’accès discrétionnaire (DACL) qui identifie les utilisateurs et les groupes auxquels l’accès est autorisé ou refusé

Une liste de contrôle d’accès système (SACL) qui contrôle la façon dont l’accès est audité

Vous pouvez utiliser ce modèle de contrôle d’accès pour sécuriser individuellement des objets et des attributs tels que des fichiers et des dossiers, des objets Active Directory, des clés de Registre, des imprimantes, des appareils, des ports, des services, des processus et des threads. Grâce à ce contrôle individuel, vous pouvez ajuster la sécurité des objets pour répondre aux besoins de votre organisation, déléguer des pouvoirs sur des objets ou des attributs, et créer des objets ou des attributs personnalisés qui nécessitent la définition de protections de sécurité uniques.

Autorisations

Les autorisations permettent au propriétaire de chaque objet sécurisable, tel qu’un fichier, un objet Active Directory ou une clé de Registre, de contrôler qui peut effectuer une opération ou un ensemble d’opérations sur l’objet ou la propriété d’objet. Les autorisations sont exprimées dans l’architecture de sécurité en tant qu’entrée ACE. L’accès à un objet étant à la discrétion du propriétaire de l’objet, le type de contrôle d’accès utilisé dans Windows est appelé contrôle d’accès discrétionnaire.

Les autorisations diffèrent des droits de l’utilisateur, car elles sont attachées aux objets, tandis que les droits de l’utilisateur s’appliquent aux comptes d’utilisateur. Les administrateurs peuvent attribuer des droits de l’utilisateur à des groupes ou des utilisateurs. Ces droits autorisent les utilisateurs à effectuer des actions spécifiques, telles que la connexion à un système de manière interactive ou la sauvegarde de fichiers et de répertoires.

Sur les ordinateurs, les droits de l’utilisateur permettent aux administrateurs de contrôler qui a l’autorité d’effectuer des opérations qui affectent un ordinateur entier, plutôt qu’un objet particulier. Les administrateurs attribuent des droits de l’utilisateur à des utilisateurs ou à des groupes individuels dans le cadre des paramètres de sécurité de l’ordinateur. Bien que les droits de l’utilisateur puissent être gérés de manière centralisée via Stratégie de groupe, ils sont appliqués localement. Les utilisateurs peuvent avoir différents droits de l’utilisateur sur différents ordinateurs (c’est d’ailleurs généralement le cas).

Pour plus d’informations sur les droits de l’utilisateur disponibles et la façon dont ils peuvent être implémentés, consultez Attribution des droits d’utilisateur.

Contexte de sécurité dans l’authentification

Un compte d’utilisateur permet à un utilisateur de se connecter à des ordinateurs, des réseaux et des domaines avec une identité qui peut être authentifiée par l’ordinateur, le réseau ou le domaine.

Dans Windows, tout utilisateur, service, groupe ou ordinateur qui peut lancer une action est un principal de sécurité. Les principaux de sécurité ont des comptes, qui peuvent être locaux sur un ordinateur ou un domaine. Par exemple, les ordinateurs clients Windows joints à un domaine peuvent participer à un domaine réseau en communiquant avec un contrôleur de domaine, même lorsqu’aucun utilisateur n’est connecté.

Pour lancer des communications, l’ordinateur doit avoir un compte actif dans le domaine. Avant d’accepter les communications en provenance de l’ordinateur, l’autorité de sécurité locale sur le contrôleur de domaine authentifie l’identité de l’ordinateur, puis définit le contexte de sécurité de l’ordinateur comme elle le ferait pour le principal de sécurité d’un utilisateur.

Ce contexte de sécurité définit l’identité et les fonctionnalités d’un utilisateur ou d’un service sur un ordinateur particulier, ou d’un utilisateur, service, groupe ou ordinateur sur un réseau. Il définit par exemple les ressources accessibles (comme un partage de fichiers ou une imprimante) et les actions (telles que Lire, Écrire ou Modifier) qui peuvent être effectuées par un utilisateur, un service ou un ordinateur sur cette ressource.

Le contexte de sécurité d’un utilisateur ou d’un ordinateur peut varier d’un ordinateur à l’autre, par exemple lorsqu’un utilisateur s’authentifie auprès d’un serveur ou d’une station de travail autre que sa station de travail principale. Il peut également varier d’une session à l’autre, par exemple lorsqu’un administrateur modifie les droits et autorisations de l’utilisateur. En outre, le contexte de sécurité est différent lorsqu’un utilisateur ou un ordinateur fonctionne de manière autonome, dans un domaine réseau mixte ou dans le cadre d’un domaine Active Directory.

Comptes et groupes de sécurité

Les comptes et groupes de sécurité créés dans un domaine Active Directory sont stockés dans la base de données Active Directory et gérés à l’aide des outils Active Directory. Ces principaux de sécurité sont des objets d’annuaire, et ils peuvent être utilisés pour gérer l’accès aux ressources de domaine.

Les groupes de sécurité et les comptes d’utilisateur locaux sont créés sur un ordinateur local, et ils peuvent être utilisés pour gérer l’accès aux ressources sur cet ordinateur. Les groupes de sécurité et les comptes d’utilisateur locaux sont stockés dans, et gérés par, le Gestionnaire de comptes de sécurité (SAM) sur l’ordinateur local.

Comptes d'utilisateurs

Un compte d’utilisateur identifie de manière unique une personne qui utilise un système informatique. Le compte indique au système d’appliquer l’autorisation appropriée pour accorder ou refuser l’accès aux ressources à cet utilisateur. Des comptes d’utilisateur peuvent être créés dans Active Directory et sur des ordinateurs locaux, et les administrateurs les utilisent pour :

Représenter, identifier et authentifier l’identité d’un utilisateur. Un compte d’utilisateur permet à un utilisateur de se connecter à des ordinateurs, des réseaux et des domaines avec un identificateur unique qui peut être authentifié par l’ordinateur, le réseau ou le domaine.

Autoriser (accorder ou refuser) l’accès aux ressources. Après son authentification, l’utilisateur est autorisé à accéder aux ressources en fonction des autorisations qui lui sont affectées pour la ressource.

Auditer les actions effectuées sur un compte d’utilisateur.

Les systèmes d’exploitation Windows et Windows Server ont des comptes d’utilisateur intégrés, mais vous pouvez également créer des comptes d’utilisateur afin de répondre aux exigences de votre organisation.

Groupes de sécurité

Un groupe de sécurité est une collection de comptes d’utilisateur, de comptes d’ordinateur et d’autres groupes de comptes qui peuvent être gérés en tant qu’unité unique du point de vue de la sécurité. Dans les systèmes d’exploitation Windows, il existe plusieurs groupes de sécurité intégrés qui sont préconfigurés avec les droits et autorisations appropriés pour effectuer des tâches spécifiques. Par ailleurs, vous pouvez créer un groupe de sécurité pour chaque combinaison unique d’exigences de sécurité qui s’applique à plusieurs utilisateurs de votre organisation.

Les groupes peuvent être basés sur Active Directory, ou être locaux sur un ordinateur particulier :

Les groupes de sécurité Active Directory sont utilisés pour gérer les droits et les autorisations sur des ressources de domaine.

Les groupes locaux existent dans la base de données SAM sur les ordinateurs locaux (sur tous les ordinateurs Windows), à l’exception des contrôleurs de domaine. Vous utilisez des groupes locaux pour gérer les droits et les autorisations uniquement sur les ressources sur l’ordinateur local.

En utilisant des groupes de sécurité pour gérer le contrôle d’accès, vous pouvez :

Simplifier l’administration. Vous pouvez attribuer un ensemble commun de droits, un ensemble commun d’autorisations, ou les deux, à de nombreux comptes à la fois, plutôt que de les affecter à chaque compte individuellement. En outre, lorsque les utilisateurs changent de fonction ou quittent l’organisation, la réaffectation ou la suppression des autorisations est simplifiée car les autorisations ne sont pas liées à leurs comptes d’utilisateur.

Implémenter un modèle de contrôle d’accès en fonction du rôle. Vous pouvez utiliser ce modèle pour accorder des autorisations en créant des groupes avec des étendues différentes à des fins appropriées. Les étendues disponibles dans Windows sont les suivantes : locale, globale, locale au domaine et universelle.

Réduire la taille des listes de contrôle d’accès et accélérer la vérification de la sécurité. Un groupe de sécurité a son propre SID ; par conséquent, le SID de groupe peut être utilisé pour spécifier des autorisations pour une ressource. Dans un environnement comptant plus de quelques milliers d’utilisateurs, si les SID des comptes d’utilisateur individuels sont utilisés pour spécifier l’accès à une ressource, la liste de contrôle d’accès de cette ressource peut devenir ingérable car trop volumineuse, et le temps nécessaire au système pour vérifier les autorisations sur la ressource peut devenir inacceptable.

Pour obtenir des descriptions et des informations sur les paramètres des groupes de sécurité de domaine définis dans Active Directory, consultez Groupes de sécurité Active Directory.

Pour obtenir des descriptions et des informations sur les paramètres des identités spéciales, consultez Groupes d’identités spéciaux.